Seit der Einführung von USB 1.0 in den 90er Jahren haben wir bis heute große Veränderungen festgestellt, nicht nur bei der USB- Version , sondern auch bei der 3.0, sondern auch bei den Neuerungen in Bezug auf Speicher, Größe, Sicherheit und Geschwindigkeit unter anderem.

Heutzutage verfügen 95% der Menschen über einen USB-Speicher für persönliche, organisatorische, Support- und andere Zwecke. Dies ist sehr wichtig, da wir, die sich mitten in Systemen befinden, einen USB-Speicher zum Booten eines Betriebssystems verwenden können Von dort aus (etwas, was in den 90ern nicht wahrscheinlich war) können wir eine Menge Informationen speichern, bis zu 256 GB, während die erste Generation von USB nur bis zu 16 MB erreicht hat.

Nicht nur die Sicherung ist wichtig für die gute Verwaltung unserer Windows Server-Server und -Unternehmen. Die Konfigurationen verschiedener Sicherheitsrichtlinien sind mehr als wichtig.

Warum sollten wir den Zugriff auf USB in unseren Domänen mit Windows Server blockieren? Die Gründe dafür sind vielfältig:

- Zur Sicherheit, um Informationsdiebstahl zu vermeiden.

- Nach Unternehmensrichtlinien, da es Daten oder empfindliche Datensätze gibt, die in einem Speicher gespeichert werden können

USB und es gibt ein schlechtes Schicksal:

- Um die Ausbreitung von Viren zu vermeiden, werden USB-Speicher häufig ohne Virenüberprüfung mit Computern in der Domäne verbunden. Diese enthalten verschiedene Arten von Viren, die sich im gesamten Netzwerk verbreiten und verschiedene Computer betreffen können.

- Zur Verbesserung der Leistung des Geräts, da viele Benutzer Programme oder Anwendungen direkt von USB-Speichern installieren.

Wie wir sehen, gibt es viele Gründe, warum es ratsam ist, die USB-Ports in unserer Domäne zu blockieren, und es ist auch wichtig zu betonen, dass nicht alle Unternehmen den Zugriff auf die USB-Ports ihrer Mitarbeiter blockieren.

Bei dieser Gelegenheit werden wir analysieren, wie wir die USB-Ports mithilfe einer Gruppenrichtlinie blockieren können. Als Beispiel werden wir an Windows Server 2016 arbeiten .

Im folgenden Videotutorial erfahren Sie außerdem, wie Sie ein USB-Gerät über Gruppen- oder Gruppenrichtlinienrichtlinien so blockieren, dass Sie nicht über die USB-Anschlüsse auf die von Ihnen angegebenen Geräte zugreifen können. Es ist wichtig, dies zu kontrollieren, um die Sicherheit des Unternehmens zu gewährleisten.

Um auf dem Laufenden zu bleiben, sollten Sie unseren YouTube-Kanal abonnieren. ABONNIEREN

1. Öffnen Sie den Domänenrichtlinien-Editor in Windows Server 2016

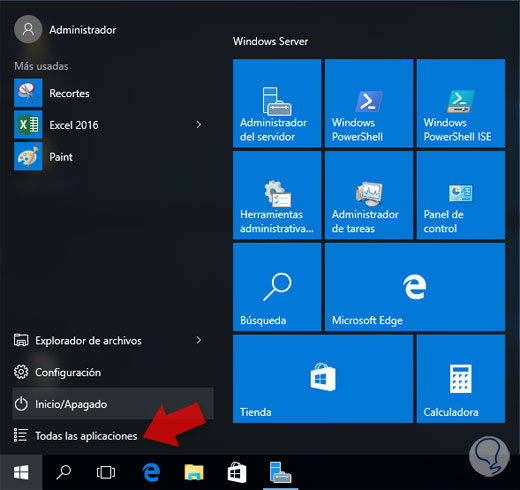

Um den Editor zu öffnen und auf diese Weise das jeweilige Gruppenrichtlinienobjekt zu konfigurieren, wählen Sie im Startmenü die Option “Alle Anwendungen”.

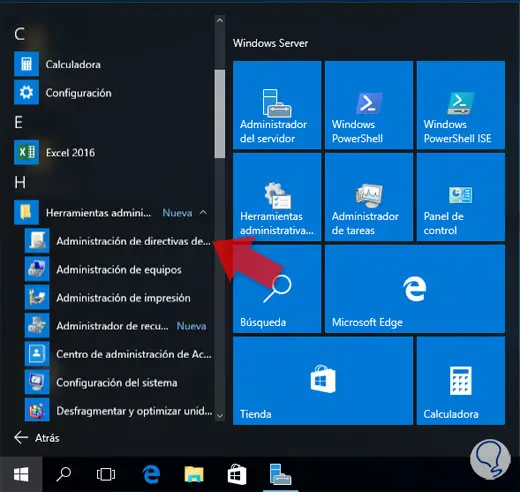

Im Fenster Alle Anwendungen suchen wir das Feld Verwaltung und wählen die Option Gruppenrichtlinienverwaltung aus.

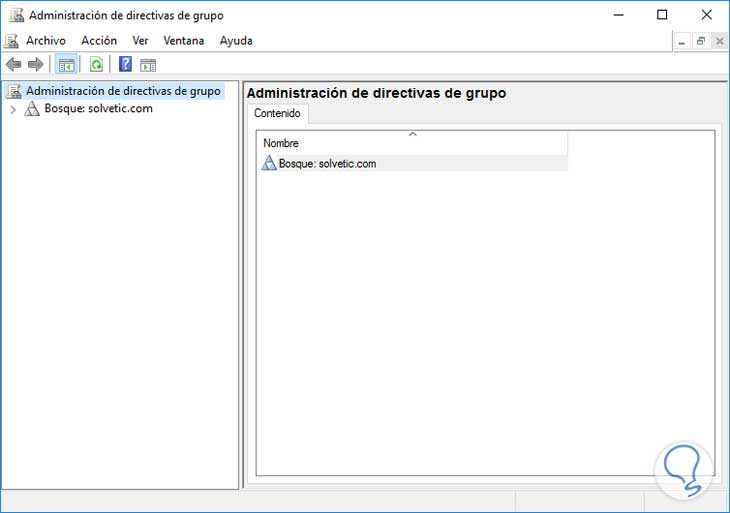

Das folgende Fenster wird angezeigt:

2. Erstellen Sie die Einschränkungsrichtlinie und wenden Sie sie in Windows Server 2016 an

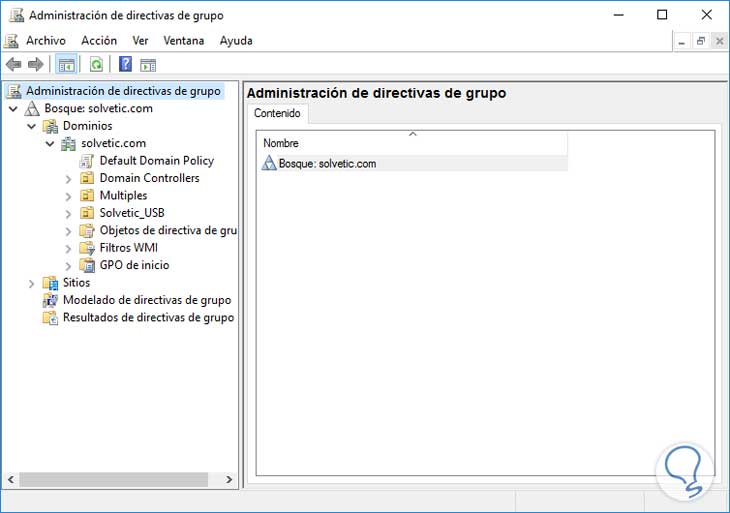

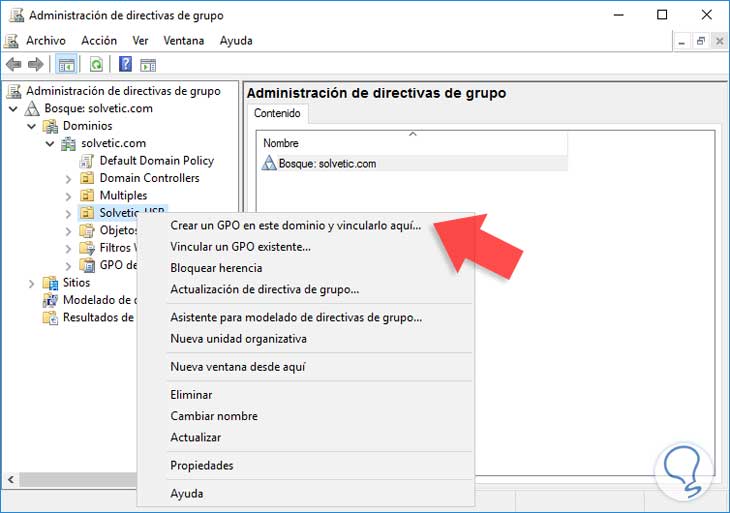

Für diese Analyse haben wir eine Organisationseinheit mit dem Namen TechnoWikis_USB erstellt . Im Gruppenrichtlinien-Editor wird unsere Domäne angezeigt, um diese Organisationseinheit anzuzeigen.

Dort klicken wir mit der rechten Maustaste auf die Organisationseinheit “TechnoWikis_USB” und wählen in dieser Domain die Option “GPO erstellen” und verlinken diese hier.

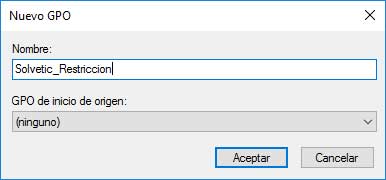

Wenn Sie auf die angegebene Option klicken, wird das folgende Fenster angezeigt, in dem Sie einen Namen vergeben müssen. In diesem Fall wählen Sie “TechnoWikis_Restriction”.

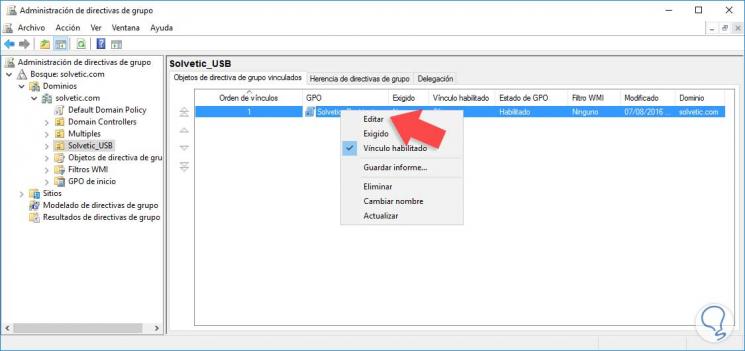

Klicken Sie auf OK und wir können sehen, dass unsere Richtlinie korrekt erstellt wurde. Nun klicken wir mit der rechten Maustaste auf die Richtlinie und wählen die Option Bearbeiten.

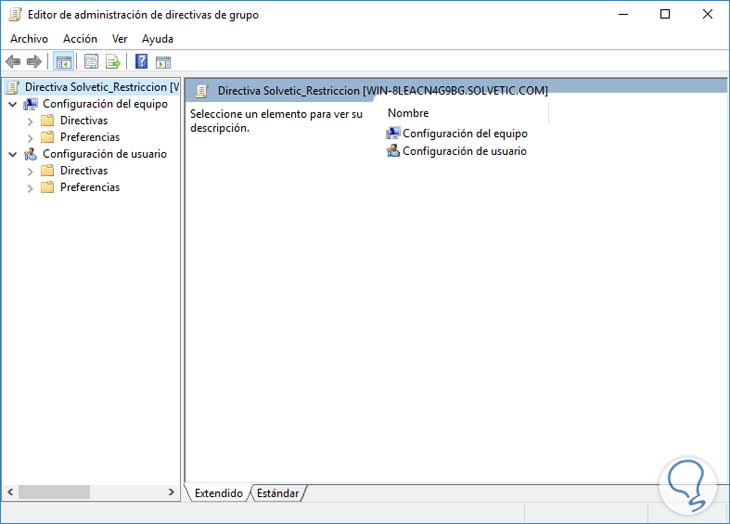

Folgendes Fenster öffnet sich:

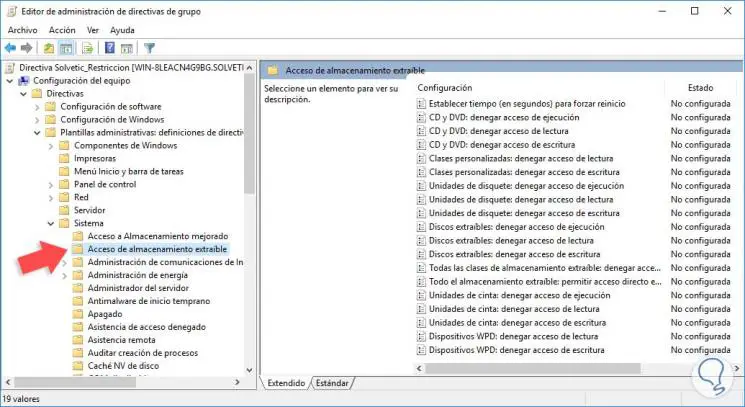

Wir müssen den folgenden Weg gehen:

- TechnoWikis_Restriction- Richtlinie

- Gerätekonfiguration

- Richtlinien

- Administrative Vorlagen

- System

- Wechselspeicherzugriff

Auf der rechten Seite sehen wir, dass wir verschiedene Optionen zum Bearbeiten von Richtlinien haben, die wichtigsten sind:

Alle Arten von Wechselspeichern: Zugriff auf alles verweigern: Wenn diese Option aktiviert ist, kann der Benutzer keine Wechselspeichermedien wie USB, DVD, Mobilfunk, MP4, MP5 usw. verwenden.

Auf die gleiche Weise können wir Einschränkungen für CD-Laufwerke, Bänder, Fernsitzungen usw. konfigurieren.

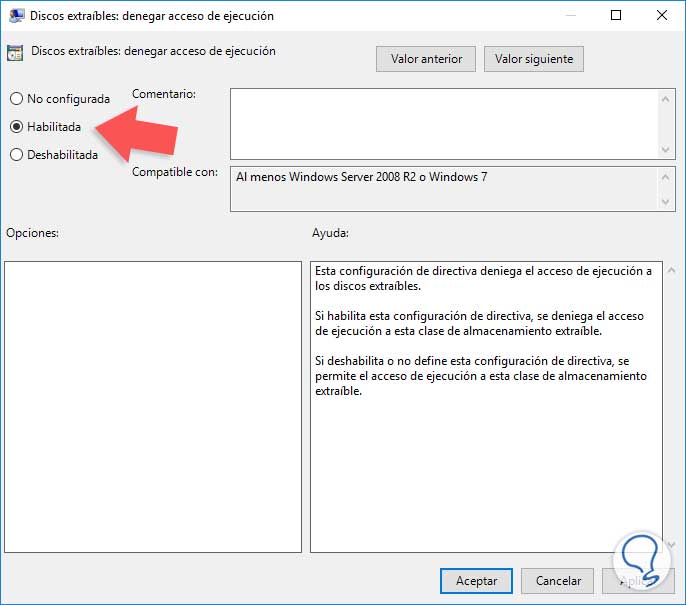

In diesem Beispiel beschränken wir den Zugriff nur auf die USB-Laufwerke, für die wir die Option “Wechseldatenträger: Ausführungszugriff verweigern” auswählen. Das folgende Fenster wird angezeigt:

Dort müssen wir die Option Aktiviert auswählen, um diese Richtlinie auf die ausgewählte Organisationseinheit anzuwenden. Klicken Sie auf Übernehmen und dann auf Akzeptieren, um die Richtlinie zu validieren.

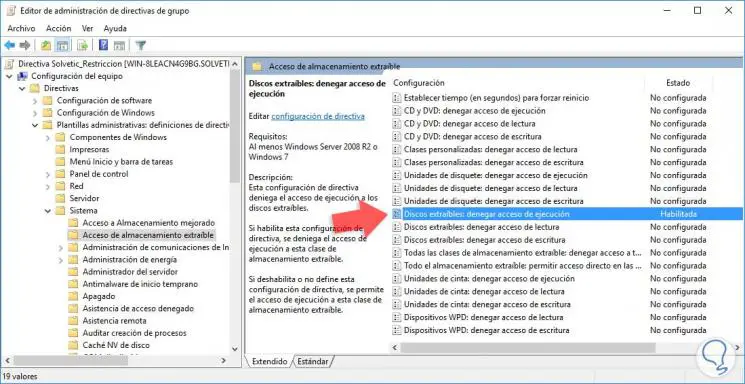

Stellen Sie sicher, dass die Richtlinie in der Organisationseinheit TechnoWikis_Restriccion aktiviert ist.

3. Überprüfen Sie die GPO-Richtlinie in Windows Server 2016 und wenden Sie sie an

Nachdem wir den vorherigen Prozess durchgeführt und festgelegt haben, auf welche Art von Einheiten die Einschränkung angewendet werden soll, warten wir, bis die Richtlinie auf den Domänencomputern angewendet wird, oder können den folgenden Befehl verwenden:

gpupdate / force

Um die Politik zu erzwingen.

Auf diese Weise bieten wir Sicherheit in unseren Domänen und vermeiden das Hinzufügen von USB-Wechseldatenträgern zu den Computern der Organisation, die für uns als IT-Manager unterschiedliche Probleme darstellen können.

Um die Aufmerksamkeit auf diese Tutorials zu lenken, die für Sie von Interesse sein werden, können Sie steuern, welche Benutzer sich in Windows Server anmelden. Außerdem erfahren Sie, wie Sie erweiterte GPO- Überwachungsrichtlinien konfigurieren: