Oft gestatten wir einigen Nutzern, Informationen zu veröffentlichen, und wir moderieren oder überarbeiten nicht, was sie veröffentlichen, und dann wird der Titel oder Inhalt zu einem Schlüsselwort. Eine Möglichkeit, dies zu steuern, besteht in einer Suchmaschine wie Google . Geben Sie site: mydomain.com “keyword” ein. In Anführungszeichen zu setzen ist ein genaues Schlüsselwort.

Kommen Sie auf eine Beispielseite : apple.com “stiehlt Fotos” als Schlüsselwort

Wir haben festgestellt, dass es sich bei einem Titel tatsächlich um eine Anwendung namens “Fotos stehlen” im iTunes-Store handelt, aber wenn wir mit anderen Keywords noch schlechter suchen oder einen Angriff vom Typ “xss” erleiden.

Es dient auch dazu festzustellen, ob wir für ein bestimmtes Keyword positioniert sind.

Dateien mit Benutzermetadaten

Dies geschieht in PDF-Dokumenten und in Microsoft Office , die von einem Windows-Server bearbeitet und direkt im Web veröffentlicht werden.

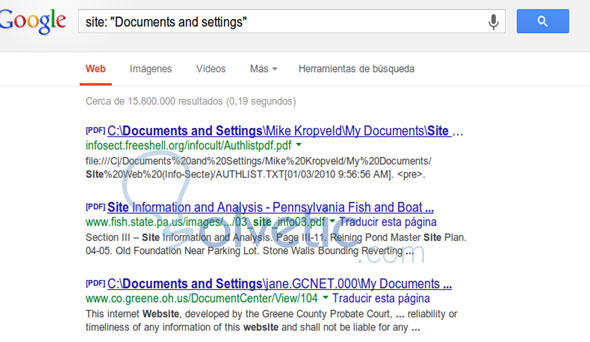

Dazu schreiben wir in Google Seite: “Dokumente und Einstellungen”

In den Ergebnissen sehen Sie den Pfad zum Verzeichnis, den Namen des Benutzers und sogar den physischen Pfad des Servers, auf dem sich das Dokument befindet.

Zugriff auf die robots.txt-Datei

Die robots.txt-Datei wird verwendet, um Verzeichnisse und Dateien zu blockieren, die nicht verfolgt werden sollen. Da es sich jedoch um Textdateien handelt, können diese aufgelistet werden, um festzustellen, ob sensible Bereiche gefunden werden, z. B. ein Administrationsbereich oder eine nicht öffentliche Anwendung.

Die robots.txt- Datei ist öffentlich, da Suchmaschinen sie lesen, wenn sie Informationen crawlen. Alle Websites verwenden es zum Schutz von Inhalten und Verzeichnissen.

SQL-Injektionen

Diese treten hauptsächlich beim Empfang von Parametern auf, die per URL vom Typ www.midominio.com/pagina?id=2 gesendet werden

Dann wird dieser Parameter gelesen, um eine SQL-Anweisung auszuführen

SELECT name. Schlüssel FROM users WHERE user_id = $ id;

Es ist am besten, die Abfrage über Post-Methoden zu senden, anstatt in die HTML-Formulare zu gelangen, und ansonsten den Code und die Variable mit einer Methode wie md5 oder sha zu verschlüsseln.

: Zum Beispiel :

Englisch: www.mydomain.com/buy?idcompra=345&product=12

Md5 verschlüsseln und die Variablen maskieren

www.mydomain.com/buy?detail_compra=e3d4b8f9637ce41a577ac68449e7f6b5

Verschleiern Sie das Javascript-Skript

Häufig verlassen Webentwickler öffentliche Javascript-Dateien und können von jedem gelesen werden. Wenn Sie sensiblen Code oder Systemfunktionen wie Ajax oder JQuery-Weiterleitungen verwenden, kann dies zu einer Sicherheitsanfälligkeit für das Web führen.

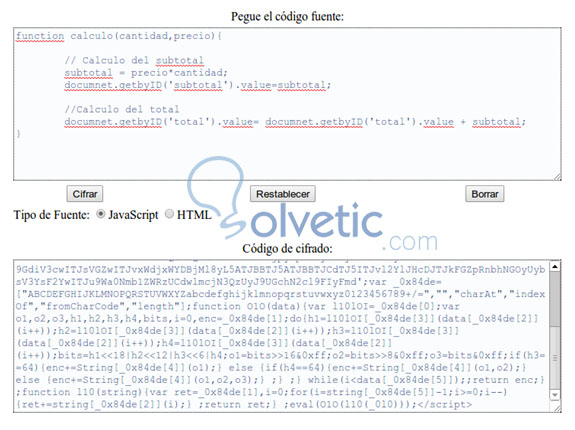

Eine interessante Methode besteht darin, den Code zu verschleiern oder zu verschlüsseln, sodass eine Funktion, die eine wichtige Aufgabe ausführt, nicht leicht zu entschlüsseln ist.

Funktionsberechnung (Menge, Preis) { // Berechnung der Zwischensumme Zwischensumme = Preis * Menge; documnet.getbyID ('Zwischensumme'). value = subtotal; // Berechnung der Summe documnet.getbyID ('total'). value = documnet.getbyID ('total'). value + subtotal; }

Derselbe verschleierte Code mit dem Online-Tool http://myobfuscate.com

Angriffe durch Ticketvalidierung

. Viele Programmierer, um Zeit zu sparen, validieren die Formulareinträge nicht und erlauben das Schreiben und Speichern von Daten in der Datenbank. Beispielsweise können Sie anstelle eines Namens oder eines Telefons eine Javascript-Anweisung, xss oder einen beliebigen Code schreiben, der dann beim Lesen dieses Datensatzes ausgeführt werden kann der Datenbank .