Innerhalb der Sicherheitsparameter , die wir als Administratoren berücksichtigen und verwalten müssen, besteht die Beschränkung des Zugriffs auf Informationen auf nicht autorisierte Benutzer oder eine bestimmte Gruppe von Bereichen entsprechend den Anforderungen der Organisation.

Wir alle wissen, dass Sie Dateien, die auf einem Computer gehostet werden, unter anderem über den Dateibrowser überprüfen und darauf zugreifen können, und wir können ein ernstes Sicherheitsproblem feststellen, da vertrauliche Dateien vorhanden sind oder vorhanden sind, wenn dies nicht der Fall ist in der richtigen Weise geschützt kann von jedem Benutzer aus dem Browser zugegriffen werden und von dort aus sehen, dass die Datei enthält.

Bei dieser Gelegenheit werden wir sehen, wie wir den Zugriff auf den Datei-Explorer oder einige seiner Parameter mithilfe von Gruppenrichtlinien oder besser bekannt als Gruppenrichtlinienobjekt einschränken können .

Weitere Informationen zu Gruppenrichtlinien erhalten Sie unter folgendem Link:

Über den Datei-Explorer können wir auch auf die Systeminformationen wie Register, Dell-Bibliotheken usw. zugreifen, indem wir den Pfad C: Windows … verwenden. Daher ist es wichtig zu verhindern, dass nicht autorisierte Benutzer auf den Dateibrowser in der Domäne zugreifen .

1. Öffnen Sie den Gruppenrichtlinienadministrator

Für diese Analyse implementieren wir die Richtlinie in Windows Server 2016, sie gilt jedoch für alle Editionen von Windows Server 2012.

Um mit dem Erstellen und Bearbeiten der Gruppenrichtlinie zu beginnen, müssen Sie die Gruppenrichtlinien-Verwaltungskonsole mit einer der folgenden Methoden aufrufen:

1) Verwenden Sie den Befehl Ausführen ( Windows + R- Tastenkombination) und geben Sie im angezeigten Fenster den Begriff ein

gpmc.msc

2) Gehen Sie im Startmenü zu:

- Alle Anwendungen

- Verwaltungstools

- Gruppenrichtlinienverwaltung

Das Gruppenrichtlinien-Verwaltungsfenster wird angezeigt, in dem wir es nach Geschmack und Bedarf bearbeiten können.

Denken Sie daran, dass wir über den Gruppenrichtlinienadministrator Einschränkungen oder Berechtigungen für die gesamte Organisation oder für bestimmte Benutzer erstellen können, indem Sie die entsprechende Organisationseinheit auswählen.

2. Erstellen Sie eine Gruppenrichtlinie, um den Zugriff auf Browseroptionen einzuschränken

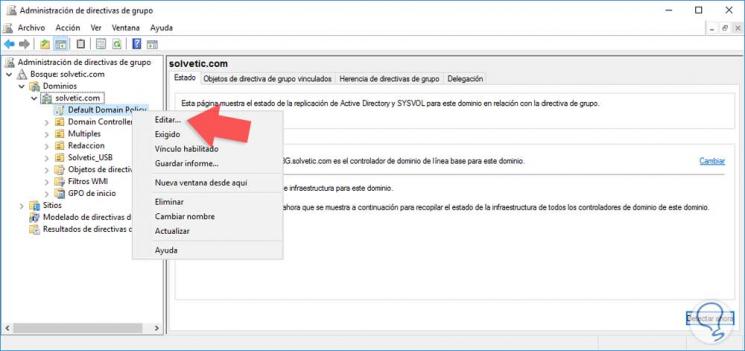

Sobald wir dieses Fenster geöffnet haben, klicken wir mit der rechten Maustaste auf die Zeile ” Default Domain Policy ” ( Standarddomänenrichtlinie ), da wir diese Einschränkungen für die gesamte Domäne erstellen und die Option Edit (Bearbeiten) auswählen.

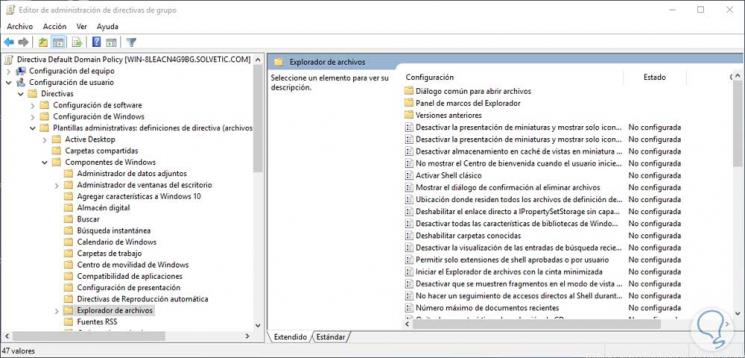

In dem angezeigten Fenster müssen wir zu der folgenden Route gehen:

- Benutzerkonfiguration

- Richtlinien

- Administrative Vorlagen

- Windows-Komponenten

- Datei-Explorer

Wir werden das folgende Fenster sehen:

Wie wir auf der rechten Seite sehen, haben wir verschiedene Optionen in Bezug auf die Datei-Explorer-Parameter.

3. Passen Sie die Gruppenrichtlinienparameter an

An dieser Stelle finden wir keine Richtlinie, die das Öffnen des Dateibrowsers einschränkt, aber wir haben viele Optionen, mit denen wir im Browser Aktionen ausführen können, die die optimale Leistung des Computers beeinträchtigen können.

In diesem Fenster können wir Parameter bearbeiten wie:

Auf die gleiche Weise können wir die verfügbaren Richtlinien weiter analysieren und sie basierend auf den Anforderungen aktivieren, die von der Organisation benötigt werden.

4. Aktivieren Sie die Richtlinie im Gruppenrichtlinien-Manager

Um eine Gruppenrichtlinie zu aktivieren, führen wir den folgenden Prozess durch:

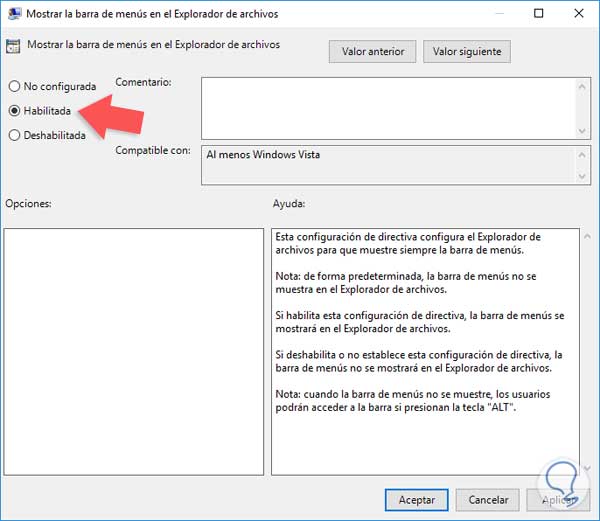

Sobald wir festgelegt haben, welche Richtlinie aktiviert werden soll, klicken wir doppelt darauf oder klicken mit der rechten Maustaste auf / Bearbeiten und sehen, dass das Fenster angezeigt wird, in dem wir diese Richtlinie aktivieren können.

Aktivieren Sie das Kontrollkästchen Aktiviert und klicken Sie auf Übernehmen und dann auf OK, um die Änderungen zu speichern.

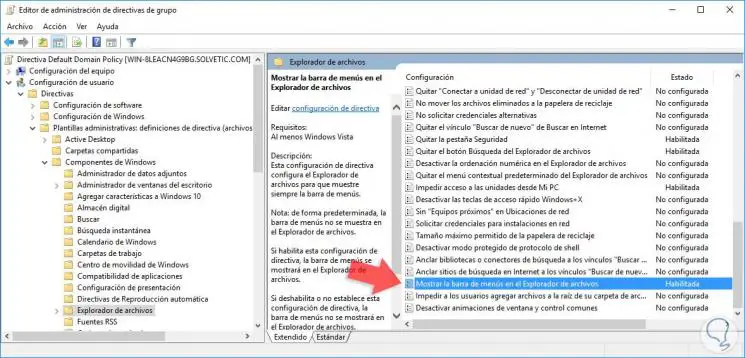

Wir können sehen, welche Richtlinien wir im Administrator konfiguriert haben.

5. Wenden Sie Richtlinien auf Domänencomputern an

Um die Richtlinien in den Teams der Organisation anzuwenden, können wir eine der folgenden Optionen verwenden:

- Warten Sie auf den Neustart jedes Teams, um die Richtlinien zu übernehmen.

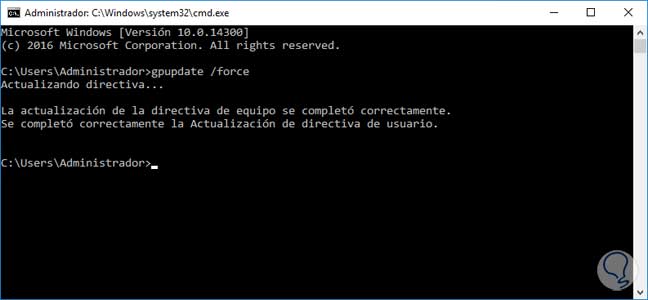

- Öffnen Sie die Befehlszeile und geben Sie den Befehl ein:

gpupdate / force

Mit diesem Befehl müssen Sie die neuen Richtlinien aktualisieren und anwenden, ohne Computer neu starten zu müssen.

6. Validierung von Richtlinien

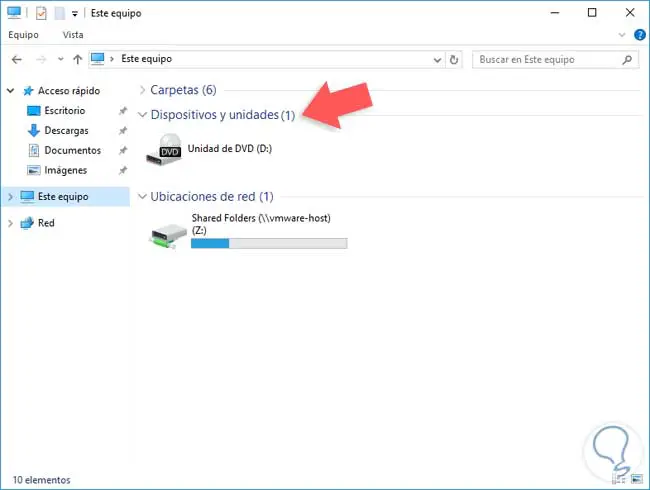

Wenn der Benutzer auf den Dateiexplorer zugreifen möchte, kann er signifikante Änderungen in der Umgebung desselben feststellen, die eine höhere Sicherheit für die Domäne bedeuten.

Wie wir sehen, hat der Benutzer weder Zugriff auf die Speichereinheiten des Computers noch die Möglichkeit, das Menü Datei zu öffnen, um Änderungen im Browser vorzunehmen.

Weitere Möglichkeiten, wie wir Gruppenrichtlinien verwenden können, um die Sicherheit unserer Teams zu erhöhen, finden Sie unter den folgenden Links:

1. Zugriff auf die GPO-Systemsteuerung

2. So verbergen Sie Laufwerke mit dem Gruppenrichtlinienobjekt

3. Konfigurieren Sie die Firewall mit dem Gruppenrichtlinienobjekt

Lassen Sie uns die in Windows Server 2016 enthaltenen Optionen optimal nutzen und die Verwaltungsparameter in unserer Organisation verbessern.