In einer Welt, in der die Nutzung des Netzwerks immer häufiger wird, werden mehr als 90% der täglichen, branchenunabhängigen Aufgaben wie die Bezahlung öffentlicher Dienste, der Zugang zu E-Mails und die Erstellung von E-Mails online erledigt Dateien und Tausende anderer Optionen Es ist üblich, dass alle unsere Daten aufgrund der Zunahme von Bedrohungen wie Viren oder Malware offengelegt und anfällig sind.

Von Zeit zu Zeit hören wir, dass wir unter Linux keinen Angriffen ausgesetzt sind, aber die Realität nicht verbergen können, da wir in einer digitalen Welt unabhängig vom verwendeten Betriebssystem mehr oder weniger ausgesetzt sind und aus diesem Grund von TechnoWikis analysiert werden im Detail, wie man Malware in Linux-Umgebungen analysiert und, falls vorhanden, beseitigt. Dazu verwenden wir Ubuntu 17.04 .

Einige Arten von Malware umfassen Spyware, Adware, Phishing, Viren, Trojaner, Würmer, Rootkits, Ransomware und Browser-Hijacker, die die Sicherheit und den Datenschutz des Systems beeinträchtigen.

In Windows haben wir bereits die beste Anti-Malware gesehen . Auf der Ebene von Linux-Umgebungen zielen die meisten Angriffe darauf ab, Fehler in Diensten wie Java-Containern oder Browser-Diensten auszunutzen, wobei das Hauptziel darin besteht, die Funktionsweise des Zieldienstes zu ändern und ihn manchmal vollständig zu schließen seine normale Verwendung.

Eine andere Art von Angriff unter Linux besteht darin, dass ein Angreifer versucht , die Anmeldeinformationen eines Benutzers abzurufen, um auf das System zuzugreifen und über alles zu verfügen, was dort gehostet wird.

Maldet verwendet Bedrohungsdaten von Systemen zur Erkennung von Netzwerkeinbrüchen, um Malware zu extrahieren, die bei Angriffen aktiv eingesetzt wird, um Signaturen für die Erkennung zu generieren.

Es ist von GNU GPLv2 lizenziert und die in LMD verwendeten Signaturen sind Hashes von MD5-Dateien und HEX-Musterübereinstimmungen, die auch problemlos in eine beliebige Anzahl von Erkennungstools wie ClamAV exportiert werden können.

- HEX basierend auf Identifikationsmustern zur Identifizierung von Bedrohungsvarianten.

- Signatur-Update-Funktion in -u | integriert -Update.

- Statistische Analysekomponente zur Erkennung verschleierter Bedrohungen.

- Integrierte Erkennung von ClamAV .

- Scan-all-Option zum Scannen auf der Grundlage des vollständigen Pfads.

- Es verfügt über eine Quarantänewarteschlange, in der Bedrohungen ohne Berechtigungen sicher gespeichert werden.

- Es verfügt über eine Quarantäne-Wiederherstellungsoption, mit der Dateien auf den ursprünglichen Pfad zurückgesetzt werden können.

- Sauberere Regeln, um base64 und gzinflate zu eliminieren.

- Beinhaltet ein tägliches Cron-Skript, das mit den gängigen RH-, Cpanel- und Ensim-Systemen kompatibel ist.

- Es verfügt über eine tägliche Scan-Chronologie aller Änderungen in den letzten 24 Stunden.

- Kernel Inotify-Monitor , der Daten aus dem STDIN- oder FILE-Pfad entnehmen kann.

- Der inotify-Kernel-Monitor kann auf einen konfigurierbaren Benutzer-HTML-Root beschränkt werden.

- Es verfügt über einen Inotify-Kernel-Monitor mit dynamischen Systemgrenzwerten für eine optimale Leistung.

- Generiert nach jedem Scan-Lauf E-Mail-Warnmeldungen.

- Ignorieren Sie Optionen basierend auf Route, Erweiterung und Signatur.

- Option für den unteren Scanner für unbeaufsichtigte Scanvorgänge.

1. Wie installiere ich Maldet unter Linux?

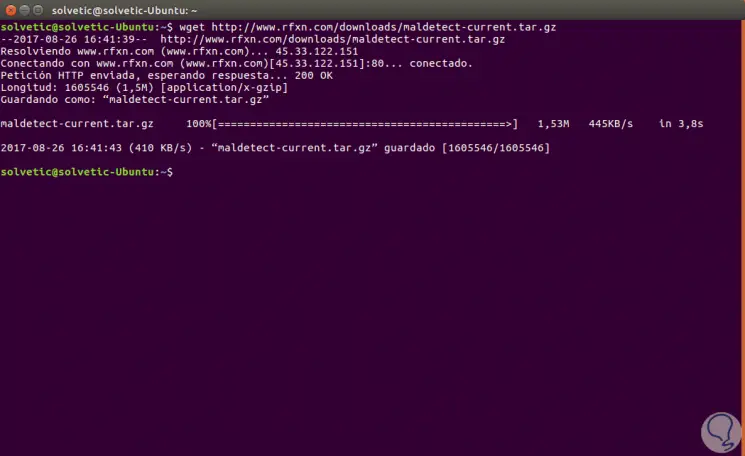

Um den Vorgang zu starten, müssen Sie zunächst die Datei ar.gz von der offiziellen Website mit wget herunterladen. Dazu führen Sie im Terminal Folgendes aus:

wget http://www.rfxn.com/downloads/maldetect-current.tar.gz

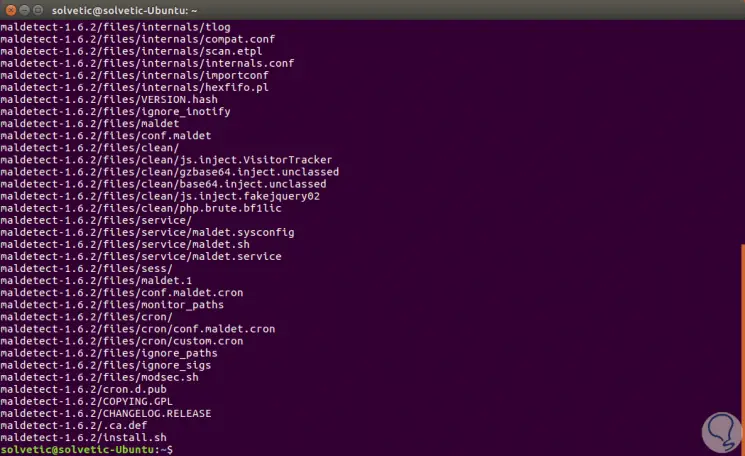

Nun werden wir den Inhalt der heruntergeladenen Datei extrahieren, indem wir Folgendes ausführen:

tar -xvf maldetect-current.tar.gz

Als Nächstes greifen wir auf das Verzeichnis zu, in das der Inhalt extrahiert wurde. In diesem Fall ist dies:

cd maldetect-1.6.2

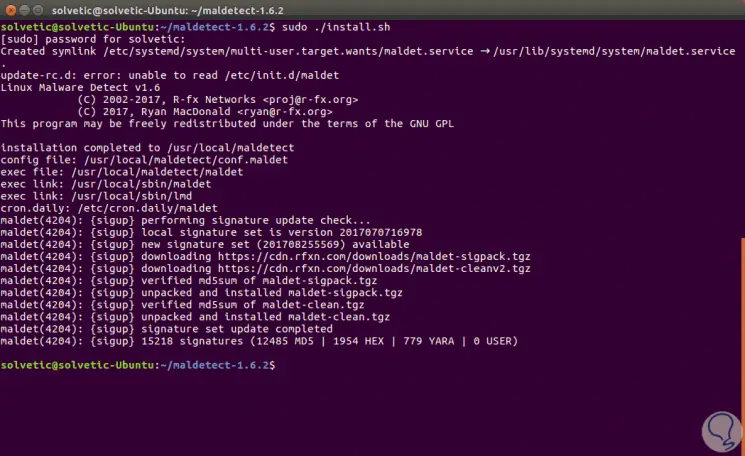

Sobald wir uns im Verzeichnis befinden, führen wir das Installationsskript in der folgenden Zeile aus:

sudo ./install.sh

2. So konfigurieren Sie Maldet unter Linux

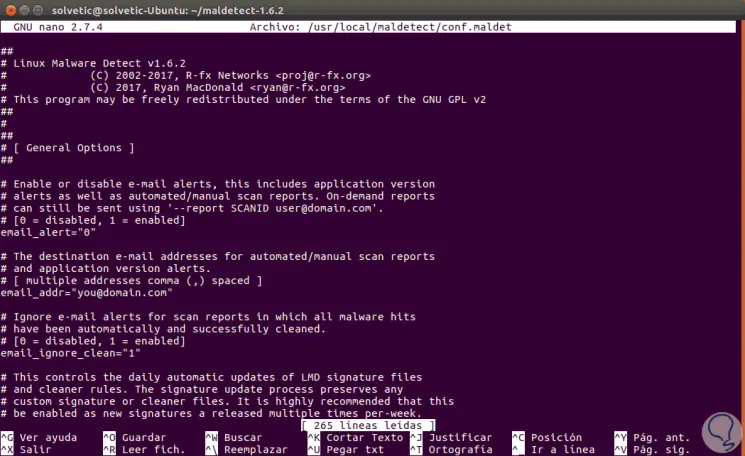

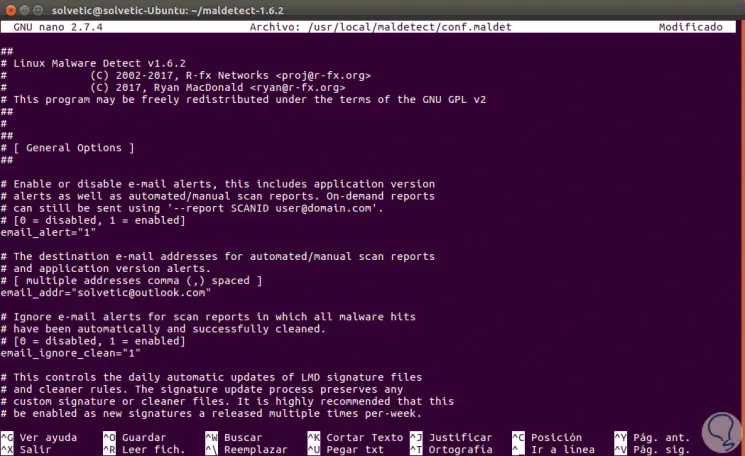

Sobald die Installation korrekt ist, ist es an der Zeit, Maldet mit der automatisch erstellten Datei conf.maldet zu konfigurieren. Wir greifen mit dem gewünschten Editor darauf zu:

sudo nano /usr/local/maldetect/conf.maldet

Dort können wir auf Benachrichtigungsebene folgende Einstellungen ändern:

- Wenn wir eine Benachrichtigung erhalten möchten, wenn eine Malware erkannt wird, stellen wir in einem (1) den Wert des Felds email_alert fest.

- In das Feld email_addr geben wir die E-Mail-Adresse ein, an die wir benachrichtigt werden.

- Im Feld email_ignore_clean können wir den Wert auf eins (1) setzen, wenn wir nicht benachrichtigt werden möchten, wenn die Malware automatisch bereinigt wird.

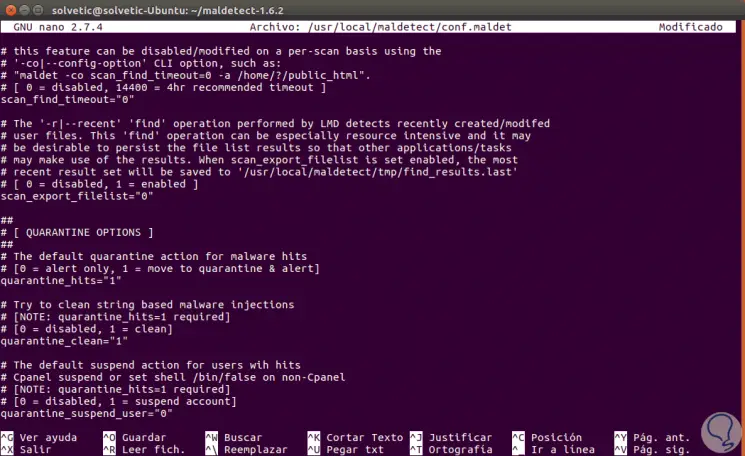

In derselben Datei können die folgenden Werte auf Quarantäneebene geändert werden:

- Im Feld quarantine_hits definieren wir den Wert 1, damit die betroffenen Dateien automatisch unter Quarantäne gestellt werden.

- Im Feld quarantine_clean können wir den Wert 1 definieren, um die betroffenen Dateien automatisch zu bereinigen. Wenn Sie diesen Wert auf 0 setzen, können Sie die Dateien zuerst überprüfen, bevor Sie sie bereinigen.

- Durch Festlegen von 1 im Feld “quarantine_suspend_use” werden Benutzer gesperrt, deren Konten betroffen sind, während der Parameter “quarantine_suspend_user_minuid” die minimale Benutzer-ID festlegt, die gesperrt werden soll. Dies ist standardmäßig auf 500 eingestellt.

Sobald diese Parameter definiert sind, speichern wir die Änderungen mit den Tasten:

+ O Strg + O

und wir verließen den Editor mit:

+ X Strg + X

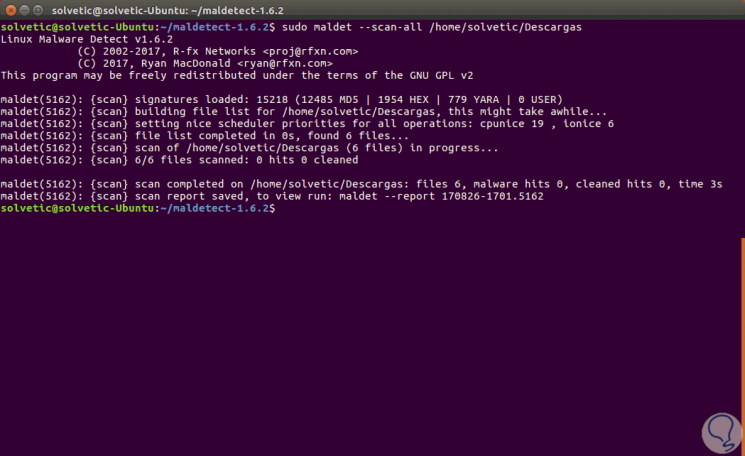

3. Wie man Malware unter Linux mit Maldet analysiert

Um die Analyse auf der Suche nach Malware durchzuführen, führen wir die folgende Syntax aus:

sudo maldet --scan-all / Zu scannende Route

Während des Maldet-Installationsprozesses wird auch eine Cronjob-Funktion installiert in:

/etc/cron.daily/maldet

Damit werden die Home-Verzeichnisse sowie alle Dateien oder Ordner durchsucht, die täglich geändert wurden. Mit Maldet haben wir ein einfaches Tool zur Malware-Analyse in Linux-Umgebungen auf einfache und sichere Weise.