Es wurde entwickelt, um von Personen verwendet zu werden, die mit Sicherheit beginnen, oder von Experten mit umfassenden Sicherheitskenntnissen. Es ist eine sehr wichtige Software für Entwickler und Administratoren von Servern, die Funktionstests zur Durchdringung der Sicherheit durchführen möchten.

Einige Unternehmen, die ZAP verwenden und zusammenarbeiten, sind: OWASP, Mozilla, Google, Microsoft und andere .

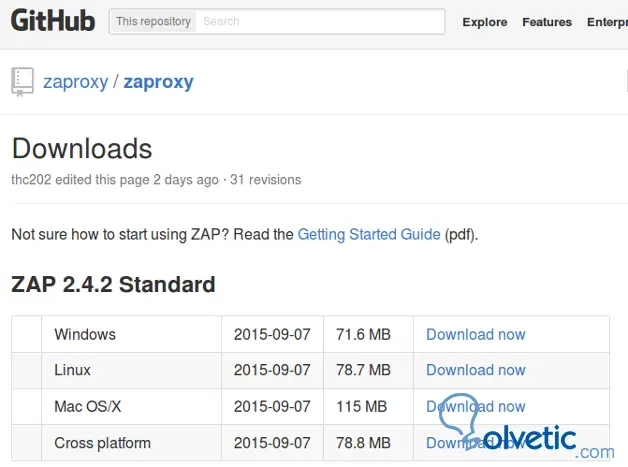

Zap kann von der offiziellen Website von OWASP Zed Attack Proxy Project heruntergeladen werden. Es gibt Versionen für mehrere native Plattformen oder eine plattformübergreifende Version in Java.

, que contiene todas las versiones, que esta programada en Java , para ejecutarla necesitaremos tener instalado JRE 7 (Java Runtime Environment) o superior. In diesem Fall verwenden wir die plattformübergreifende oder plattformübergreifende Version , die alle in Java programmierten Versionen enthält. Zur Ausführung muss JRE 7 (Java Runtime Environment) oder höher installiert sein.

Entpacken Sie die heruntergeladene Datei und führen Sie sie wie jede Java-Software aus. In diesem Fall verwenden wir Linux.

Von jedem Betriebssystem können wir mit dem Befehl von einem direkten Zugriff oder von einem Terminal ausführen

java -jar zap-2.4.2.jar

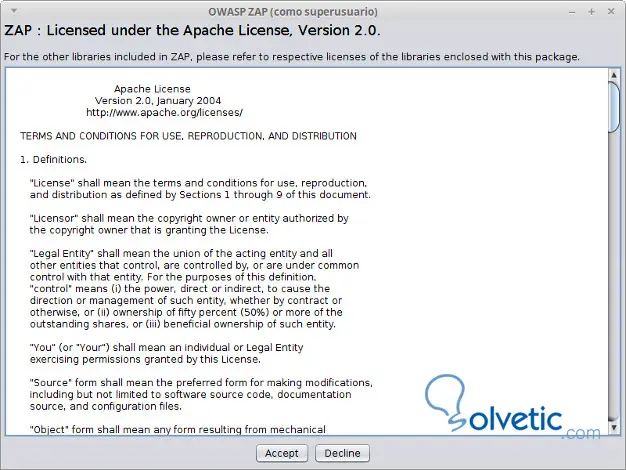

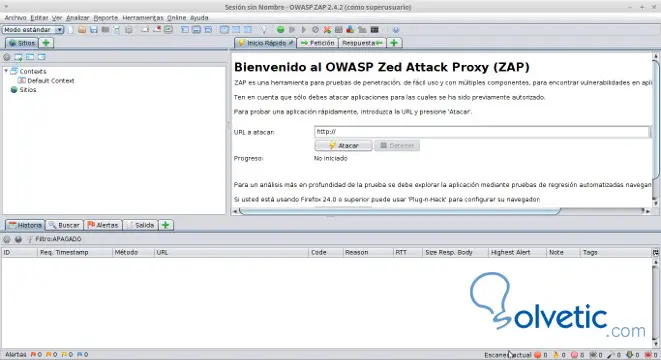

Wir akzeptieren die zu Beginn angezeigten Allgemeinen Geschäftsbedingungen und gehen zum Hauptbildschirm der Software.

Wir führen einen Sicherheitstest durch. In diesem Fall können Sie die Domain oder die IP des Webs verwenden. Wir verwenden die IP 67.222.16.108.

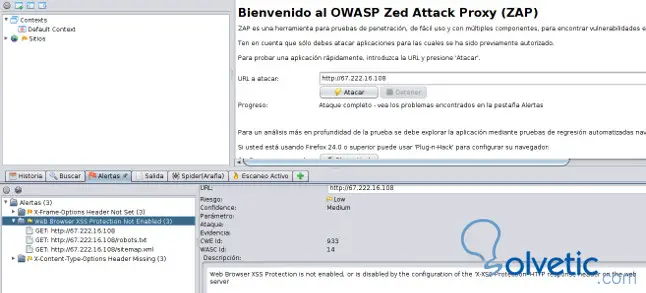

Wir fügen die IP in das URL-Textfeld ein, um anzugreifen, und klicken dann auf die Schaltfläche Attack. Nach dem Scannen aller im Web gefundenen Seiten erhalten wir das Ergebnis.

Wir können sehen, dass einige Sicherheitslücken gefunden wurden, wie zum Beispiel:

X-Frame ist eine Sicherheitsanfälligkeit, mit der Sie eine vollständige Website in einem Iframe anzeigen und so den Eindruck erwecken können, dass eine Website navigiert wird, obwohl tatsächlich eine andere Website in einem Iframe enthalten ist. Angenommen, wir erstellen eine Website, auf der Facebook in einem Iframe und ein Paypal-Formular in einem anderen Formular enthalten sind, in dem simuliert wird, dass Facebook eine Registrierungsgebühr erhebt, sodass bei jedem Web die Zahlung tatsächlich an den Angreifer geht.

Diese Art von Angriff wird als Clickjacking bezeichnet und kann beispielsweise mit Javascript verhindert werden, indem dieser Code in die <head> -Tags des Webs eingefügt wird .

if (top! = self) { top.onbeforeunload = function () {}; top.location.replace (self.location.href); }

Eine weitere Sicherheitslücke in dieser IP ist, dass sie keinen XSS-Schutz hat. Dies kann gemäß der von uns verwendeten Programmiersprache implementiert werden.

Vermeiden von XSS-Angriffen ist einfach Es gibt viele Bibliotheken, die in jeder Webanwendung verwendet werden können.

Die Methode umfasst die Überprüfung der von Benutzern eingegebenen Daten oder einer externen Datenquelle oder eines Parameters, der per URL gesendet wurde.

Diese Sorgen sind die einzigen, die wir berücksichtigen müssen, um XSS-Angriffe zu verhindern und die Sicherheit zu erhöhen, die XSS-Angriffe verhindert. Dazu müssen wir die Datenvalidierung durchführen, die Kontrolle über die von der Anwendung empfangenen Daten übernehmen und deren Verwendung verhindern oder beim Eingeben von Daten gefährlichen Code ausführen.

Diese Funktion löscht alle HTML-Zeichen, die die Variable $ description enthalten, mit Ausnahme der autorisierten Zeichen, wie in diesem Fall <p> Absatz und <strong> Fettdruck

$ description = strip_tags ($ _ POST [description], '<p>, <strong>');

Nachdem wir die erste Analyse erhalten haben, werden wir verschiedene Tools und Plugins auf Fuzzing anwenden. Fuzzing ist die Verwendung verschiedener Testtechniken, mit denen Daten auf massive und sequentielle Weise an die Anwendung gesendet werden, um Schwachstellen im Web oder im Internet zu erkennen Software, die wir analysieren.

Zum Beispiel nehmen wir ein Web, das potenziell anfällig für diesen Typ ist

http: //www.dominio/i…rdetalle&id=105

In einem anderen Tutorial SQLMAP SQL Injection Tool und Ethical Database Hacking wurde erklärt, dass ein einfacher Weg, das zu analysierende Web zu finden, darin besteht, es in die Google-Suche section.php zu setzen . Hier haben Sie es für den Fall, dass Sie interessiert sind:

SQL-Injection-Tool

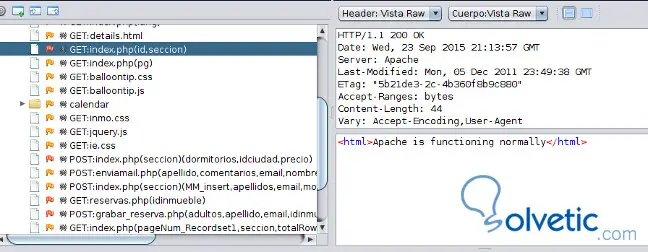

Wir analysieren eine Website und sehen die Liste der gefährdeten Seiten.

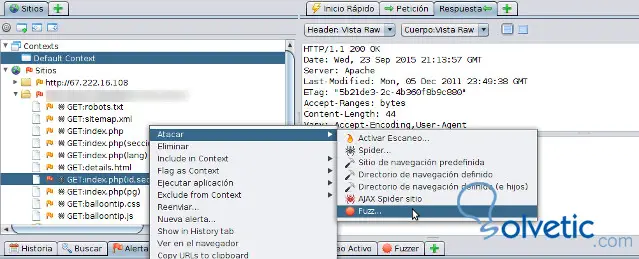

Dann nehmen wir eine der Seiten, in diesem Fall die index.php mit zwei Variablen id und section, dann machen wir einen Rechtsklick auf diese Seite.

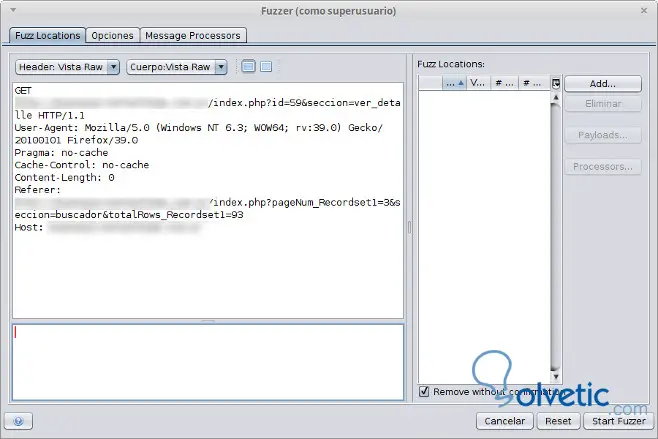

Wir gehen in das Angriffsmenü und wählen Fuzz, das Fuzzer-Fenster öffnet sich und wir klicken auf das leere Textfeld, um die Schaltfläche Hinzufügen zu aktivieren, mit der wir den spezifischen Angriffstyp hinzufügen können.

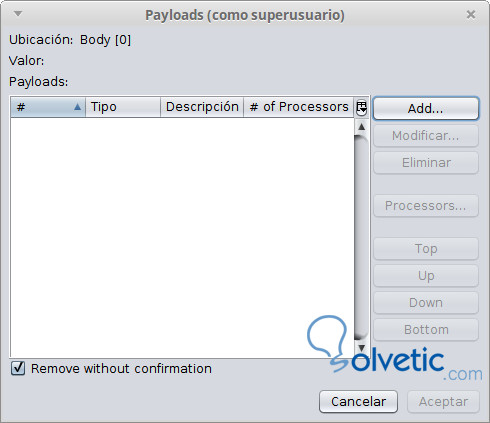

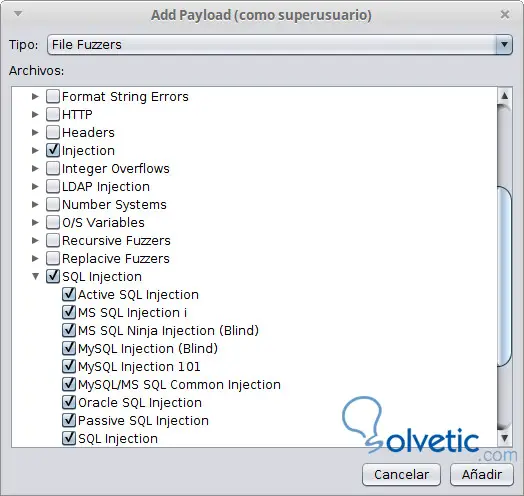

Als nächstes sehen wir den Payloads-Bildschirm. Die Funktionen oder Exploits, die von einer Software zum Testen und Suchen von Schwachstellen und zum Verursachen von Fehlern in dem von uns überwachten Web bereitgestellt werden, werden als Payload bezeichnet. In diesem Bildschirm klicken wir auf Hinzufügen, um eine Nutzlast hinzuzufügen.

Hier können wir die Art des Angriffs auswählen, den File-Fuzzer-Typ und die Payload-Injection für XSS-Angriffe, SQL-Injection-Angriffe und SQL-Injection für alle SQL-Angriffe. Wir können viele Arten von Angriffen hinzufügen und testen, die sich von der von Zap angebotenen Liste unterscheiden.

Klicken Sie dann auf Hinzufügen, dann auf OK und klicken Sie auf die Schaltfläche Fuzzer starten, um das Audit zu starten.

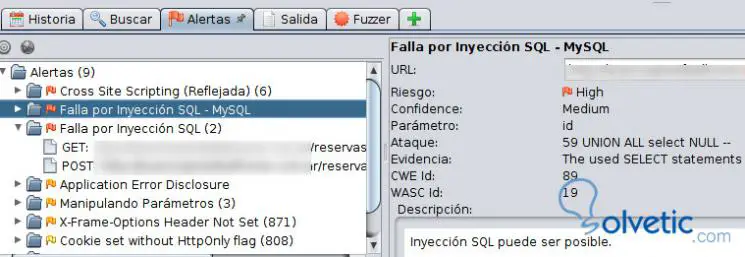

Beim Scannen mit Payload Injection und SQL Injection haben wir festgestellt, dass das Web anfällig für XSS-Angriffe ist, mindestens drei Fehler bei SQL-Injections mit hohem Risiko aufweist, und uns mitgeteilt, auf welchen Seiten das Problem liegt.

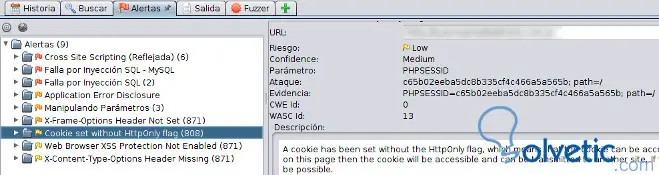

Eine andere Analyse, die wir durchführen können, ist die Auswahl des Payload-Webservers. In diesem Fall haben wir ein Problem mit den Sitzungen und Cookies, da sie von dem von uns verwendeten Browser gelesen werden können.

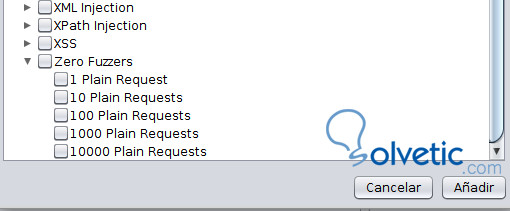

Eine weitere Option ist die Simulation des Datenverkehrs von 10000 fast gleichzeitigen Benutzern, die alle auf unserer Website verfügbaren Links durchsuchen und Anfragen generieren, um festzustellen, ob das Web nicht gesättigt und außer Betrieb ist.

Zum Beispiel werden wir eine Payload hinzufügen, die Domain oder die Hauptseite mit der rechten Maustaste auswählen und zu Attack> Fuzz gehen, dann auf Add klicken, dann auf dem Payload-Bildschirm auf Add klicken, File Fuzzer type und auf jbrofuzz auswählen Wir haben Zero Fuzzers ausgewählt.

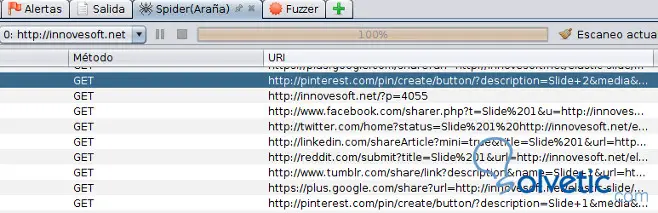

Nach dem Ausführen der Nutzlast sehen wir den Verkehr auf unseren Seiten, aber wir sehen auch den Verkehr auf den Webseiten, die wir verlinkt haben.

Wir können im Falle dieses Website-Verkehrs feststellen, dass Facebook, Twitter, LinkedIn, Google Plus, unter anderem generiert, die die Social-Network-Strategie dieser Website sicherlich ausmachen. Wenn wir über Google Analytics oder Google Searh Console (zuvor Webmastertools) verfügen, wird auch Datenverkehr generiert. Daher ist es nicht ratsam, diese Tests zu überschreiten, oder es ist besser, sie lokal durchzuführen, wenn Google Analytics deaktiviert ist.

Internet- und Webanwendungen erhöhen die Anzahl der Benutzer täglich, daher ist die Nachfrage nach Experten für Informationssicherheit und Prüfern in Unternehmen sehr wichtig.

Diese Tests sind nicht schlüssig, sie sind nur eine Warnung, damit wir die Untersuchung vertiefen können. Diese Simulationen von Angriffen und automatisierten Erkundungen bieten eine schnelle Lösung für die Prüfung von Websites.

Es ist wichtig, dass diese Tools sorgfältig und zu ethischen Zwecken eingesetzt werden, da sie von Webmastern und Administratoren von Servern sowie böswilligen Hackern verwendet werden. OWASP ZAP ist ein Tool, das häufig von Personen verwendet wird, die für ihre Arbeit in Web-Sicherheits-Prüf- und Testanwendungen ethisches Hacking betreiben.

Weitere Informationen zur IT-Sicherheit mit anderen Techniken, Angriffen, Hack usw. Bleiben Sie auf dem Laufenden und teilen Sie Ihr Wissen hier:

Tutorials zur Computersicherheit