Das erste, was wir wissen müssen, sind die Dateien, die Protokolle der Aktionen erstellen, die auf dem System ausgeführt werden. Einige von ihnen sind:

- Ein wichtiges Protokoll ist utpm , das von den Benutzern gespeichert wird , die das System verwenden, während sie mit dem Server verbunden sind. Wir können es im Verzeichnis finden:

/ var / adm / utmp und / etc / utmp

- who que lista el contenido de utmp . Eine schnelle Möglichkeit zum Anzeigen Ihrer Datensätze ist das Terminalfenster mit dem Befehl who , der den Inhalt von utmp auflistet .

- wtmp se encarga de registrar en un log cada vez que un usuario se introduce en el sistema o sale del sistema. Das Protokoll wtmp ist dafür verantwortlich, sich jedes Mal in einem Protokoll zu registrieren, wenn ein Benutzer das System betritt oder das System verlässt. Es befindet sich in den Verzeichnissen / var / adm / wtmp und / etc / wtmp. Es kann auch mit dem Befehl aufgelistet werden:

who / usr / adm / wtmp

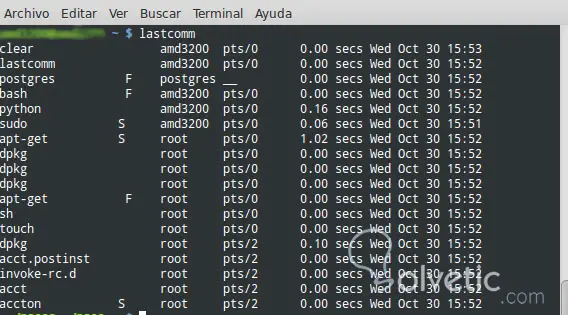

lastcomm muestra los últimos comandos ejecutados por cualquier persona en el sistema. Der Befehl lastcomm zeigt die letzten Befehle an, die von einem Benutzer im System ausgeführt wurden. . Dieser Befehl ist nur verfügbar, wenn Prozesse ausgeführt werden . Um es zu benutzen, müssen wir ein kleines Programm namens acct installieren, das sich in den Repositorys jeder Linux-Distribution befindet .

apt-get install acct

Wir können auch nach geänderten Dateien in einer bekannten Zeit suchen, wie zum Beispiel:

Dateien anzeigen, die vor 10 Minuten geändert wurden

finde -mmin +10

Geänderte Dateien von mehr als einem Tag anzeigen

find -mtime +1

Geänderte Dateien zwischen 5 und 10 Minuten anzeigen

finde -mmin +5 -mmin -10

/etc/inetd.conf Überprüfen Sie immer, ob die Dienste, die beim Starten des Servers oder des Computers ausgeführt werden, die in der Datei /etc/inetd.conf definierten Dienste sind

Wir können auch ein ID- oder Intrusion Detection-System verwenden, ein Sicherheitstool, das versucht, die Ereignisse zu erkennen oder zu überwachen, die in einem bestimmten Computersystem oder Computernetzwerk aufgetreten sind, um die Sicherheit dieses Systems zu gefährden.

Ein Intrusion Detection System ist, Snort ist ein Packet Sniffer und ein Intrusion Detector wird sowohl für Linux als auch für Windows verwendet. Ein weiteres Tool ist AIDE (Advanced Intrusion Detection Environment), eine Datei und ein Verzeichnis des Integritätsprüfers.

Snort finden Sie vollständig in einem anderen Tutorial. Mal sehen, wie man Aide installiert. Mit dieser Anwendung können Sie sich einen Überblick über den Integritätsstatus der Dateisysteme unter Linux verschaffen und feststellen, welche Dateien seit ihrer Installation in ihrer Integrität geändert wurden.

sudo apt-get update sudo apt-get install aide

Es gibt zwei Konfigurationsdateien:

/ etc / default / aide Die allgemeine AIDE-Konfigurationsdatei. /etc/aide/aide.conf Die Konfigurationsdatei für AIDE-Regeln.

sudo touch /var/lib/aide/aide.db

Dann können wir das System mit dem folgenden Befehl überprüfen:

sudo aide -init

Wir können geänderte Dateien auch mit dem folgenden Befehl überprüfen:

sudo aide --check