Was verstehen wir unter Informationssicherheit?

Bevor wir über “Informationssicherheit” sprechen können, müssen wir verstehen, dass es sich nicht um ein Konzept handelt, das sich nicht auf die persönliche Sicherheit bezieht. So wie man seine körperliche Unversehrtheit schützt, muss man sich darauf konzentrieren, die Informationen zu schützen, für die man verantwortlich ist. Beginnen wir mit dem Verständnis einiger grundlegender Sicherheitskonzepte.

Wenn wir über Sicherheit sprechen, sprechen wir über die Kontrolle der Risiken und Bedrohungen, denen ein bestimmtes Unternehmen ausgesetzt ist. Wie Sie sehen werden, handelt es sich um ein Konzept, das auf Menschen, Tiere, Dinge und sogar immaterielle Dinge wie Daten, Wissen oder Rechte anwendbar ist. In diesem und den folgenden Tutorials werden wir uns mit den Grundprinzipien befassen, die von Sicherheitskräften (Polizei, Militär usw.) zum Schutz der körperlichen Unversehrtheit von Personen und zu deren Anwendung im Bereich der Informationssicherheit angewendet werden.

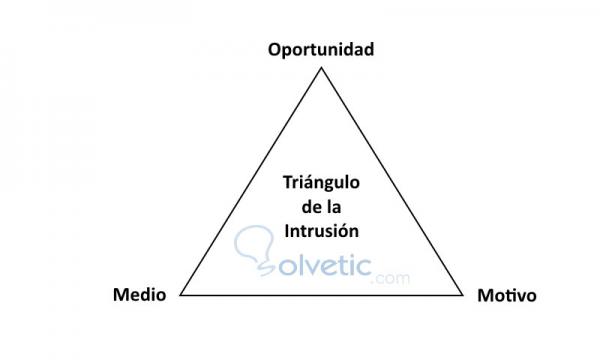

Das Intrusion-Dreieck:

Es klingt wie das Dreieck der Bermudas, aber dies ist ein grundlegendes Sicherheitskonzept, das international verwendet wird, um die 3 Schlüsselpunkte zu definieren, die existieren müssen, damit ein Verbrechen begangen werden kann. Wie Sie sehen können, hat es einen perfekten Bezug zur Informationssicherheit:

Grund: Es mag naheliegend erscheinen, aber damit eine Person auf Ihre Informationen zugreifen kann, muss sie einen Grund haben, auch wenn es “langweilig” war. Andernfalls wird es nicht tun.

- Mittel: Der Angreifer muss eine Möglichkeit haben, Ihre Informationen anzugreifen, ein Programm, das dies unterstützt, oder umfassende Sicherheitskenntnisse, mit denen Sie auf Ihr System zugreifen können. Ohne ein Medium können Sie nicht auf Ihre Informationen zugreifen.

- Gelegenheit: In gewisser Weise muss es eine Gelegenheit für den Eindringling geben, eine offene Tür, einen Systemfehler, eine Reihe von Aktivitäten, die das System einem Angriff aussetzen usw. Wenn für den Eindringling keine Gelegenheit besteht, gibt es einfach keinen Vorstoß in Ihr Netzwerk.

Wie Sie sehen, ist es nicht möglich, die Motive eines Eindringlings oder dessen Mittel direkt zu kontrollieren (Sie können sicher Signale erfassen, die Ihre Informationen für viele unattraktiv machen und den Zugang zu Programmen und Sicherheitswissen in der Welt verbieten, aber wir sind uns einig es gibt Ihnen keine Kontrolle über Personen), aber wenn Sie die Kontrolle über Opportunity haben , besteht Ihre Mission als Sicherheitsmanager darin, die Möglichkeit eines Eindringens in Ihr System auf diese Weise zu minimieren, selbst wenn Sie die haben Mittel und der Grund, der Eindringling wird abgestoßen.

Sicherheitsverletzungen in Zahlen:

Allein im Jahr 2013 gab es 2164 Fälle von Sicherheitsverletzungen, die mehr als 822 MILLIONEN verlorenen Datensätzen entsprachen . Nehmen Sie sich ein paar Minuten Zeit, um die Größenordnung dieser Zahlen zu verstehen:

- Im Durchschnitt gab es fast 6 Verstöße pro Tag.

- 4 der 10 weltweit wichtigsten Sicherheitsverletzungen ereigneten sich im vergangenen Jahr.

- Wenn jede Aufzeichnung einer einzelnen Person entsprach, gingen in diesem Jahr die Aufzeichnungen von 11% der Weltbevölkerung verloren und durchschnittlich jede Sekunde 26 Menschen verloren ihre Informationen.

Wie Sie sehen, hat die Anzahl der Angriffe und deren Ausmaß in den letzten Jahren enorm zugenommen. Unternehmen wie Adobe, Target, Pinterest und sogar südkoreanische Banken waren Gegenstand einiger der weltweit größten Sicherheitsverletzungen In diesem Jahr wurden 61% der Angriffe auf kleine und mittlere Unternehmen verübt, und “kleine” Ereignisse (bei denen weniger als 1000 Datensätze verloren gingen) sind für mehr als die Hälfte der Verstöße verantwortlich.

Mit diesen Daten möchte ich Sie auf die Bedeutung der Informationssicherheit aufmerksam machen und darauf hinweisen, dass es zahlreiche Fälle gibt, in denen Menschen mit ausreichenden Mitteln und Motiven Ihr Netzwerk angreifen und nur auf die Gelegenheit warten.

Wichtige Aspekte der Sicherheit

Nun ist es wichtig zu bedenken, dass kein Sicherheitssystem unfehlbar ist, absolut alle Systeme können Opfer von Angriffen werden, egal wie groß und mächtig sie sind. Daher werden wir einige Ausdrücke sehen, an die wir uns erinnern müssen, wenn wir auf dem Gebiet der Informationssicherheit arbeiten:

1

“Wissen ist Macht”: Wir müssen uns über gewalttätige Einbruchsstrategien in unseren Programmen auf dem Laufenden halten. Begriffe wie “Malware”, “Ransomware”, “Phishing” und “Wasserlochangriffe” gehören zu den Angriffsmethoden “in “vogue” heute und in einem anderen Tutorial werden wir sehen, was sie sind, aber in ein paar Monaten wird die Liste höchstwahrscheinlich hinzugefügt und andere werden abgezogen, da sich die Branche so schnell entwickelt wie das Internet selbst.

2

“Denken Sie wie ein Verbrecher”: Wenn Sie vorhersagen möchten, wie Ihr Netzwerk angreifen wird, überlegen Sie, wie Sie es angreifen würden, suchen Sie nach “Hack for Dummies” -Büchern und beauftragen Sie externe Agenten, um in Ihr System einzudringen So können Sie die Schwächen beheben.

Im Allgemeinen sollten Sie Ihr System ständig ändern, wenn Sie es schützen möchten, Kennwörter geändert werden sollen, Sicherheitsprotokolle geändert werden sollen, der physische Speicherort der Informationen geändert werden soll, Sicherheitsadministratoren geändert werden sollen usw. Andernfalls ist Ihr System zunehmend Angriffen ausgesetzt, die eine vorhandene Schwäche ausnutzen.

Generell gibt es unter dem Aspekt der Informationssicherheit kein Damoklesschwert, das alle Bedrohungen oder ein Allheilmittel zerstört, um alle Übel zu heilen. Das Beste, was wir tun können, ist, mehr und mehr über Sicherheitsrisiken zu wissen und unsere zu korrigieren In unseren nächsten Tutorials werden wir die vorhandene Sicherheitsterminologie und einige der häufigsten Bedrohungen sowie die Art und Weise, wie wir uns darauf vorbereiten sollten, um ihnen entgegenzuwirken, überprüfen.

In diesem Thema gibt es zu viele “Unterthemen”. Vergessen Sie also nicht, Ihre Kommentare zu hinterlassen, damit ich die Bedrohungen auswählen kann, die wir in zukünftigen Tutorials bis zum nächsten Mal bewerten werden.