Dieses Linux-Sicherheitsmodul, das verschiedene Sicherheitsrichtlinien, einschließlich Zugriffssteuerungen, bereitstellt, kann auf Unix-ähnliche Systeme wie Linux und BSD angewendet werden.

Es ist in CentOS und in den meisten modernen Distributionen aktiviert, in den Servern ist es im Allgemeinen aktiviert.

Wir sehen es nicht als Desktop-Anwendung, sondern als Sicherheitssystem auf dem Server. Selinux überprüft zu jeder Zeit, ob die Datei, auf die Sie zugreifen möchten, gültig ist und die Berechtigung hat, von der Anwendung verwendet zu werden, die es wünscht ausführen

Neben der Steuerung von Dateien werden auch Ports gesteuert. Ein Kontrollfall ist, wenn wir versuchen, einen FTP-Server zu starten, müssen wir zuerst die entsprechenden Berechtigungen erteilen, damit der Server den Port überwachen kann. Andernfalls funktioniert dies nicht. Normalerweise wird diese Konfiguration während der Installation vorgenommen.

Wir gehen davon aus, dass es bereits installiert ist und wir werden es konfigurieren

SELinux verfügt über eine eigene Benutzerdatenbank, die der normalen Linux-Benutzerdatenbank zugeordnet ist. Identitäten werden sowohl in Subjekten als auch in Objekten verwendet. Es sind nur einige SELinux-Benutzer definiert: (Diese können mit dem Befehl ‘semanage user -l’ aufgelistet werden.)

Das Verzeichnis / etc / selinux ist der primäre Speicherort für alle Richtliniendateien sowie für die Hauptkonfigurationsdatei.

Hilfsprogramme und Programme von SELinux

Mal sehen, welche Hilfsprogramme von Selinux am häufigsten verwendet werden

/ usr / bin / setenforce: Ändert in Echtzeit die Art und Weise, in der Selinux ausgeführt wird. Bei der Ausführung des Befehls setenforce 1 wird Selinux in den Steuermodus versetzt, dh die Sicherheitsregeln sind aktiv. wenn wir setenforce 0 ausführen, wird selinux in den permissive mode versetzt.

Um Selinux zu deaktivieren, müssen Sie den Parameter in / etc / sysconfig / selinux konfigurieren oder den Parameter übergeben

Selinux = 0 zum Kernel oder wenn wir es vom Start des Betriebssystems wollen, fügen wir den Befehl der Datei /etc/grub.conf hinzu.

/ usr / bin / sestatus -v : Ermittelt den detaillierten Status eines Systems, auf dem Selinux ausgeführt wird. Das folgende Beispiel zeigt einen Auszug aus der Ausgabe von sestatus

# sestatus SELinux-Status: aktiviert SELinuxfs mount: / selinux Aktueller Modus: Durchsetzen Modus aus Konfigurationsdatei: erzwingen Richtlinienversion: 21 Richtlinie aus Konfigurationsdatei: gezielt

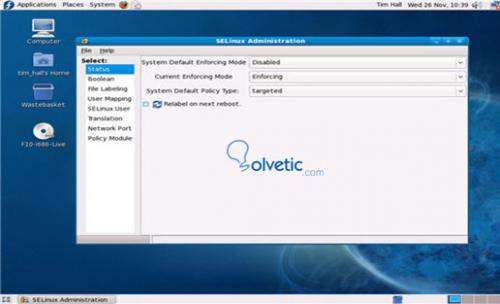

Selinux hat eine grafische Oberfläche, aber da es mit ssh fernverwaltet werden kann, erklären wir die Befehle.

Ein wichtiger Befehl ist getsebool, mit dem Sie die in SELinux definierten Richtlinien auflisten und bestimmen können, welche Regeln aktiv oder inaktiv sind. Vom Terminal schreiben wir den folgenden Befehl

getsebool -a | grep text

Der Text kann eine Dienstleistung oder ein Programm sein, das wir zum Beispiel wünschen

getsebool -a | grep ftp

Zum Beispiel können wir mit diesem Befehl einen FTP-Status erhalten

allow_ftpd_anon_write -> on // Erlaube Zugriff auf anonyme Benutzer per FTP auf dem Server allow_ftpd_full_access -> on // Lesen und Schreiben von Dateien erlauben ftp_home_dir -> on // Benutzer darf auf ihre Home-Verzeichnisse zugreifen

Wir müssen jeden Dienst unseres Servers kennen, um überprüfen zu können, ob jede Regel von Selinux gesteuert wird und wie sie konfiguriert ist.