Eines der größten Probleme, die wir heute als Benutzer und Administratoren haben, ist der Kampf gegen alle Arten von Viren, Malware und Trojanern , die Instabilitäten im System verursachen und sich insbesondere auf Dateien, Register und Systemparameter auswirken an alle Benutzer.

Die am meisten angegriffenen Systeme sind Windows mit ihren Browsern . Es ist gut, wenn Antivirus- und Antimalware-Programme korrekt sind . Auch bei Macs gewinnen sie zunehmend an Gewicht und sollten gleichermaßen auch vor Malware geschützt werden. In diesem Tutorial konzentrieren wir uns auf Linux-Systeme, die zwar weniger von dieser Art von Malware angegriffen werden, jedoch immer geschützt werden müssen, und mehr, wenn wir Computer für viele Aufgaben mit offenem Internet verwenden.

Heutzutage haben wir viele Tools , die uns helfen, diese Art von Unannehmlichkeiten zu bekämpfen, aber die große Mehrheit erfüllt ihre Aufgabe nicht richtig und es gibt viele lose Elemente, die zu Problemen und Änderungen im System führen können.

Heute werden wir im Detail diese Tools analysieren, die am häufigsten für die Analyse von Schwachstellen für Linux-Systeme verwendet werden. Insbesondere werden wir sie in CentOS 7 zum Testen verwenden:

- ClamAV

- LMD (Linux Malware Detect)

Zu den Hauptfunktionen von ClamAV gehören:

- Frei.

- Multiplattform, da es unter Windows, Linux oder Mac OS installiert werden kann.

- Hohe Leistung mit einem Multi-Threat-Scan-System.

- Es ist vielseitig, da es verschiedene Dateiformate und mehrere Sprachen unterstützt.

- Unterstützt HTML, PDF und verschlüsselte Dateien.

Wir können ClamAV von folgendem Link herunterladen:

LMD wurde für Umgebungen mit gemeinsam genutzten Geräten entwickelt, da in diesen Situationen die Ausbreitung von Malware viel anfälliger ist.

Die wichtigsten Merkmale der LMD sind:

- Frei.

- Kompatibel mit anderen Überwachungstools wie ClamAV.

- Sie können einen Scan im Hintergrund durchführen.

- Erkennt eine Vielzahl von Bedrohungen.

- Wir können es so konfigurieren, dass Berichte über neue Bedrohungen per E-Mail empfangen werden.

- Ständige Updates

Das Tool kann unter folgendem Link heruntergeladen werden:

Um zu wissen, wie diese Tools funktionieren, verwenden wir CentOS 7 .

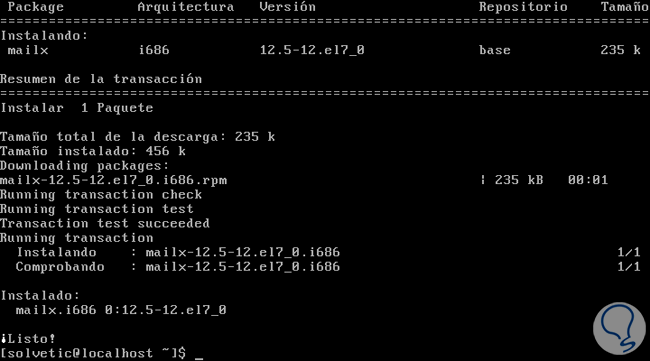

1. Installation der Repositories und Mailx

Der erste Schritt besteht darin, die EPEL-Repositorys (Extra Packages for Enterprise Linux) und den Befehl mailx zu installieren, mit denen wir die Berichte mit LMD an die E-Mail senden können.

Dazu geben wir folgende Befehle ein:

Sudo yum -y Epel-Release installieren sudo yum -y installiere mailx

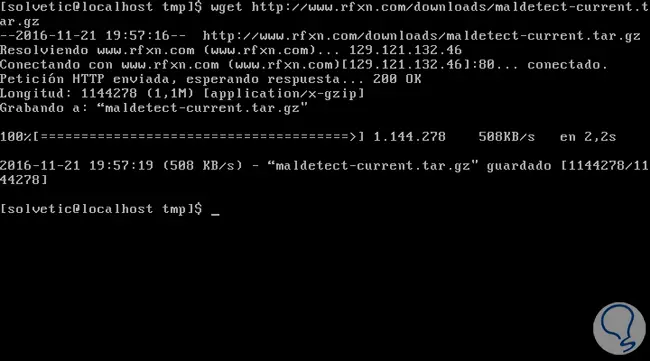

2. Installation von LMD (Linux Malware Detect)

Nach der Installation fahren die Repositorys mit der Installation von LMD fort. Dazu führen wir den folgenden Befehl zum Herunterladen und Extrahieren aus:

cd / tmp wget http://www.rfxn.com/downloads/maldetect-current.tar.gz tar -xzvf maldetect-current.tar.gz

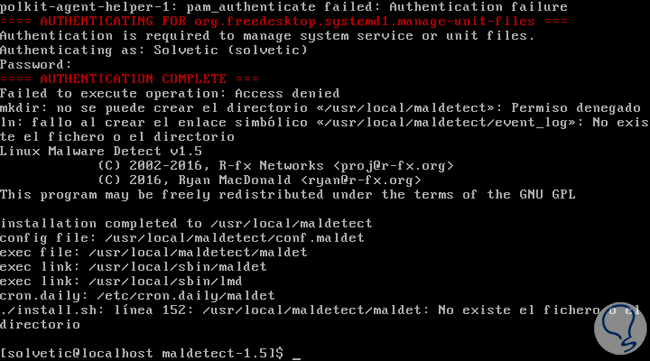

Als nächstes gehen wir in das Verzeichnis maldetect und führen das Installationsprogramm mit dem Namen install.sh aus. Dazu verwenden wir die folgenden Befehle:

cd maldetect-1.5

./install.sh

Der nächste Schritt besteht darin, einen Symlink für den Befehl maldet im Verzeichnis / bin zu erstellen:

ln -s / usr / local / maldetect / maldet / bin / maldet hash -r

Erstellen Sie einen Symlink

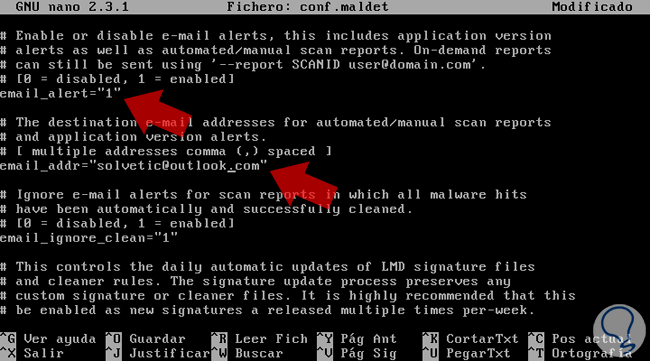

3. Konfiguration von LMD in CentOS 7

Nachdem der vorherige Schritt ausgeführt wurde, fahren wir mit der Konfiguration von LMD fort. Denken Sie daran, dass LMD in der Route installiert wurde:

/ usr / local / maldet /

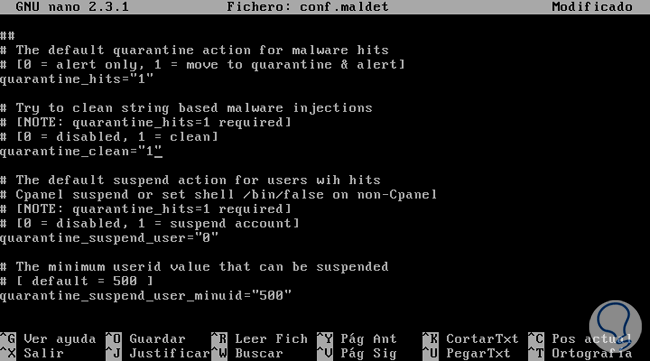

Außerdem muss die Konfigurationsdatei conf.maldet bearbeitet werden.

Wir werden die folgenden Befehle verwenden:

cd / usr / local / maldetect / nano conf.maldet

Dort werden wir folgende Änderungen vornehmen:

- In der Zeile email_alert setzen wir den Wert 0 in 1, um die Mail zu aktivieren.

- In der Zeile email_addr müssen wir unsere E-Mail-Adresse für den Empfang der Alerts eintragen.

Zusätzlich setzen wir in der Zeile scan_clamscan den Wert auf 1, da wir ClamAV verwenden werden. In der Zeile quarantine_hits setzen wir den Wert auf 1, um die erkannte Malware in die Quarantäne zu verschieben.

Schließlich setzen wir in der Zeile quarantine_clean den Wert 1, damit die isolierten Elemente entfernt werden.

Wir speichern die Änderungen mit der Tastenkombination:

+ O Strg + O

Und wir haben den Editor mit der Kombination verlassen:

+ X Strg + X

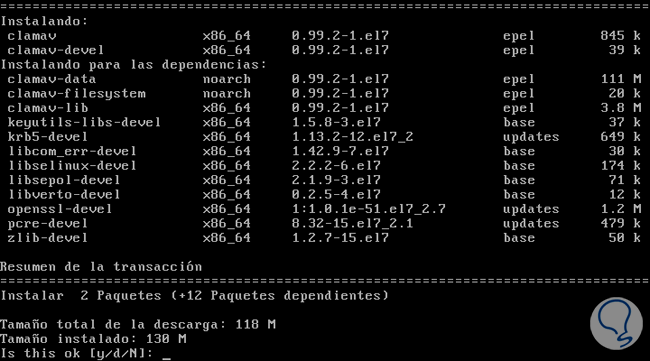

4. Installation von ClamAV unter CentOS 7

Als nächstes führen wir den Installationsprozess von ClamAV durch und geben dazu den folgenden Befehl ein:

sudo yum -y installiere clamav clamav-devel

Nach dem Download und der Installation aktualisieren wir die ClamAV-Datenbank mit dem folgenden Befehl:

freshclam

Damit werden wir es aktualisieren.

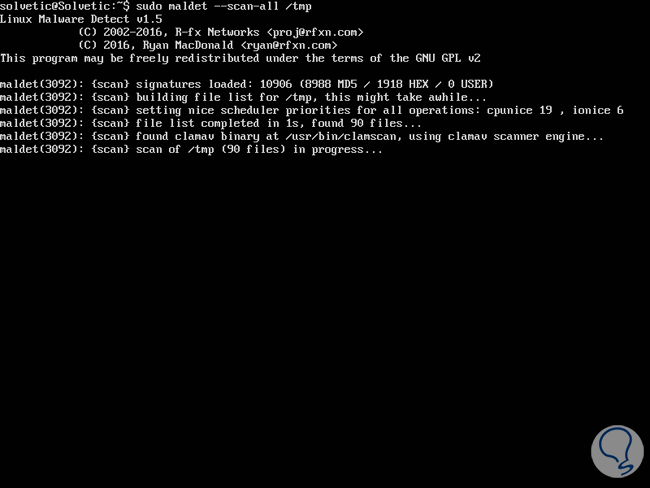

5. Analyse des Systems

Sobald wir diese Parameter konfiguriert haben, werden wir einen Test durchführen, indem wir zu Testzwecken Malware von der offiziellen Website von Eicar herunterladen.

Zuerst greifen wir mit dem Befehl auf den tmp-Pfad zu:

cd / tmp

Jetzt werden wir die folgenden Befehle verwenden, um die jeweilige Malware herunterzuladen:

wget http://www.eicar.org/download/eicar.com wget http://www.eicar.org/download/eicar.com.txt

Nach dem Herunterladen verwenden wir den folgenden Befehl, um den Analyseprozess zu starten:

maldet --scan-all / tmp

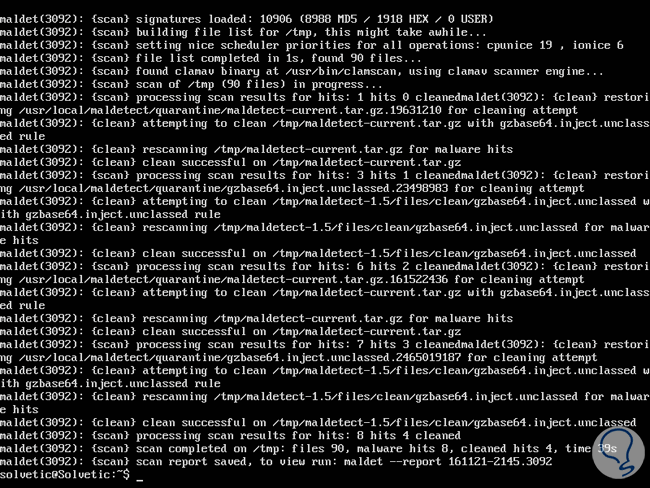

Schließlich werden wir die Ergebnisse des Prozesses sehen:

Wir können überprüfen, ob 8 Malware im System gefunden wurden . Wir können den Bericht mit der folgenden Syntax an unsere E-Mail senden:

bericht maldet - bericht ·

Wir sehen die Berichtsnummer in der letzten Zeile des Ergebnisses.

6. Zusätzliche zu berücksichtigende Parameter

Es gibt einige Optionen, die wir implementieren können, um die Ergebnisse zu filtern:

maldet -a /tmp/*.(Erweiterung)

Ändern Sie die Erweiterung in eine der Dateien, die Sie scannen möchten.

maldet -e Liste

maldet -r / tmp (Anzahl der Tage)

Maldet-s SCANID

Wir sehen, dass wir mit diesen beiden Tools eine große Hilfe für die gesamte Aufgabe der Überwachung und Kontrolle von Malware und anderen Bedrohungen in CentOS 7 oder ähnlichen Systemen zur Hand haben.

Verwenden Sie ClamAV in Ubuntu