Im Laufe der Zeit stellen wir bei einer Live-Site mit Nginx merkwürdige Verhaltensweisen bei einigen IP-Adressen fest. Im Allgemeinen gehören diese Adressen Robotern oder böswilligen Agenten , die unseren Service angreifen.

Wir haben zwar gesehen, wie man mit dem GeoIP-Modul den Zugriff und den Datenverkehr blockiert , aber es gibt auch eine einfachere und direktere Möglichkeit, diese Art von Blockierungen durchzuführen. Wenn wir das GeoIP-Modul nicht zur Verfügung haben, können wir dafür gute Regeln aufstellen erlauben, den Zugang zu unserer Website zu regeln.

Schwarze Liste

Die Verwaltung eines Servers impliziert, dass wir bestimmte Richtlinien haben, die die Sicherheit unserer Daten gewährleisten und die korrekte Leistung unserer Ressourcen gewährleisten. Ein Hindernis, dem wir uns gegenübersehen, sind Angriffe und massive Abfragen von Bots, Explorerskripten oder von böswilligen Agenten .

Aus den oben genannten Gründen müssen wir eine Blacklist verwalten, die es uns ermöglicht, IP-Adressen zu blockieren , von denen wir wissen, dass sie eine Struktur haben und nicht zum organischen Datenverkehr für unsere von Nginx bereitgestellten Websites gehören.

Um diese Blacklists zu erstellen, können wir sie nach IP oder nach einer Reihe von IP-Adressen blockieren. Auf diese Weise können wir die Situation ein wenig entschärfen und eine gesündere Serviceentwicklung erreichen.

Wie baue ich eine schwarze Liste auf?

Um unsere schwarze Liste zu erstellen, müssen wir die Verweigerungs- und Zulassungsregeln verwenden , damit wir die Bereiche der zu blockierenden IPs angeben oder einfach bestimmte Adressen platzieren können. Dies muss mit größter Sorgfalt erfolgen, da wir mehr Benutzer blockieren können, als wir möchten, wenn wir die nicht platzieren richtig regieren.

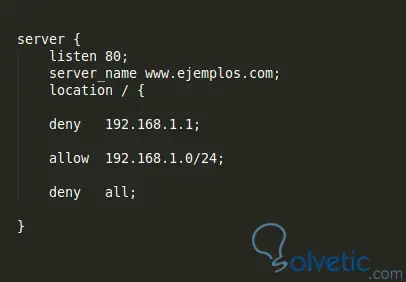

In der folgenden Abbildung sehen wir ein Beispiel für die grundlegende Konfiguration der Zugriffsblockierung :

Im Code sehen wir, wie wir deny verwenden , um eine bestimmte IP-Adresse anzugeben, und mit allow geben wir einen Adressbereich mit sub-mask / 24 an . Dieses Beispiel wird häufig verwendet, wenn wir einen Dienst innerhalb eines lokalen Netzwerks segmentieren, sodass eine Abteilung kann keine Verbindung zu dem Dienst herstellen, der Nginx hostet.

Um dieses Tutorial zu beenden, sehen wir, dass diese Art des Blockierens sehr einfach ist und wir nicht von anderen Modulen abhängig sind. Dank dieser Standard- oder reduzierten Installation von Nginx können wir unsere Sicherheitsrichtlinien implementieren.