Das Tool besteht aus zwei Hauptkomponenten:

- nessusd: Das Nessus-Modul, das den Scanvorgang ausführt .

- Nessus-Client: Steuert die Erkundungen und zeigt die Ergebnisse der Schwachstellen an, die durch Berichte und Warnungen für den Benutzer gefunden wurden.

Es fungiert als Webserver, der Informationen anhand der von uns zugewiesenen Parameter scannt und sammelt.

Während sich Bedrohungen für die Computersicherheit ständig aus Angriffen ergeben, die nach Sicherheitslücken in Websites und Webanwendungen suchen, konzentrieren sich Webmaster mehr auf den Code des Webs als auf die Sicherheit, beispielsweise von Ports.

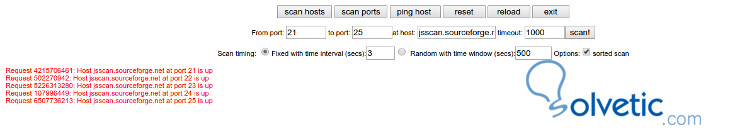

Das Ermitteln, ob ein Port offen oder geschlossen ist, ist ein wichtiger Schritt, um die Sicherheit eines Servers zu verbessern und Probleme im Zusammenhang mit Scans und Angriffen zu vermeiden. Wenn beispielsweise Port 80 oder 443 nicht geöffnet ist, befindet sich wahrscheinlich keine öffentliche Website auf diesem Server.

Der Port-Scan ermöglicht die Identifizierung des ausgeführten Dienstes und die Bestimmung der Ports, an denen der wartende Dienst oder die erwarteten Daten empfangen werden. Daher ist das Scannen von Ports eine notwendige Praxis , auch wenn es sich um Angriffe auf der Clientseite handelt, wird ein Skript angezeigt, mit dem Clientsysteme mithilfe von JavaScript in Portscanner konvertiert werden können, um alle Benutzer zu scannen, die dies tun Stellen Sie eine Verbindung zum Web her.

Javascript Port Scanner ist ein Beispiel dafür, wie wir mithilfe eines Skripts Client-Daten erfassen, herunterladen und auf einem Server oder lokal ausführen können.

Wir haben den Ports-Scanner auf sichtbare Weise getestet und Ports 21 von FTP, 22 von SSH und 25 von Open SMTP gefunden

Wenn wir einen Schwachstellen-Scan durchführen , startet Nessus einen Port-Scan mit einem der vier internen Port-Scanner:

- AmapM

- Nmap

- NetStat Port Scanner

- SYN-Scanner

Um festzustellen, welche Ports auf dem von uns durchsuchten Server oder Computer geöffnet sind , werden verschiedene Bedrohungen und Angriffe auf diese offenen Ports behandelt .

Für verfügbare Schwachstellentests ist das Nessus-Repository teilweise kostenlos und teilweise als Abonnement erhältlich. Diese Repositorys sind Skripts, die in NASL-Sprache (Nessus Attack Scripting Language), einer Nessus-Skriptsprache, geschrieben wurden.

Dieses Tutorial zielt darauf ab, das Nessus-Tool von Ubuntu zu installieren und zu verwenden , um eine Schwachstellenanalyse auf den Computern und Websites eines Netzwerks durchzuführen. Dieses Tool wird auf die gleiche Weise verwendet, wie dies bei einer Netzwerksicherheitsprüfung mit anderen Tools der Fall wäre Tools, die wir zuvor in anderen Tutorials gesehen haben, wie zum Beispiel:

- OpenVAS Security Suite zur Schwachstellenanalyse

- Sicherheitslücke einer Website mit ZAP prüfen .

Nessus wird auf einem Server oder lokal installiert und kann über ein Terminalfenster verwaltet werden und Generatorberichte in einem Browser anzeigen.

Nessus ist plattformübergreifend und kann unter Linux, Mac OS X, Solaris, FreeBSD und für Windows ausgeführt werden. Nessus Home ist die kostenlose Version , mit der wir ein persönliches Heimnetzwerk (bis zu 16 IP-Adressen) mit hoher Geschwindigkeit scannen können. Explorations- und Repositorys sind grundlegend, aber vollständige und spezialisierte Schwachstellen sind nicht verfügbar.

Sie ermöglichen Sicherheitskontrollen und Inhaltsprüfungen . Nessus Home ist nur für den persönlichen Gebrauch in einer häuslichen Umgebung verfügbar. Es darf nicht von einem Unternehmen verwendet werden.

Wir werden es herunterladen:

Dann öffnen wir ein Terminalfenster und gehen in das Verzeichnis, in dem wir den Download durchgeführt haben, und führen den folgenden Installationsbefehl aus :

sudo dpkg -i * .deb

Wir werden das Administrator- oder Root-Passwort anfordern. Sobald das Tool installiert ist, starten wir es mit dem folgenden Befehl

sudo /etc/init.d/nessusd

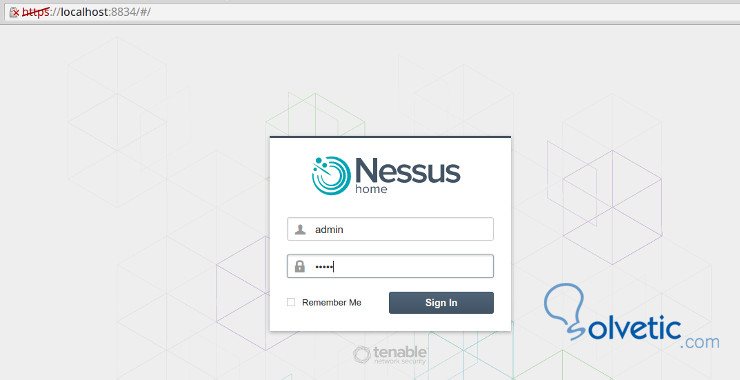

Wir öffnen einen Browser und geben die folgende URL ein : https: // localhost: 8834 / und wir müssen die Sicherheitswarnung des digitalen Zertifikats akzeptieren, das die nicht sichere Site-Ausnahme bestätigt.

Wenn Sie zum ersten Mal anfangen, fordern Sie uns auf, einen Benutzernamen und ein Kennwort einzugeben. Laden Sie dann die Repositorys herunter und aktualisieren Sie sie. Dieser Vorgang kann je nach Internetverbindung 15 Minuten oder eine Stunde dauern.

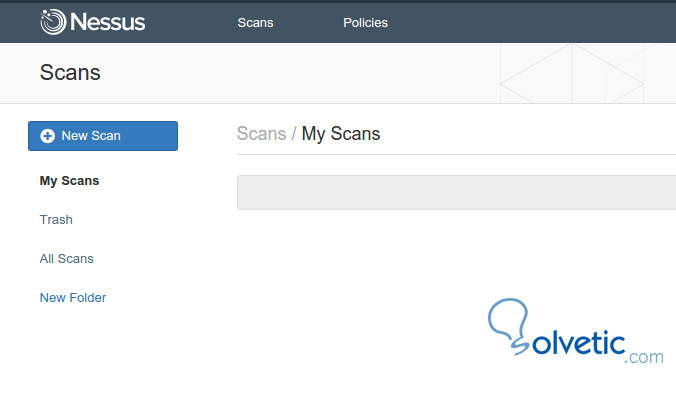

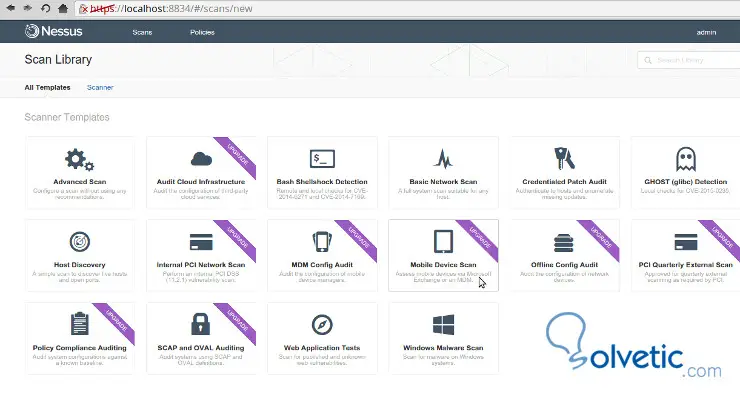

Dann greifen wir auf den Nessus-Desktop zu und konfigurieren einen Scan eines Netzwerks. Klicken Sie auf Neuer Scan

Als nächstes sehen wir einen Bildschirm mit den Modulen und dem Skript, das Nessus hat, einige sind kostenlos, wir können zum Beispiel die Advance Scan Option verwenden.

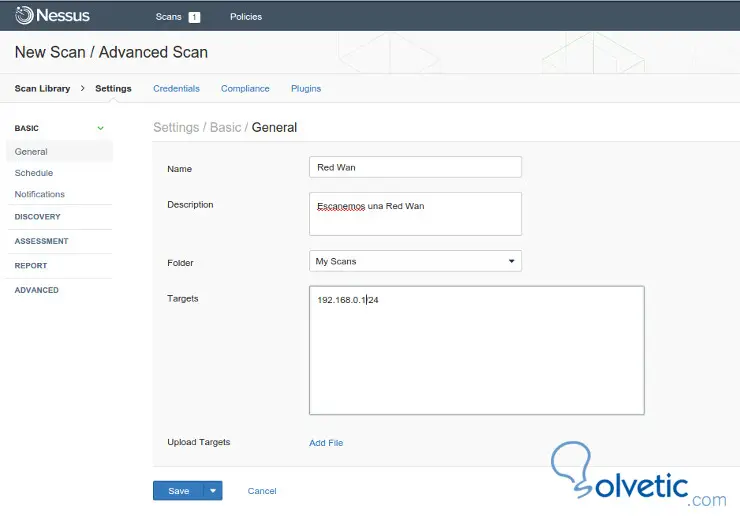

Als nächstes konfigurieren wir die Parameter, um ein WLAN-Netzwerk zu scannen, dessen IP 192.168.0.1/24 lautet. Es könnte sich auch um eine Domäne handeln.

Geben Sie einen Titel ein, wählen Sie den Ordner aus, in dem der Bericht gespeichert werden soll, und weisen Sie dann die IP-Adresse des Servers, Geräts oder Webs zu, der gescannt werden soll.

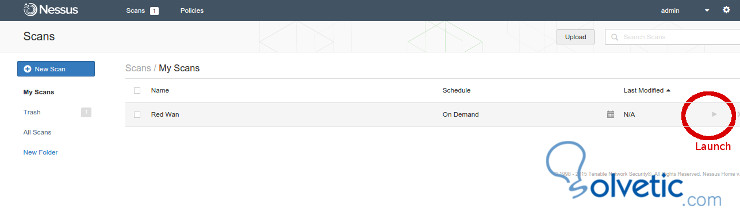

Als nächstes gehen wir zur Liste der Aufgaben und drücken den Startpfeil (Launcher) und starten den Scanvorgang .

Der Scan wird einige Zeit in Anspruch nehmen, um nach Schwachstellen zu suchen und diese nach dem Risikograd zu klassifizieren .

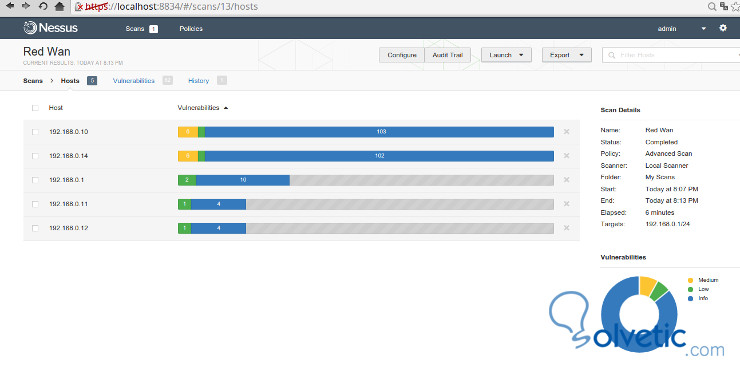

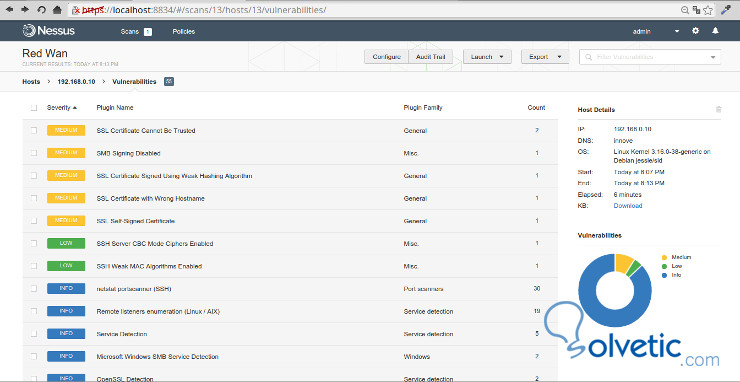

Wenn der Scan abgeschlossen ist, klicken wir auf den Titel der erstellten Aufgabe und sehen die Analyse jedes Hosts oder Teams mit den erkannten Schwachstellen. In diesem Fall scannen wir 24 Hosts der zugewiesenen IP.

Wir können sehen, dass er einige Schwachstellen in den IP-Adressen 192.168.0.10 und 192.168.0.14 gefunden hat.

Wenn wir die gefundenen Schwachstellen und Warnungen detaillierter anzeigen möchten, müssen wir auf das Element klicken, das erweitert werden soll.

Nessus bietet uns zahlreiche Optionen, um den Explorer auszuführen und eine Schwachstellenanalyse durchzuführen . Mit diesem Tool können wir einzelne Computer, IP-Adressbereiche oder komplette Subnetze scannen.

Es gibt mehr als 1.200 Module und Plugins, mit denen Schwachstellen mit Nessus mithilfe einer Kombination von diesen nachverfolgt werden können. Wir können eine Reihe von Schwachstellen angeben, um das Ziel zu testen.

Im Gegensatz zu anderen Nessus-Tools konzentriert es sich nicht auf die Verfolgung aktiver Dienste, die auf gemeinsamen Ports ausgeführt werden, sondern versucht, die Schwachstellen dieser Dienste und Ports auszunutzen .

Um das Scannen und Analysieren effektiver zu gestalten, müssen wir einige Aspekte der zu scannenden Plattform kennen:

- Wir müssen scannen und wissen, welche Ports offen sind und welche Abhördienste in den Ports verfügbar sind.

- Ermitteln Sie, welches Betriebssystem auf dem Remotecomputer ausgeführt wird.

Sobald wir die Sitzung in Nessus über die Weboberfläche starten , müssen wir verschiedene Optionen konfigurieren, z.

- Richtlinien verwenden : Diese Option kann die erforderlichen Optionen für die Erkundung konfigurieren.

- Scan: um verschiedene Analysen hinzuzufügen.

- Berichte: um die Ergebnisse zu analysieren.