Verwenden Sie öffentliches WLAN oder gemeinsame Netzwerke in Flughäfen, Einkaufszentren, Universitäten usw.? Dann werden Sie daran interessiert sein, diesen Artikel zu lesen und herauszufinden, dass seine Verwendung nicht sicher ist und dass Sie sie vermeiden oder zumindest die Seiten nicht betreten sollten, die Ihren Benutzernamen und Ihr Passwort erfordern.

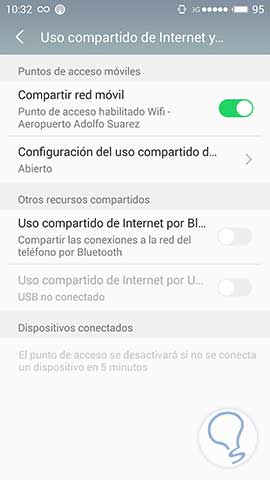

Stellen wir uns vor, wir sind am Flughafen in Madrid und teilen unser Mobilfunknetz mit dem Namen Wifi – Adolfo Suarez Airport und ohne Zugangscode ” Free WiFi Airport” . Die Option, Ihr Netzwerk freizugeben, befindet sich im Einstellungsbereich Ihrer Mobilverbindungen (jedes Modell variiert).

Jetzt verbinden wir unseren PC mit diesem Netzwerk und hoffen, dass die Leute sich verbinden. Zum “Ausspähen” verwenden wir das Wireshark- Programm, mit dem die Pakete erfasst werden, die das Netzwerk passieren (vorausgesetzt, sie befinden sich im selben Segment, in diesem Fall sind sie so, wie sie sich in unserem eigenen Netzwerk befinden).

In diesem Tutorial können Sie WireShark ausführlich lernen.

Sie können das Programm über den folgenden Link herunterladen.

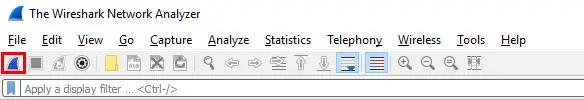

In Wireshark können Sie das Netzwerk auswählen, über das der Datenverkehr erfasst werden soll. Wir wählen also das Netzwerk aus, das wir erstellt haben, und beginnen mit der Erfassung des Datenverkehrs. Die Schaltfläche ist in der folgenden Abbildung zu sehen (wenn kein Netzwerk markiert ist, ist sie nicht aktiv):

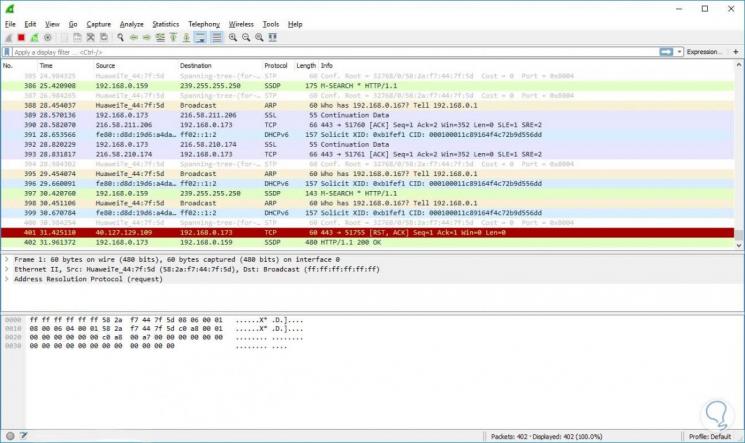

Wie Sie in der folgenden Abbildung sehen können, haben Sie viele erfasste Pakete (dies hängt von der Bewegung im übersichtlichen Netzwerk ab). Sie müssen also Filter auf Wireshark anwenden, um den gewünschten Inhalt zu finden.

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

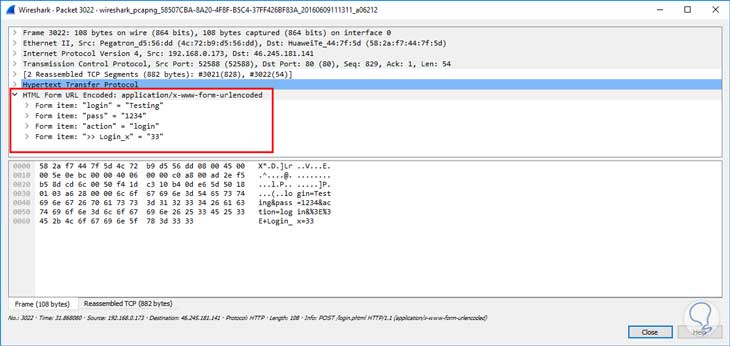

Wir haben einen kontrollierten Test zwischen uns durchgeführt, wir rufen eine Webseite ohne https auf, setzen unseren Benutzer auf Testing und das Passwort ist eines der stärksten 1234. Wir werden nach dem Inhalt suchen und den HTTP-Verkehr mit POST-Anfragen filtern. Dafür setzen wir:

http.request.method == POST

Auf dem Bild sehen wir, dass es mehrere Pakete gibt. Wenn wir sie gut beobachten, haben wir ein Paket an die Login-URL gesendet. Wenn wir suchen, werden wir das Passwort finden.

![]()

Wir könnten das Paket auch über den folgenden Filter erreichen:

http enthält login

Wir können nach mehr Protokollen filtern, nicht nur aus der Anwendungsschicht wie http, wir können Filter mit dem und (&&) oder dem oder (||) kombinieren, und uns Pakete anzeigen, die alle Bedingungen und die Reihenfolge erfüllen, mit der sie a erfüllen von denen, die wir Ihnen geben, werden Sie das Paket filtern, einige Beispiele:

TCP enthält Web http enthält web && http.request.method == POST http enthält web || http.request.method == POST smtp.req.command == AUTH

Das letzte der vorherigen Beispiele hilft uns bei der Suche nach Anmeldeinformationen im SMTP-Protokoll.

Dieses Tutorial soll Sie nicht dazu anregen, persönliche Daten von anderen Personen zu erhalten . Es wird erklärt, damit Sie erkennen, wie einfach sie Sie ausspähen, Ihre Anmeldeinformationen stehlen usw. Überprüfen Sie bei jeder Registrierung oder Anmeldung auf einer Seite, ob Sie https verwenden , da bei Verwendung von http die Benutzernamen und Kennwörter eindeutig sind. In den folgenden Bildern können Sie den Unterschied in der URL sehen, wenn Sie http oder https verwenden.

![]()

![]()