Das Surfen im Internet ist eine tägliche Aktivität, die wir ständig durchführen. Unser Telefon ist normalerweise das Haupttor zur Welt des Internets. Über mobile Geräte und die Internetverbindung können wir verschiedene Aufgaben eingeben, z. B. das Abrufen von E-Mails, das Abrufen des Kontostands oder das Aufrufen unserer sozialen Netzwerke. Viele von uns sind diejenigen, die nervös werden, wenn die Verbindung langsam ist und wir nach einem effizienten WiFi- Netzwerk suchen, zu dem eine Verbindung hergestellt werden kann.

Was wir nicht wissen, ist, dass wir bei Verwendung eines Browsers und einer Internetverbindung ständig Daten eingeben, die über verschiedene Knoten und oft ohne Zahlen übertragen werden. Das heißt, dass Ihre Informationen für jeden sichtbar sind , der sie sehen möchte und kann . Dies mag in einigen Fällen unwichtig erscheinen, aber wenn wir über sensible Daten wie Bankkonten oder persönliche Informationen sprechen, ändern sich die Dinge.

Die Webseiten, auf denen Dienste angeboten werden, stützen sich in der Regel auf Ihre Informationen, um Ihnen Produkte anzubieten, Ihren Geschmack und Ihre Vorlieben zu analysieren und Werbung zu erstellen, die auf Sie zugeschnitten ist. Wie wir wissen, ist das Thema Datenschutz immer Gegenstand von Debatten und es ist auch so, dass keine Regierungsstellen Zugang zu unseren privaten Informationen haben sollten. Und darum herum gibt es Positionen aller Art.

In diesem Tutorial geht es um Tor , einen Browser, mit dem Ihre Informationen vertraulich behandelt werden , da es sehr schwierig ist, Ihre Verbindung zu verfolgen. Dies bringt Diskussionen mit sich, diejenigen, die die vollständige Privatsphäre verteidigen, und diejenigen, die ein Tool für anfällig halten, das von schlechten Köpfen verwendet wird , die durch Anonymität negativ im Netzwerk agieren möchten.

Die Diskussion wird darum herum geführt, aber es sollte beachtet werden, dass dieser Browser für positive Zwecke erstellt wurde, Ihre Verbindung sicher sucht und nicht für schädliche Zwecke in die Hände Dritter fällt.

1. Wie installiere ich Tor?

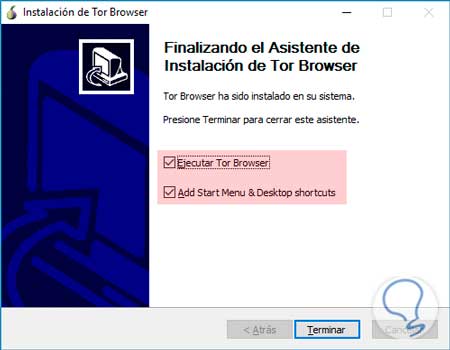

Wie Sie unten sehen werden, ist die Installation von Tor sehr einfach und es erfordert nicht viel Wissen , einen Browser auf Ihrem Gerät zu haben, der Ihre Verbindung schützt.

Das erste, was wir tun werden, ist, auf die offizielle Website zu gehen und die entsprechende Installationsdatei herunterzuladen .

Klicken Sie am Ende des Vorgangs auf “Fertig stellen” und aktivieren Sie “Tor ausführen” , um das Programm zu öffnen.

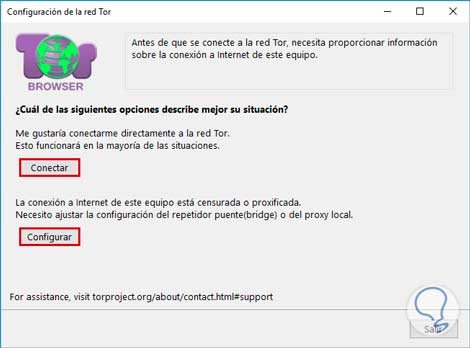

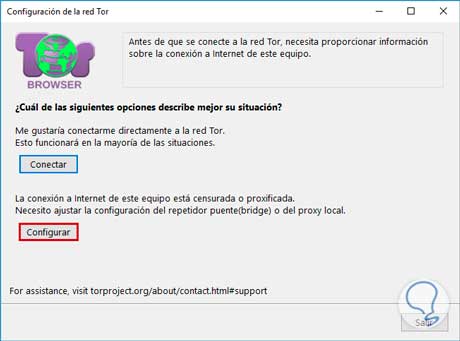

Nach Abschluss der Installation wird ein Verkauf angezeigt, in dem zwei Optionen angeboten werden. Wenn Sie schnell eine Verbindung herstellen und Ihren Browser öffnen möchten, klicken Sie auf “Verbinden”. Wenn Sie die Verbindung lieber persönlich konfigurieren möchten, klicken Sie auf “Konfigurieren”. In Kapitel 3 sehen Sie die dazu erforderlichen Schritte.

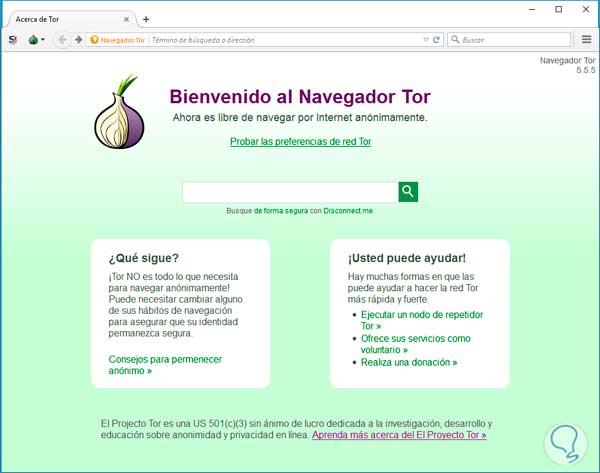

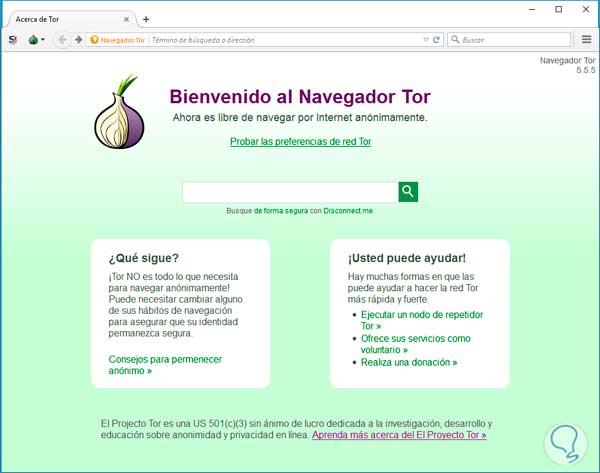

Wenn Sie angegeben haben, eine Verbindung herzustellen, oder Ihre Verbindung bereits konfiguriert haben, wird der Tor-Browser geöffnet , der, wie Sie sehen, eine ganz einfache Oberfläche enthält, die anderen Browsern ähnelt, die bereits als Mozilla Firefox bekannt sind.

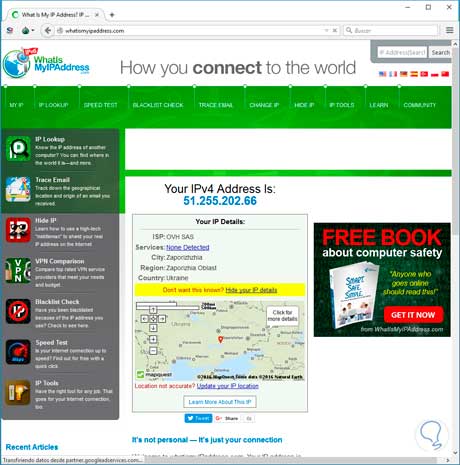

Jetzt können Sie sicherer im Internet surfen. Ein Beispiel, um diese Sicherheit zu beweisen, ist das Testen Ihrer IP. Öffnen Sie in einem anderen Browser den IP-Detektor, indem Sie hier klicken: http://whatismyipaddress.com/ . Sie werden sehen, dass es Ihnen Ihren Standort zeigt. Machen Sie jetzt dasselbe mit Tor , denn Sie sehen, dass Informationen verborgen sind.

2. Konfigurieren Sie Tor

Wie wir zuvor gesehen haben, sehen wir am Ende der Installation eine endgültige Auswahl, in der wir “Konfigurieren” auswählen, um die Daten unserer Verbindung persönlich einzugeben.

In diesem Fenster werden Sie nach einer zensierten Verbindung gefragt, d. H. In einigen Ländern ist die Tor- Verbindung blockiert. Daher müssen “Brücken” eingerichtet werden, die es ihnen erschweren, ihre Verbindung zu blockieren . Wenn Sie Zweifel haben, drücken Sie “Nein” und wenn Sie sicher sind, dass es sich tatsächlich um eine zensierte Verbindung handelt , klicken Sie auf ” Ja” und fahren Sie mit dem nächsten Schritt fort.

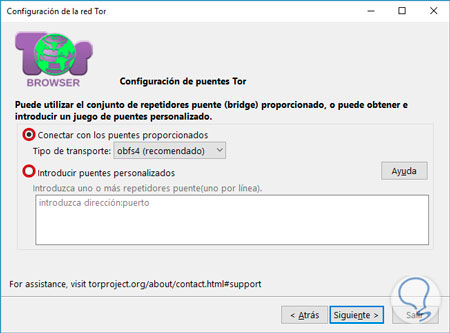

Wenn Sie sicher sind, dass Ihre Tor- Verbindung blockiert ist oder überwacht wird, müssen Sie, wie wir Ihnen bereits sagten, eine Reihe von Bridges hinzufügen, über die Sie Ihre Daten weiterhin vertraulich behandeln können. Nachdem Sie auf “Ja” geklickt haben , haben Sie im nächsten Fenster zwei Möglichkeiten, wie Sie im Bild sehen.

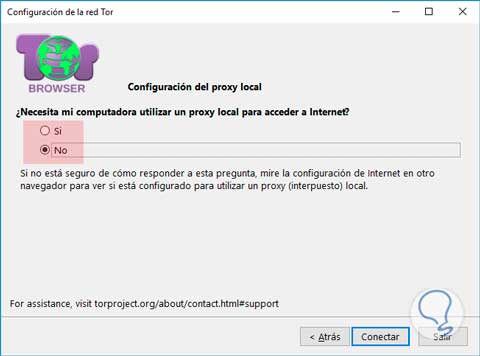

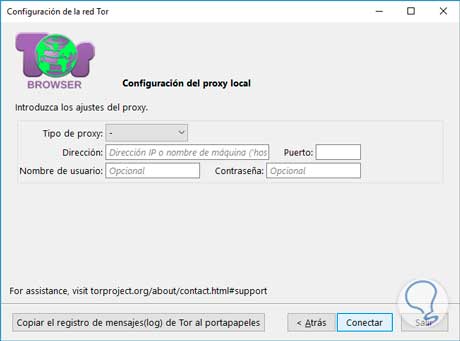

In diesem Fenster werden wir nach der Zugriffsverwaltung gefragt, ob wir einen Proxy benötigen, um eine Verbindung zum Internet herzustellen. Denken Sie daran, dass ein Proxy ein Vermittlungsserver zwischen einem Browser und dem Internet ist. Drücken Sie “Nein”, wenn dies nicht der Fall ist.

Wenn Sie dagegen in Ihrer Verbindung einen Proxy verwenden, geben Sie “Ja” ein und konfigurieren Sie ihn im nächsten Fenster entsprechend Ihren Proxy-Daten.

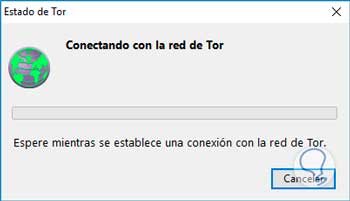

Nachdem Sie diesen Schritt ausgeführt haben, können Sie mit “Verbinden” eine Verbindung zum Tor- Netzwerk herstellen und Ihren neuen Browser verwenden.

Sobald Sie sich erfolgreich mit Ihrem Tor- Netzwerk verbunden haben, wird Ihr neuer Tor- Browser geöffnet, damit Sie sicherer im Internet navigieren können.

3. Tor Sicherheitstipps

Der Zweck dieser Browser-Installation ist es, den Datenschutz im Netzwerk zu erhöhen, dh Ihre Verbindung wird so gut wie möglich geschützt. Hier finden Sie eine Reihe von Tipps, mit denen Sie Ihren Browser optimal nutzen können.

- Tor Der Tor- Browser Aufgrund der Anzahl der Fehler und Sicherheitslücken kann Flash nicht gespeichert werden.

- Wenn Sie den Browser auf Spanisch herunterladen, können Sie leichter erkennen, dass Sie aus dem spanischsprachigen Gebiet stammen.

- protocolo de seguridad HTTPS , sobre todo, para introducir datos personales o delicados. Zugriff auf Seiten, die über das HTTPS-Sicherheitsprotokoll verfügen , insbesondere zur Eingabe persönlicher oder sensibler Daten.

- Wir empfehlen, dass Sie selbst einen vertrauenswürdigen Proxy einrichten , um zu verhindern, dass jemand Ihre Informationen speichert.

- Versuchen Sie, Textdokumente wie PDF oder DOC nicht zu öffnen, während Sie mit dem Internet verbunden sind, falls sie eine Art Link zu etwas Gefährlichem enthalten.

- Tor quiera protegerte no es infranqueable y tu proveedor ISP siempre tendrá acceso a todo lo que entra y sale por tu conexión por lo que ten cuidado con temas ilegales. Obwohl Tor Sie schützen möchte, ist er nicht unüberwindbar und Ihr ISP-Anbieter hat immer Zugriff auf alles , was in Ihre Verbindung eintritt und diese verlässt. Achten Sie daher auf illegale Probleme.

- Installieren Sie aus Sicherheitsgründen keine Erweiterungen oder Plugins im Browser, da diese unverschlüsselte Informationen empfangen können.

- Beseitigt gewissenhaft das Durchsuchen von Daten .

- Vermeiden Sie die Eingabe der gleichen Adresse in Ihrem normalen Browser und dann in Tor, da Sie die Verbindungen zuordnen können.

- Seien Sie beim Zugriff auf illegale Seiten sehr vorsichtig, da Sie mit größerer Wahrscheinlichkeit von der Verbindung und den Daten erfasst werden.