Wir befinden uns in einer Welt, in der Informationen sehr wertvoll sind. Aus diesem Grund müssen wir als Administratoren oder Mitarbeiter der IT-Welt bei vielen Gelegenheiten genau wissen, wie die auf Festplatten, USB-Laufwerken und anderen gespeicherten Informationen gespeichert werden sollen, um zu verhindern, dass sie in die falschen Hände gelangen und damit probleme zeitweise komplex haben. Wenn Sie an der Kryptografie und der Sicherheit Ihrer Informationen interessiert sind, gehört dieses Tutorial Ihnen.

Wir alle wissen, dass es auf dem Markt viele Tools gibt, mit denen wir unsere Informationen schützen können. Dieses Mal werden wir jedoch über ein einfaches und sehr leistungsfähiges Tool sprechen, Veracrypt , das wir unter folgendem Link kostenlos herunterladen können:

Lassen Sie uns einen kleinen Einblick in die Vorteile von Veracrypt hinsichtlich der Informationen geben, die wir in unseren Geräten gespeichert haben.

- Veracrypt ist eine Software, mit der wir unsere Speichereinheiten durch Verschlüsselung schützen können. Veracrypt verschlüsselt die Daten, bevor sie gespeichert werden, und entschlüsselt sie, sobald sie beim Eingriff geladen werden.

- Damit alle Daten gelesen werden können, muss das zuvor festgelegte Passwort eingegeben werden.

- Mit Veracrypt haben wir die Möglichkeit, eine Partition oder die gesamte Einheit des Systems zu verschlüsseln, und wir können absolut sicher sein, dass wir mit Veracrypt Sicherheit, Datenschutz und Datensicherung haben, da alle ausgewählten Dateien verschlüsselt werden.

In der Vielzahl der von Veracrypt unterstützten Betriebssysteme haben wir:

- Windows 10

- Windows 8 und 8.1

- Windows 7

- Windows Vista

- Windows XP

- Windows Server 2012

- Windows Server 2008 R2 (64-Bit)

- Windows Server 2008

- Windows Server 2003

- Mac OS X 10.10 Yosemite

- Mac OS X 10.9 Mavericks

- Mac OS X 10.8 Mountain Lion

- Mac OS X 10.7 Lion

- Mac OS X 10.6 Snow Leopard

- Linux x86 (32-Bit- und 64-Bit-Versionen, 2.6-Kernel oder kompatibel)

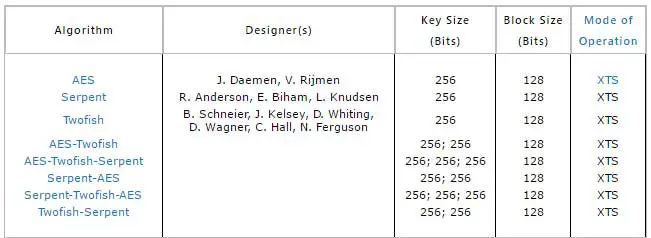

Veracrypt verwendet für seine Verschlüsselungsfunktion unter anderem die Algorithmen AES, Serpent und Twofish. All diese basieren auf der XTS-Operationsmethode, bei der zwei unabhängige Schlüssel verwendet werden, um die Sicherheit zu erhöhen. Um den Betrieb von Veracrypt zu analysieren, verwenden wir eine Umgebung mit Windows 10 und können Schritt für Schritt analysieren, wie wir den von Veracrypt bereitgestellten Schutz implementieren.

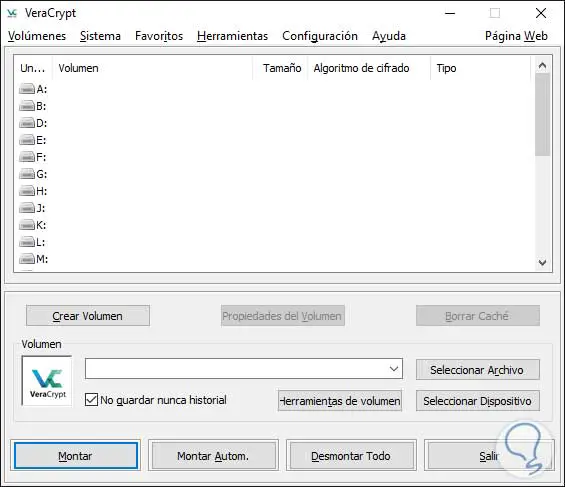

Der Installationsprozess von Veracrypt ist nicht speziell, daher wird der Prozess in dieser Studie nicht beschrieben. Sobald wir Veracrypt zum ersten Mal installiert und ausgeführt haben, können wir die folgende Umgebung beobachten:

Wie wir sehen, haben wir verschiedene Möglichkeiten zu arbeiten:

Lassen Sie uns nun zeigen, wie Sie dieses Programm in zwei der nützlichsten und am häufigsten verwendeten Funktionen verwenden:

- Festplatten verschlüsseln

- Erstellen Sie verschlüsselte Volumes und hängen Sie sie ein

1. So verschlüsseln Sie Geräte mit VeraCrypt

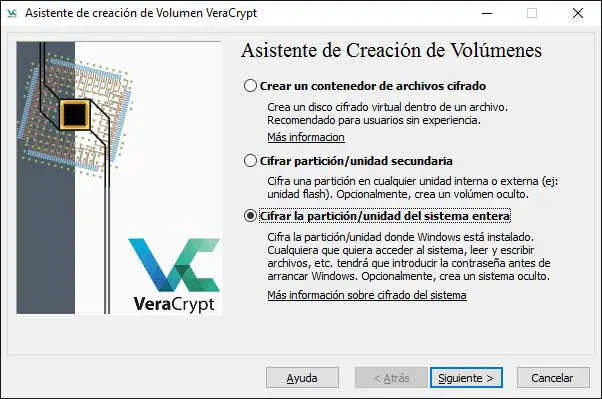

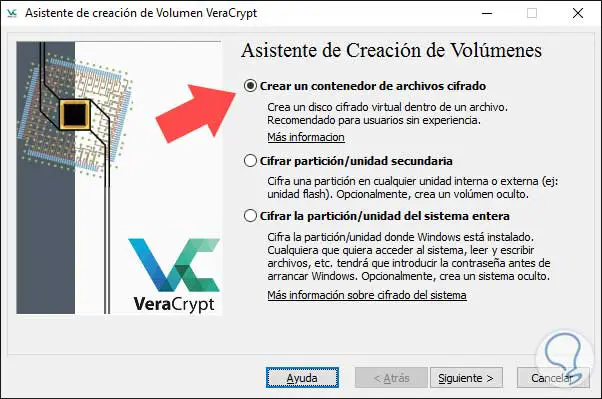

Wir werden im Detail analysieren, wie wir unsere Geräte mit Veracrypt verschlüsseln können . Der erste Schritt besteht darin, auf die Schaltfläche Create Volume (Volume erstellen) zu klicken. Das folgende Fenster wird angezeigt:

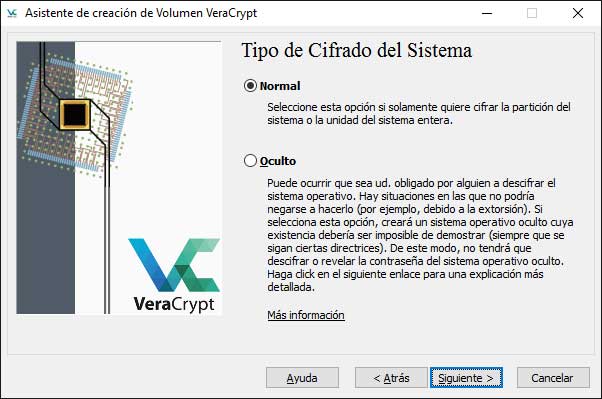

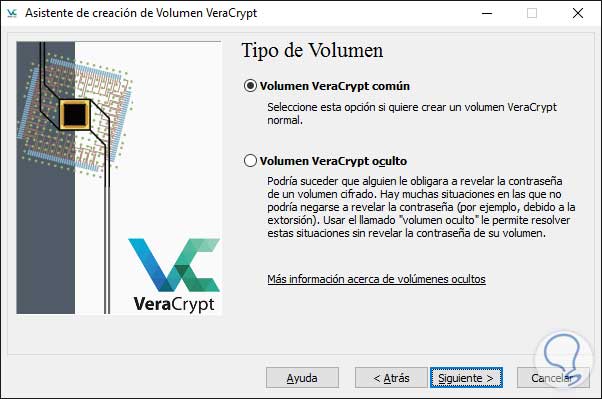

An diesem Punkt müssen wir die Art der Verschlüsselung definieren , Normal auswählen und beachten, dass die Option Versteckt (Versteckt) viel sicherer ist, da sie alles verbirgt, was mit Verschlüsselung zu tun hat. Wir drücken Weiter .

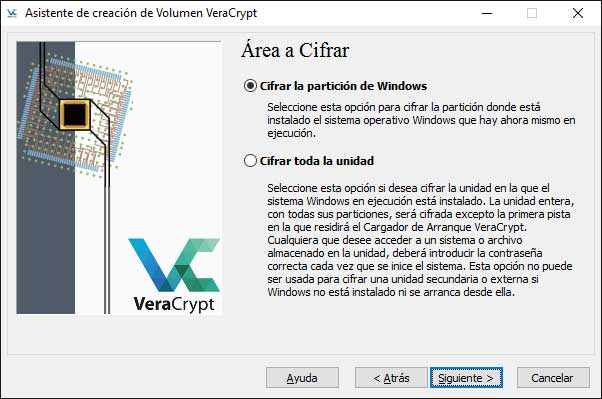

Als nächstes müssen wir den zu verschlüsselnden Bereich auswählen, wir können auswählen:

- Windows-Partition verschlüsseln

- Verschlüsseln Sie die gesamte Einheit

In diesem Fall wählen wir Windows-Partition verschlüsseln ( Windows-Systempartition verschlüsseln).

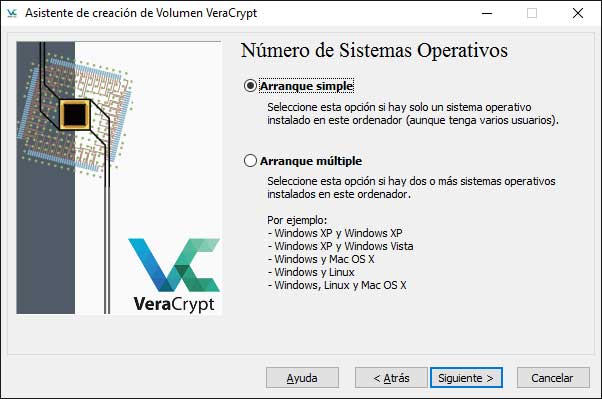

Klicken Sie auf Weiter und wir müssen die Art des Bootens auswählen, die das System hat, dual oder einfach. In diesem Fall wählen wir Single-Boot und klicken auf Weiter .

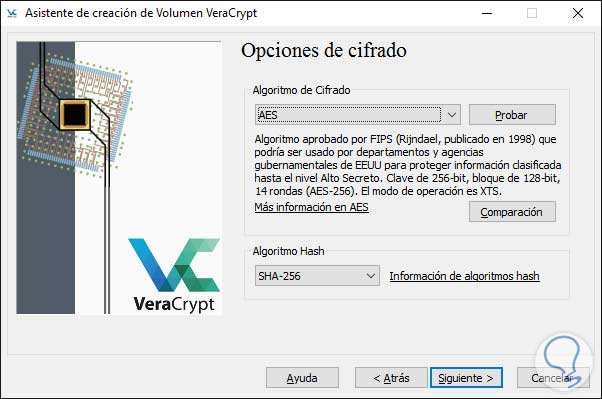

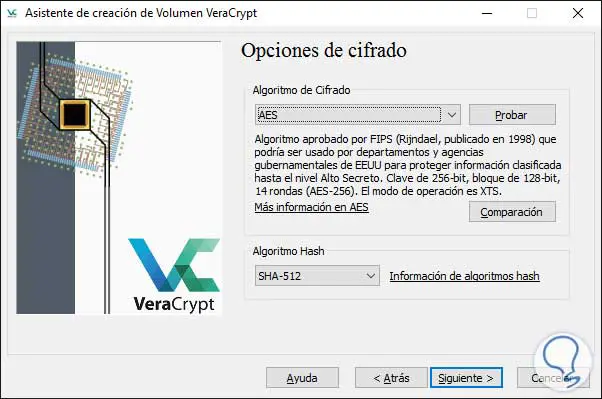

Im nächsten Schritt müssen wir die Art der Verschlüsselung bestimmen, die wir implementieren möchten:

Wenn wir an dieser Stelle weitere Informationen zu den einzelnen Algorithmen erhalten möchten, können Sie den folgenden Link aufrufen und dort mehr darüber lesen, was die einzelnen Algorithmen uns bieten.

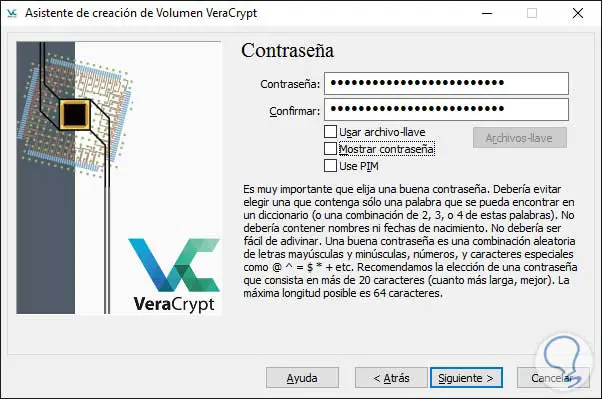

Sobald wir den am besten geeigneten Algorithmus ausgewählt haben, klicken Sie auf Weiter. Das folgende Fenster wird angezeigt:

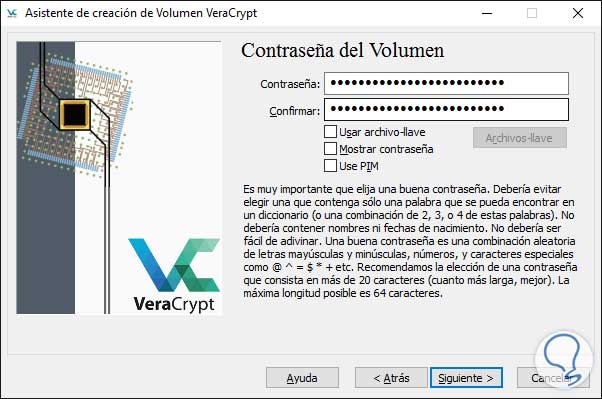

Dort müssen wir das Passwort festlegen, mit dem wir unser Gerät schützen, beachten, dass wir eine Datei mit dem Passwort auswählen oder ein PIM verwenden können. Es ist wichtig zu betonen, dass die Sicherheit der Informationen, die wir verschlüsseln, nicht nur vom Verschlüsselungsalgorithmus und den verwendeten Bits abhängt, sondern dass das Kennwort der Sicherheitshauptschlüssel ist.

Sie müssen ein vollständig sicheres Passwort erstellen. Wir empfehlen, dass es aus mehreren Zeichen besteht:

- Großbuchstaben

- Kleinbuchstaben

- nummer

- Sonderzeichen

Das Beste ist, dass Sie diese Beispiele für Kennwörter sehen:

- Carlos

- Joaquin

- 456378373

- admin

- 12345

- carlos77

- pass234

- Montag4555

100% empfohlen von TechnoWikis für diese Art von Passwort für SEHR sichere Verschlüsselung.

- Dieses Passwort mit 56 Zeichen ist sehr sicher.

- 0rndtfj # .1122 ## x

Wenn Sie auf jeden Fall weitere Informationen zum Erstellen eines sicheren Kennworts benötigen, finden Sie hier dieses Lernprogramm .

Sobald wir das Passwort eingegeben haben, klicken wir auf Weiter . Als nächstes sehen wir das folgende Fenster:

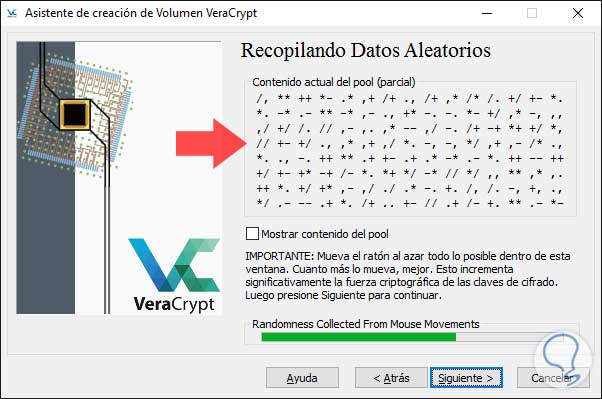

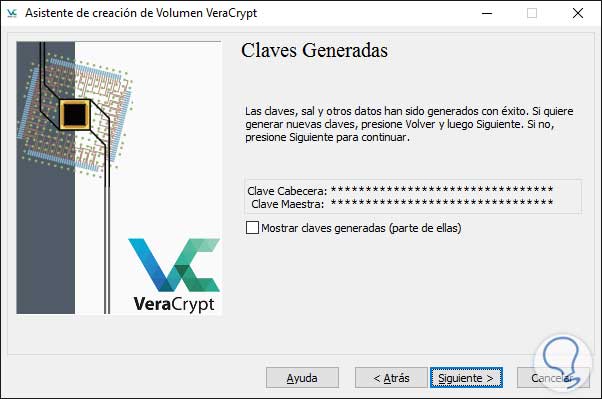

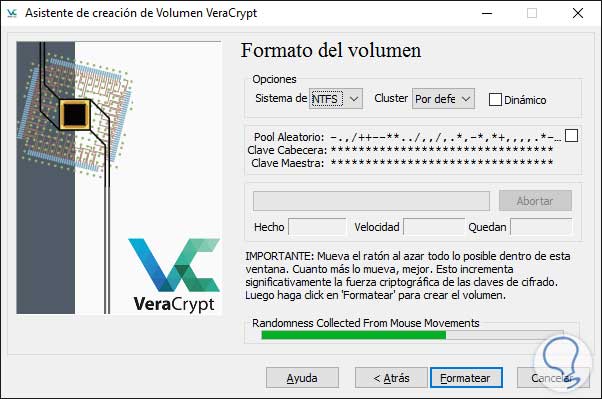

Darin müssen wir die Maus zufällig in der zentralen Box bewegen, da diese Bewegungen das Niveau der Veracrypt-Kryptographie verbessern und daher die Sicherheit unserer Einheit verbessern. Wenn wir sehen möchten, dass sie diese Symbole enthalten, sollten wir nur das Feld Inhalt des Anzeigepools auswählen. Wenn Sie die Leiste unten ausgefüllt haben, können Sie auf Weiter klicken, um den Verschlüsselungsschlüssel zu generieren.

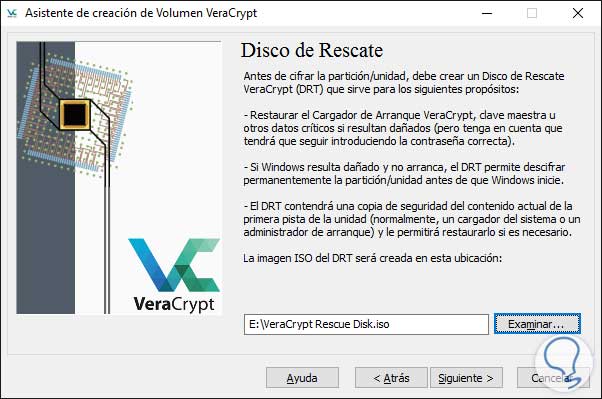

Klicken Sie auf Weiter, und wir werden sehen, dass wir eine Rettungsdiskette erstellen können, mit der wir das System im Falle einer Beschädigung oder eines Ausfalls von dieser Diskette wiederherstellen können. Wir empfehlen, dies zu tun, um keine Daten zu erhalten, und es ist wie eine Verschlüsselungssicherung.

Wir wählen den Speicherort der Festplatte und klicken auf Weiter . In diesem Fall verschlüsseln wir die Startpartition (Windows). Es wird empfohlen, diese Wiederherstellungsdiskette in einem externen USB-Stick oder einer anderen zusätzlichen Partition zu speichern.

Sobald konfiguriert, wo wir die Rettungsdiskette speichern, wird Folgendes angezeigt:

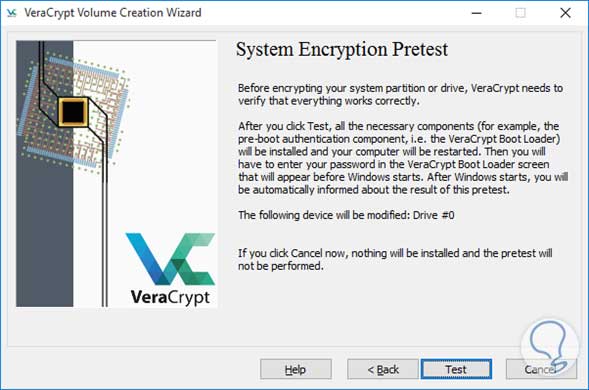

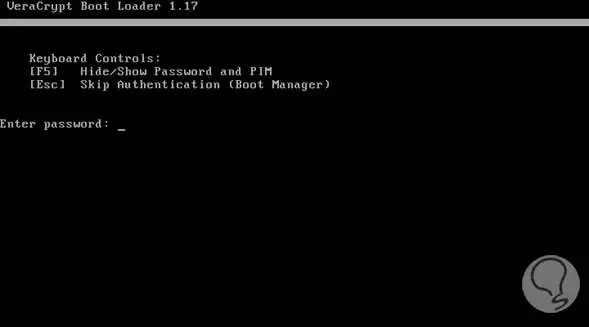

Wenn Sie auf Test Veracrypt klicken, werden Sie aufgefordert, Windows 10 neu zu starten, um den Vorgang abzuschließen. Wir starten neu und sehen, dass beim Starten von Windows Veracrypt geladen wird. Wo Sie uns bitten, das Passwort einzugeben.

Nach dem Neustart des Systems können wir feststellen, dass die Verschlüsselung korrekt war. Und wir werden die Verschlüsselung der ausgewählten Partition oder Einheit vorgenommen haben. Wenn wir die Ausrüstung verlieren oder jemand versucht einzutreten, wird es wirklich sehr kompliziert (abhängig von dem von Ihnen gewählten Passwort und Algorithmus), um die von den verschlüsselten Einheiten gespeicherten Informationen zu extrahieren.

2. Erstellen und Mounten von mit VeraCrypt verschlüsselten Volumes

Dies ist eine weitere Option, mit der keine gesamte Einheit oder Festplatte verschlüsselt werden kann. Es müsste ein Volume (eine Datei) der Größe erstellt werden, die verschlüsselt und sicher sein soll. Sie können es auf einen USB-Stick, auf Ihre Festplatte oder wo immer Sie möchten kopieren und müssen es nur mounten, wenn Sie auf die darin gespeicherten Dateien zugreifen möchten.

Das erste wäre, das Volume zu erstellen. Wählen Sie die Option Einen verschlüsselten Dateicontainer erstellen.

Klicken Sie auf Weiter . Nun wäre es an der Zeit zu entscheiden, ob ein normales oder ein verstecktes Volume erstellt werden soll . Das Erstellen eines verborgenen Volumes ist, dass ein zusätzliches Volume erstellt wird, damit Sie im Falle einer Erpressung ein anderes Passwort eingeben und andere Informationen sehen, für die Sie wirklich eine Verschlüsselung vorgenommen haben. Extreme Sicherheit ist keine schlechte Option. In diesem Fall haben wir eine normale Lautstärke gewählt. Weitere Informationen zu versteckten Volumes finden Sie hier .

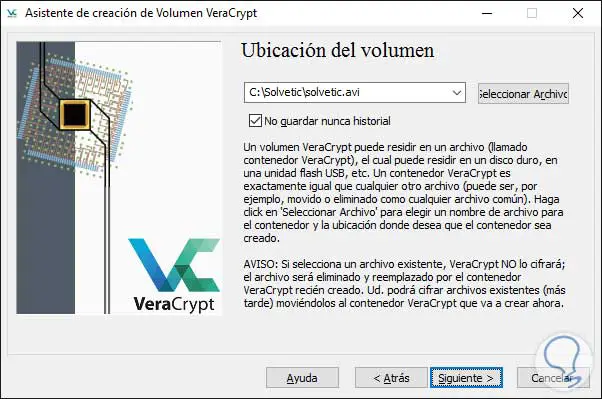

Klicken Sie auf Weiter. Nun wird angezeigt, dass die Zone den Speicherort und den Namen der zu verschlüsselnden Datei auswählt . In diesem Beispiel haben wir es solvetic.avi genannt, damit es wie ein Film aussieht (obwohl es beim Öffnen einen Fehler ausgibt, weil es nicht so ist), aber auf diese Weise verstecken Sie noch mehr.

Klicken Sie auf Weiter . Wir müssen die Art des Verschlüsselungsalgorithmus , des Hashs usw. auswählen .

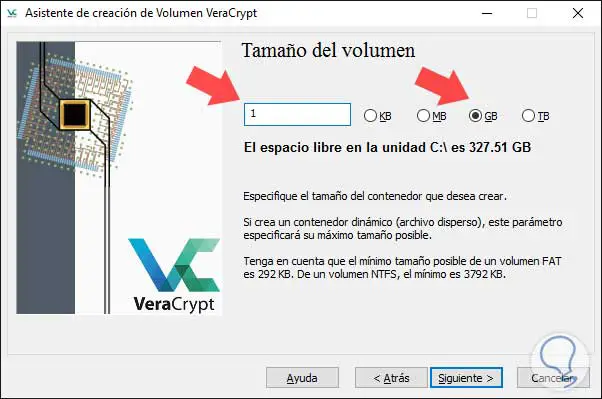

Jetzt müssen wir die Größe auswählen, in der die verschlüsselte Datei gespeichert werden soll. Im Beispiel wurden 1 und GB (GigaByte = 1.000 MB) ausgewählt, Sie können jedoch die gewünschte Größe auswählen.

Im nächsten Schritt werden Sie feststellen, dass wir das Passwort eingeben müssen. Wir empfehlen Ihnen, die Empfehlungen zu lesen, die wir für die Erstellung des Kennworts in der vorherigen Option (Verschlüsselung von Einheiten) beschrieben haben. Aber in einem schnellen Plan hat das 15-20 Zeichen (oder mehr). Und das beherbergt die größte Anzahl von Zeichentypen (Großbuchstaben, Kleinbuchstaben, Zahlen, Sonderzeichen).

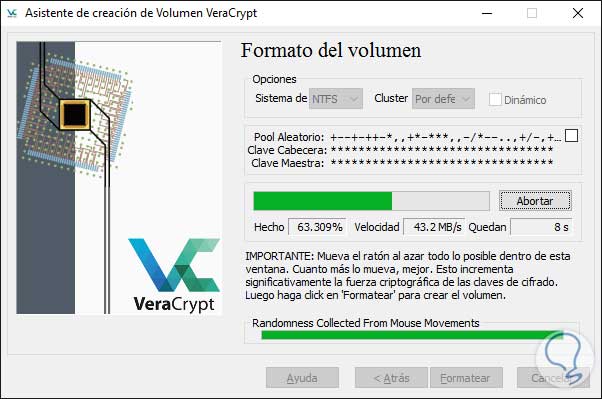

Wenn wir das Passwort geschrieben haben, klicken Sie auf Weiter . Wir wählen das Dateisystem aus, das das Volume haben soll. Und wir müssen die Maus innerhalb des Fensters von einer Seite zur anderen bewegen, damit die Verschlüsselungsschlüssel generiert werden. Je mehr Sie sich bewegen, desto sicherer wird es.

In dem Moment, in dem der Balken unten das Ende erreicht, ist er vollständig und wir können auf Format klicken, um das Volumen von 1 GB (in unserem EJ) zu erstellen .

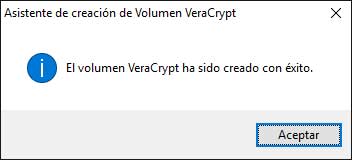

Wenn Sie fertig sind, wird diese Nachricht übersprungen.

Wir haben es bereits erstellt, wir müssen es einfach zusammenbauen und wir werden es als Einheit aktiv haben. In diesem Fall als wäre es ein 1 GB USB-Laufwerk, aber verschlüsselt. Befolgen Sie diese einfachen Schritte, um das Gerät zusammenzubauen und zu öffnen.

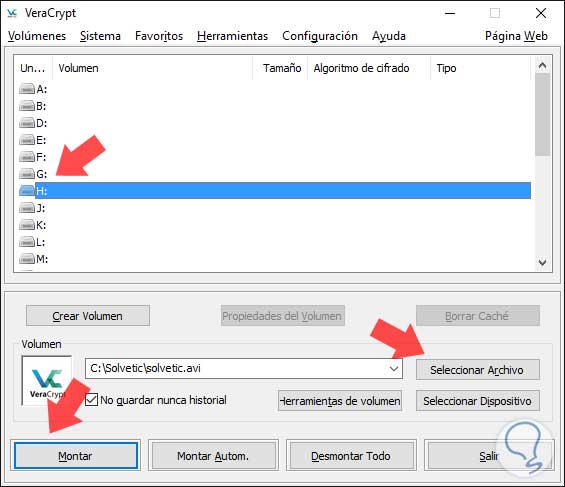

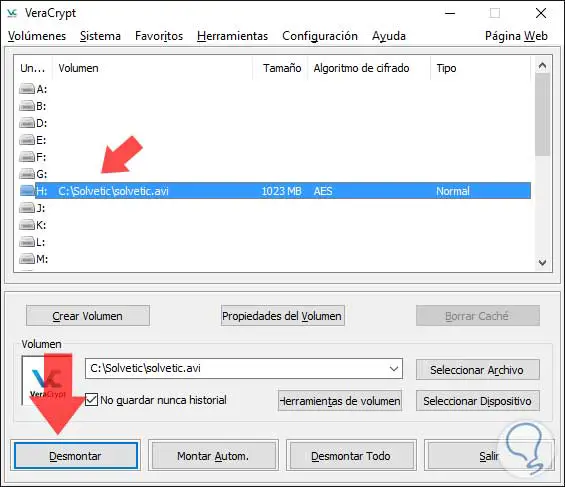

Wir gehen zum VeraCrypt-Hauptmenü und wählen:

- Datei auswählen : Hier wählen wir die Datei aus, die wir verschlüsselt erstellt haben. In diesem ej. solvetic.avi

- Volume-Buchstaben auswählen : Wählen Sie den Buchstaben für das zu montierende Gerät aus (es spielt keine Rolle, ob das eine oder andere verwendet wird).

- Klicken Sie auf Mount.

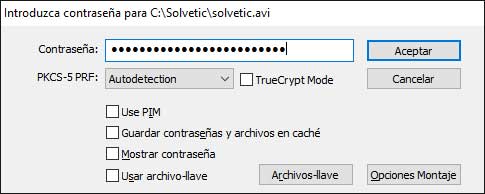

In einem Fenster werden Sie aufgefordert, das für diese verschlüsselte Datei eingegebene Kennwort einzugeben.

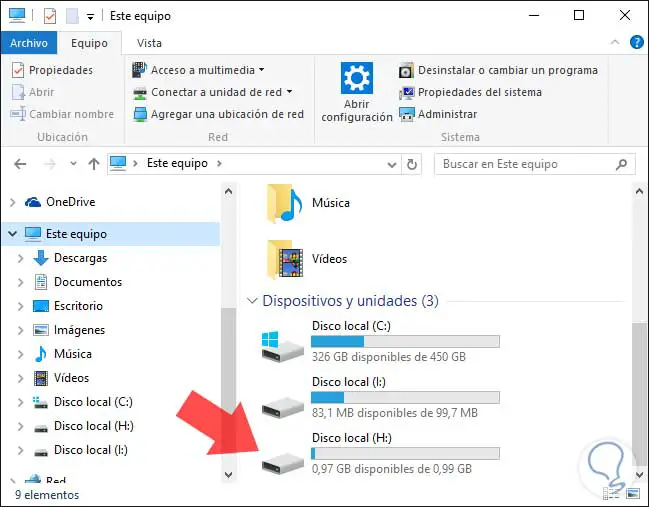

Drücken Sie OK und das war’s! Sie haben es bereits montiert. Wie Sie plötzlich sehen werden, erscheint automatisch ein neues Gerät auf Ihrem System (Windows, Mac oder Linux, da es mit allen Systemen kompatibel ist).

Speichern Sie alles, was Sie wollen, in diesem Gerät, in diesem Fall 1 GB, da es die gewählte Größe hat. Und wenn Sie fertig sind, heben Sie die Bereitstellung im VeraCrypt-Menü auf (klicken Sie auf ” Bereitstellung aufheben” ), und es wird nicht mehr im geöffneten Modus auf Ihrem Computer angezeigt .

Ich hoffe, Ihnen hat dieses Tutorial gefallen. Sie können ruhig schlafen , denn die wichtigen Informationen, die Sie verschlüsseln möchten, können nur sicher auf Sie zugreifen .