Eine der empfohlenen Aufgaben, die wir auf unseren Betriebssystemen ausführen können, unabhängig vom Entwickler, besteht darin, sie mit den neuesten, vom Hersteller entwickelten Patches auf dem neuesten Stand zu halten, um ein Optimum an Sicherheit , Kompatibilität und Leistung zu erzielen.

Obwohl Linux eines der sichersten Betriebssysteme ist, können wir das Thema Updates nicht außer Acht lassen, da die aktuellen Bedrohungen für alle Arten von Betriebssystemen entwickelt wurden.

In Linux-Umgebungen wird immer empfohlen, die installierten Pakete auf dem neuesten Stand zu halten, insbesondere auf Sicherheitsniveau. Im Allgemeinen müssen Benutzer Sicherheitsupdates für diese Linux-Systeme innerhalb von 30 Tagen nach ihrer offiziellen Veröffentlichung installieren.

Im Fall von CentOS 7 ist dies ein kritischer Punkt, da es aufgrund seiner verschiedenen Funktionen und seines Umfangs eine der am häufigsten verwendeten Distributionen als Unternehmensplattform vieler Organisationen weltweit ist. Sollte es zu einer Sicherheitsverletzung kommen, können wir mit einer Situation konfrontiert werden, die sich stellen wird gefährdet die gesamte Struktur, die wir verwalten.

TechnoWikis wird im Folgenden analysieren, wie ein CentOS 7-Server so konfiguriert wird , dass er automatische Sicherheitsupdates verwendet. Auf diese Weise wird sichergestellt, dass das System die Pakete automatisch herunterlädt und alle Sicherheitsupdates anwendet, ohne dass wir als Administratoren oder Benutzer manuell eingreifen Benutzer

Dazu wird folgendes benötigt:

- Habe kaputte Benutzerrechte.

- Habe einen CentOS 7 Server

Wir lassen Ihnen auch das folgende Video-Tutorial, mit dem Sie den gesamten Installationsprozess von Yum-cron sehen und so die automatischen Updates eines Servers mit CentOS 7 konfigurieren können:

Um auf dem Laufenden zu bleiben, sollten Sie unseren YouTube-Kanal abonnieren. ABONNIEREN

1. Installieren Sie yum-cron in CentOS 7

Yum-cron ist ein Befehlszeilen-Tool, mit dem wir System- und Paketaktualisierungen in CentOS-Systemen verwalten können.

Dieser Daemon ist in CentOS und Fedora verfügbar. Er verwendet ein Cron-Skript, mit dem täglich überprüft wird, ob Aktualisierungen verfügbar sind, und gibt uns die Möglichkeit, sie zu installieren, herunterzuladen oder per E-Mail über ihre Verfügbarkeit zu benachrichtigen.

Mit yum-cron ist es möglich, das spezifische Update für das System, das Update und die Sicherheitsupdates, das System und das Update von Paketen oder das Mindestupdate für beide zu verwalten.

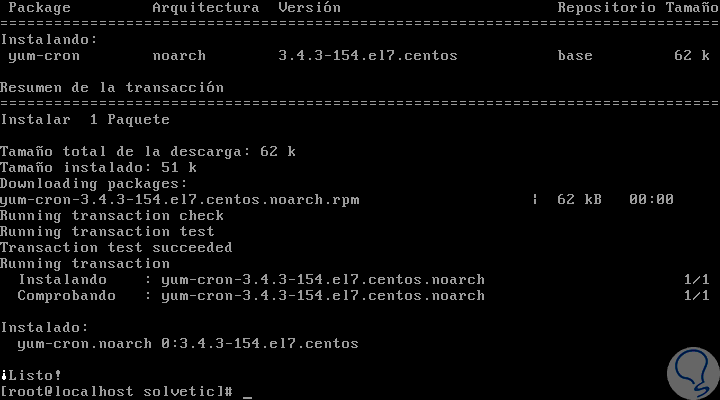

Dieses Dienstprogramm ist im CentOS 7-Repository verfügbar. Für die Installation führen wir Folgendes aus:

yum -y installiere yum-cron

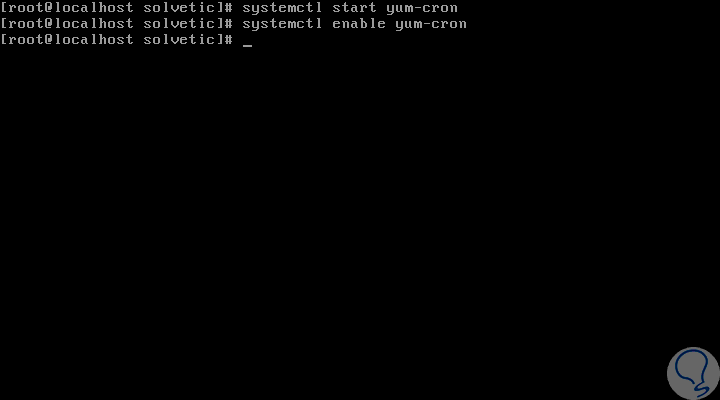

Nach Abschluss der Installation starten wir den yum-cron-Dienst und konfigurieren ihn so, dass er beim Systemstart automatisch startet. Hierzu können wir die folgenden Befehle ausführen. Auf diese Weise haben wir yum-cron in CentOS 7 installiert.

systemctl starte yum-cron systemctl aktiviert yum-cron

2. Konfigurieren Sie yum-cron für automatische Updates in CentOS 7

Nach der Installation des yum-cron-Pakets in CentOS 7 muss es für automatische Updates konfiguriert werden. Standardmäßig bietet yum-cron drei Arten von Updates:

- Standardaktualisierung mit dem Befehl

leckeres Upgrade

- Minimales Update

- Sicherheitsupdate

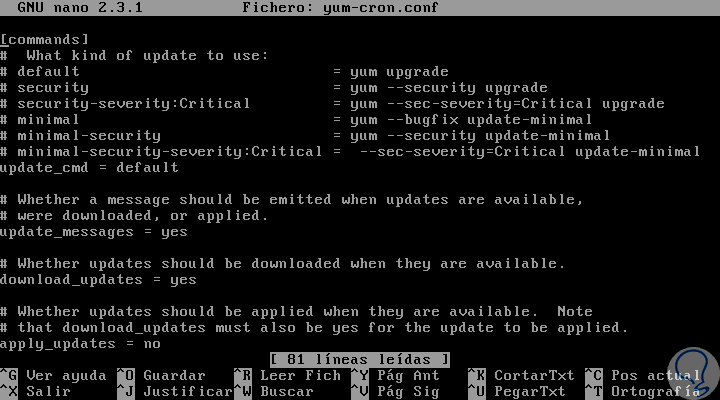

Um diese Werte zu konfigurieren, müssen wir in das Verzeichnis yum-cron.conf gehen und mit dem gewünschten Editor darauf zugreifen, in diesem Fall nano:

cd / etc / yum / nano yum-cron.conf

In dieser Datei müssen wir in die Zeile update_cmd gehen, um den Aktualisierungstyp für CentOS 7 zu definieren.

Wir können sehen, dass der aktuelle Wert der Standardwert ist. Um die Sicherheitsupdates herunterzuladen und zu installieren, definieren wir die folgende Zeile:

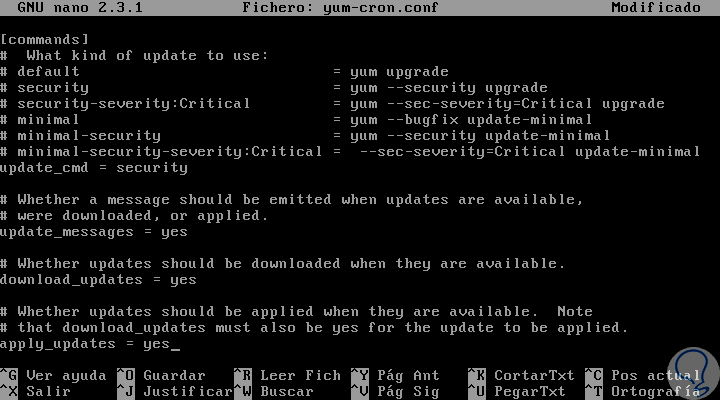

update_cmd = Sicherheit

Jetzt müssen wir bestätigen, dass dies in der Zeile update_messages der Wert yes ist. Abschließend muss überprüft werden, ob die folgenden Zeilen mit yes gekennzeichnet sind. Auf diese Weise lädt das System bei Verfügbarkeit eines Sicherheitsupdates automatisch die erforderlichen Pakete herunter und wendet dann alle Updates an.

download_updates = yes apply_updates = yes

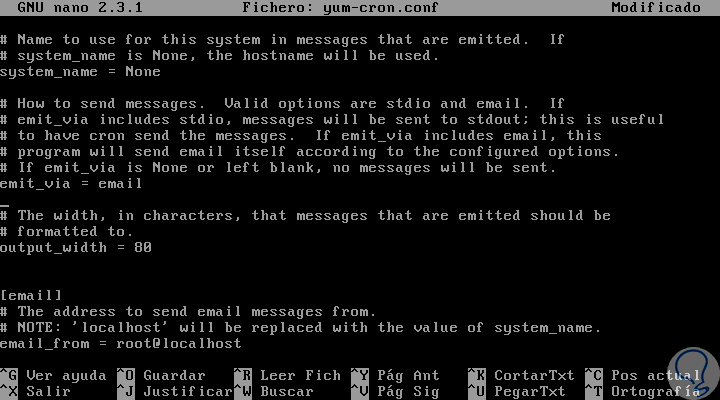

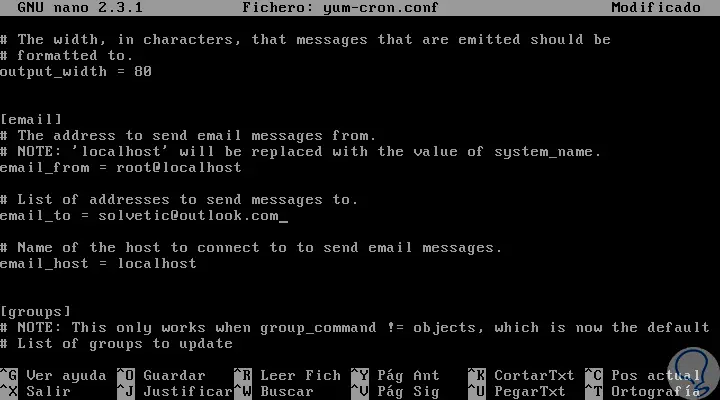

Nun werden wir sehen, wie wir die Benachrichtigung konfigurieren. Denken Sie daran, dass yum-cron es uns ermöglicht, die Benachrichtigung an eine E-Mail-Adresse zu senden.

Wenn wir eine Benachrichtigung per E-Mail erhalten möchten, stellen wir den folgenden Wert in der Zeile emit_via fest:

emit_via = email

Jetzt können wir die E-Mail-Adresse definieren:

email_from = root @ localhost email_to = [email protected] email_host = localhost

Wir speichern die Änderungen mit der folgenden Tastenkombination:

+ O Strg + O

Wir verlassen den Editor mit:

+ X Strg + X

Sobald die Änderungen verarbeitet sind, starten wir den yum-cron-Dienst neu, indem wir Folgendes ausführen. Bei diesem Vorgang werden Systemsicherheitsupdates automatisch heruntergeladen und mit yum-cron täglich angewendet.

systemctl starte yum-cron neu

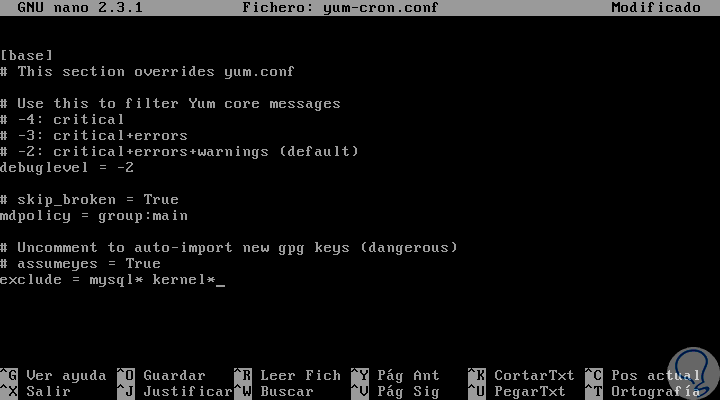

3. Konfigurieren Sie das Ausschließen von Paketen in CentOS 7

An diesem Punkt möchten wir möglicherweise keine automatischen Updates auf einige Pakete anwenden, einschließlich des CentOS 7-Kernels.

Für diese Ausnahmen greifen wir erneut auf die Konfigurationsdatei zu:

cd / etc / yum / nano yum-cron.conf

Im letzten Teil der Datei finden wir den Basisabschnitt und müssen die folgende Zeile hinzufügen, um beispielsweise den Kernel mit MySQL auszuschließen:

exclude = mysql * kernel *

In diesem speziellen Beispiel werden alle Pakete mit Namen, die mit “mysql” oder “kernel” beginnen, für automatische Updates deaktiviert. Wir speichern die Änderungen und starten den Dienst neu, indem wir Folgendes ausführen:

systemctl starte yum-cron neu

In dieser Konfigurationsdatei von yum-cron können wir vier grundlegende Parameter nennen:

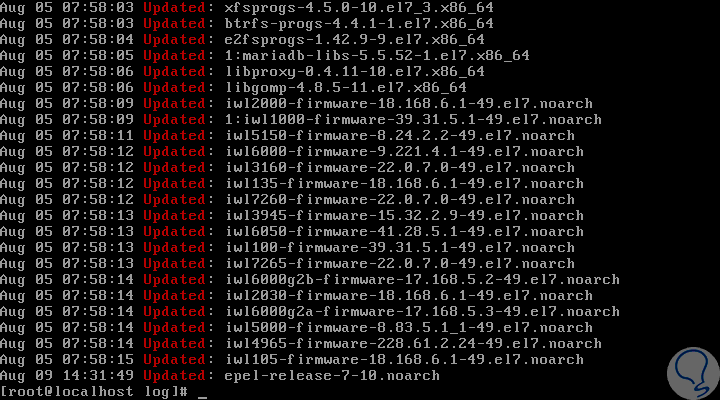

4. Überprüfen Sie die Protokolle von yum-cron in CentOs 7

Der Parameter yum-cron verwendet einen Cronjob für automatische Sicherheitsupdates, und alle Datensätze dieses Cron sind im Verzeichnis / var / log verfügbar.

Um diese Datensätze anzuzeigen, führen wir Folgendes aus:

cd / var / log / Katze cron | grep yum-daily

Wenn wir die installierten Pakete sehen möchten, führen wir Folgendes aus:

Katze yum.log | grep Aktualisiert

Mit dieser Option können wir sicher sein, dass die Updates heruntergeladen und installiert werden können, sobald eines verfügbar ist.