Windows Server ist die neueste von Microsoft auf Unternehmensebene herausgegebene Edition, in der wir Hunderte von Dienstprogrammen, Rollen und Funktionen finden , die unsere Verwaltungsaufgabe zu einer angenehmen Erfahrung machen, indem sie viele Aktionen vereinfacht und es uns ermöglicht, viele betroffene Objekte direkt und präzise zu steuern in der Organisation wie Benutzer, Teams und andere.

Als Administratoren oder IT-Mitarbeiter, die Zugriff auf das System haben, ist es wichtig zu wissen, dass Windows Server mit dem Ziel entwickelt wurde, eine genaue und zeitnahe Kontrolle über jede von den Benutzern ausgeführte Aktion zu haben und über die wir die Richtlinien oder Anforderungen definieren können Dies muss von den Benutzern in der Organisation erfüllt werden.

In diesem heutigen Lernprogramm wird detailliert analysiert, wie Richtlinien für die Kennwort- und Kontosperrung in Windows Server 2016 erstellt werden können.

Das folgende Videotutorial zeigt, wie Sie den gesamten Prozess zum Erstellen von Richtlinien in Bezug auf das Kennwort und die Kontobeschränkung in Windows Server 2016 ausführen.

Um auf dem Laufenden zu bleiben, sollten Sie unseren YouTube-Kanal abonnieren. ABONNIEREN

1. Kennwortrichtlinien in Windows Server 2016

Ab Windows Server 2088 R2 hat Microsoft strenge Kennwortrichtlinien implementiert, um die Sicherheitsstufen in der Organisation zu optimieren und zu verbessern.

Diese Benutzerrichtlinien werden ausschließlich auf die “Benutzer” -Objekte oder auf die “inetOrgPerson” -Objekte angewendet, wenn sie verwendet werden.

Durch die Implementierung einer Kennwortrichtlinie in der Organisation können wir sicher sein, dass dies die Sicherheit und den Zugriff auf Clientcomputer erheblich verbessert, indem die Eingabe bestimmter Kennwortparameter erzwungen wird. Die Empfehlungen zum Einrichten einer korrekten Kennwortrichtlinie lauten:

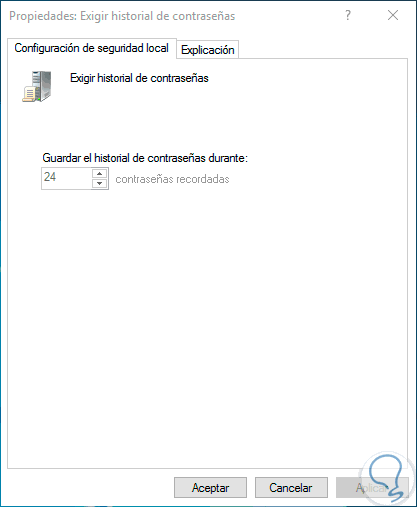

- Stellen Sie “Kennwortverlauf erforderlich auf 24” ein, da dies dazu beiträgt, mehrere Sicherheitsanfälligkeiten zu vermeiden, die durch die Wiederverwendung von Kennwörtern verursacht werden.

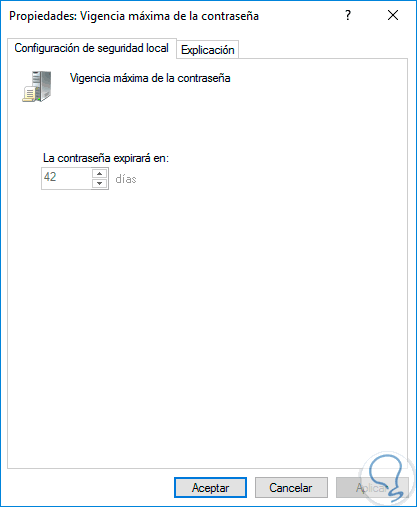

- Stellen Sie “Maximales Kennwortalter 60 Tage” ein, indem Sie das Ablaufen von Kennwörtern zwischen den Hauptgeschäftszyklen erzwingen, um Arbeitsausfälle zu vermeiden.

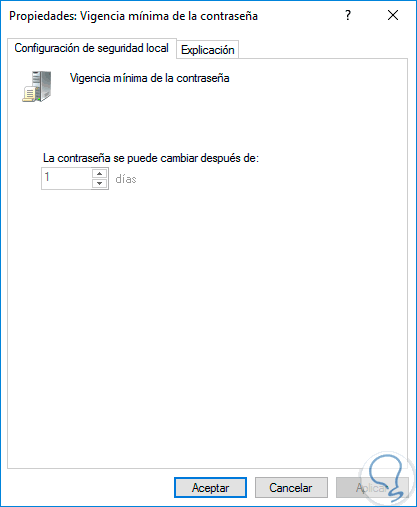

- Konfigurieren Sie “Minimale Kennwortgültigkeit” so, dass sofortige Kennwortänderungen nicht zulässig sind.

Wir können sehen, dass es wichtig ist, unsere Richtlinien richtig zu konfigurieren, um Angriffe und Sicherheitsmängel beim Benutzerzugriff zu vermeiden.

2. Greifen Sie auf den Windows Server 2016-Gruppenrichtlinien-Editor zu

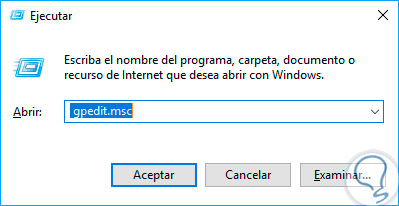

Um die Konfiguration der Kennwortrichtlinien in Windows Server 2016 zu starten, müssen Sie auf den Gruppenrichtlinien-Editor zugreifen. Dazu haben Sie die folgenden Optionen. Verwenden Sie die folgende Tastenkombination und geben Sie im angezeigten Fenster den Befehl gpedit.msc ein. Drücken Sie die Eingabetaste oder OK.

+ R

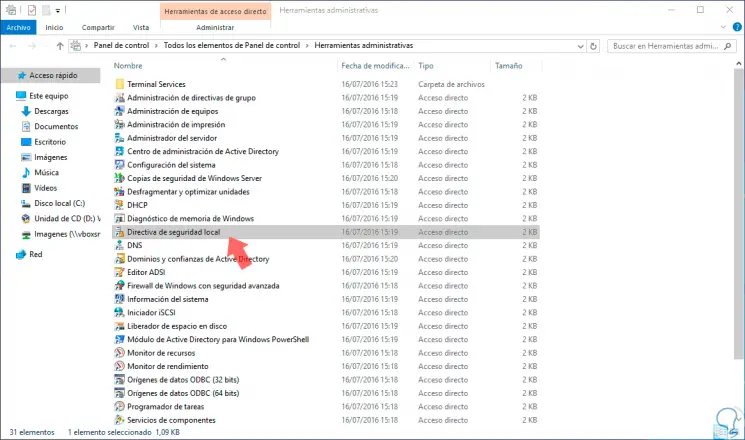

Die zweite verfügbare Methode ist, in den Pfad Systemsteuerung Alle Elemente der Systemsteuerung Verwaltung zu wechseln und dort die Option “Lokale Sicherheitsrichtlinie” auszuwählen.

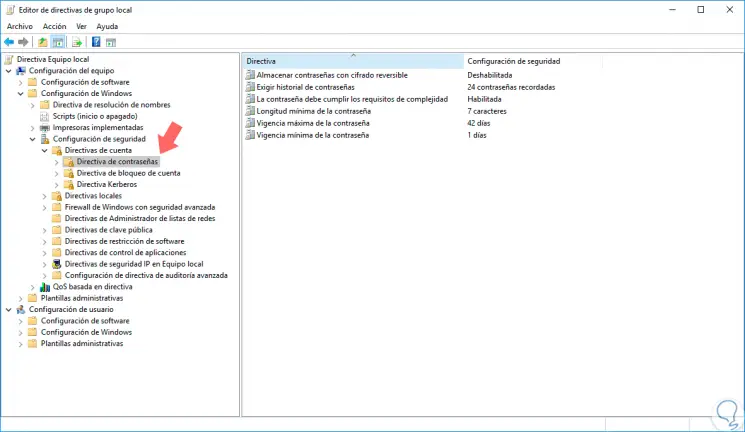

Mit der gewünschten Methode müssen wir den folgenden Weg gehen:

- Gerätekonfiguration

- Windows-Konfiguration

- Sicherheitskonfiguration

- Kontorichtlinien

- Passwort-Direktive.

Wir können sehen, dass diese Richtlinie aus mehreren Elementen besteht, wie zum Beispiel:

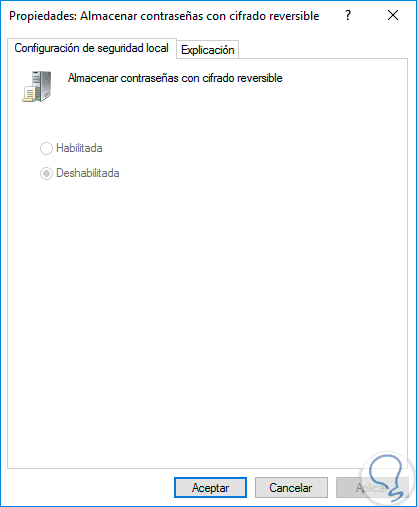

Mit dieser Richtlinie können Sie zuvor verschlüsselte Kennwörter entschlüsseln. Daher wird die Aktivierung dieser Richtlinie nicht empfohlen, da einige Angreifer ihre Sicherheitsanfälligkeit ausnutzen können, um das Kennwort zu entschlüsseln und auf den Computer und damit auf die freigegebenen Ressourcen zuzugreifen.

Um Änderungen an dieser Richtlinie vorzunehmen, doppelklicken wir darauf und können sie je nach Bedarf aktivieren oder deaktivieren.

Der Standardwert ist 10, was bedeutet, dass bis zu 10 Änderungen an neuen Passwörtern das aktuelle Passwort verwendet werden können.

Wir können den Zeitbereich zwischen 0 und 24 einstellen, aber das Ziel ist es, auf der Sicherheitsstufe so viele Male wie möglich festzulegen.

Zum Bearbeiten doppelklicken wir auf die Richtlinie und bearbeiten die Werte nach Bedarf.

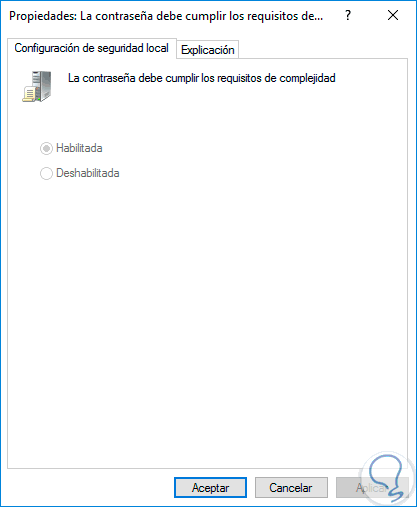

Mit dieser Richtlinie geben wir die Reihe von Anforderungen an, die bei der Erstellung des Kennworts zu beachten sind, z. B .:

- Das Passwort darf weder den samAccountName (Benutzerkontoname) noch den DisplayName enthalten

- (Name wird angezeigt), unabhängig davon, ob es sich um Groß- oder Kleinbuchstaben handelt.

- Es wird empfohlen, dass Sie die folgenden Attribute haben:

- Mindestlänge von 8 Zeichen.

- Enthält Sonderzeichen wie!, $, #,%.

- Zahlen einbeziehen

- Schließen Sie Groß- und Kleinbuchstaben ein.

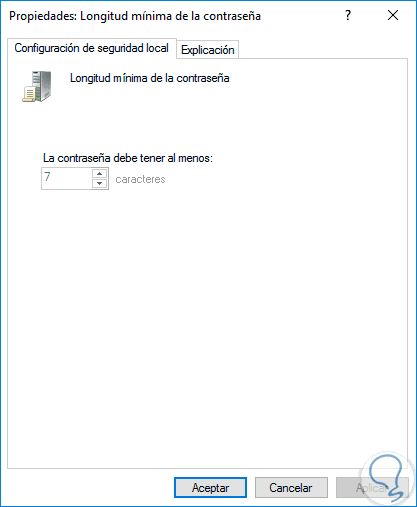

Dort können wir Werte zwischen 1 und 14 festlegen, aber wenn wir den Wert auf 0 belassen, bedeutet dies, dass der Benutzer ohne Passwort eingibt. Der Standardwert in Windows Server 2016 beträgt 7 Zeichen.

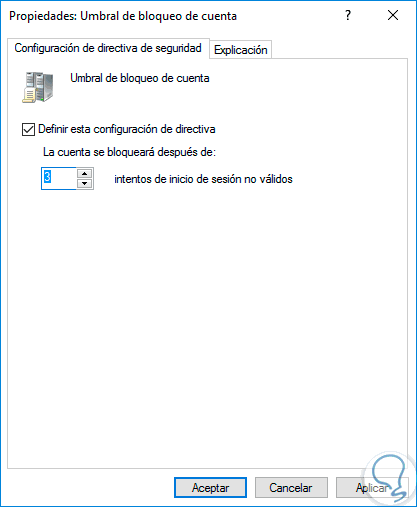

3. Legen Sie Richtlinien zum Sperren von Benutzerkonten in Windows Server 2016 fest

Eine weitere Sicherheitsrichtlinie in Windows Server 2016 ist das Sperren von Konten, da hiermit definiert werden kann, ob ein nicht autorisierter Benutzer versucht, auf das System zuzugreifen. Dazu konfigurieren wir diese Richtlinie so, dass nach drei Versuchen Ist dies nicht gelungen, wird das Konto gesperrt. Sie müssen sich daher zum Entsperren an den Administrator wenden.

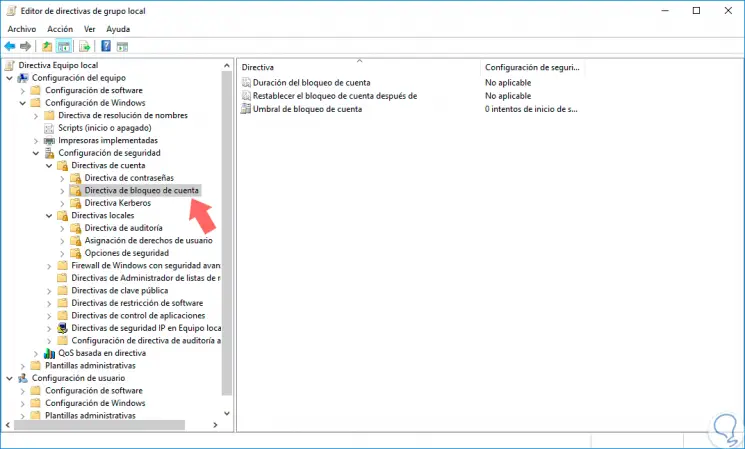

Um auf diese Richtlinie zuzugreifen, kehren wir zu dem Gruppenrichtlinien-Editor zurück, den wir im oberen Teil erwähnt haben, und gehen zu der folgenden Route:

- Gerätekonfiguration

- Windows-Konfiguration

- Sicherheitskonfiguration

- Kontorichtlinien

- Kontosperrungsrichtlinie

Dort haben wir die Möglichkeit folgende Parameter zu konfigurieren:

Dort können wir einen Wert zwischen 1 und 99.999 Minuten definieren.

Es ist wichtig zu beachten, dass bei einem Wert von Null das Konto nicht gesperrt wird. Diese Option wird daher nicht empfohlen. Dort können wir einen Wert zwischen 0 und 999 definieren. Diese Richtlinie ist die wichtigste in diesem Abschnitt, da nur ein Administrator berechtigt ist, sie zu deaktivieren, wenn sie durch fehlgeschlagene Sitzungsversuche blockiert wurde.

Wir verstehen, wie Windows Server 2016 einfache Sicherheitsalternativen zum Konfigurieren bietet und die Sicherheit in der gesamten IT-Umgebung zweifellos erhöht.