Wenn wir Teams mit Linux-Distributionen unter unserer Verantwortung haben, ist es wichtig, ein klares Wissen über die Hunderte oder Tausende von Tools zu haben, die wir zur Verfügung haben, um alle Parameter des Systems sowohl auf der Ebene der Sicherheit, des Zugriffs, der Kontrolle als auch anderer zu optimieren.

Einer der wichtigsten Punkte, die wir heute verwalten müssen, ist die Sicherheit, die zu einem komplexen Problem wird, wenn wir Server online verwalten müssen, da es schwierig ist, Firewalls , Fail2Ban-Richtlinien, sichere Dienste und Blockanwendungen zu konfigurieren , obwohl dies möglich ist Sicher, wenn jeder Angriff effektiv geblockt wurde und dies zu kritischen Problemen für die Benutzer und zum allgemeinen Verhalten der Organisation führen kann.

Wenn Sie darüber nachdenken, bringt TechnoWikis heute ein wertvolles Hilfsprogramm namens Tripwire für die Implementierung in Ubuntu-Umgebungen mit, in diesem Fall Ubuntu 17.10, und hat somit die Gewissheit, dass wir ein sichereres Tool unter unserer Verwaltung haben.

Tripwire ist ein Sicherheitstool, mit dem wir Änderungen an den Dateien im Betriebssystem überwachen und warnen können.

Tripwire ist ein leistungsstarkes IDS, das das System vor unerwünschten Änderungen schützen soll. Mit diesem Tool ist es möglich, die Systemdateien einschließlich der Dateien der Website zu überwachen, sodass Tripwire das System überprüft und uns benachrichtigt, wenn eine unerwünschte Dateiänderung in einer der zu überwachenden Dateien vorliegt konfiguriert.

Ein Host-basiertes Intrusion Detection-System (HIDS) sammelt Details zum Dateisystem und zur Konfiguration Ihres Computers und speichert diese Informationen, um auf den aktuellen Status des Systems zu verweisen und diesen zu validieren. Wenn Änderungen zwischen dem bekannten und dem aktuellen Status festgestellt werden, kann dies ein Zeichen dafür sein, dass die Sicherheit gefährdet ist, und es ist dringend erforderlich, die erforderlichen Verwaltungsmaßnahmen zu ergreifen.

- Echtzeiterkennung: Tripwire ist für die Erfassung und Begrenzung des Schadens durch Bedrohungen, Anomalien und verdächtige Änderungen verantwortlich.

- Integrität von Sicherheits- und IT-Anwendungen

- Änderungsinformationen in Echtzeit: Tripwire bietet die umfassendste Dateiintegritätslösung für Unternehmen jeder Größe. Tripwire wurde entwickelt, um Änderungen zu erkennen und zu beurteilen und Sicherheitsrisiken mit Integrationen zu priorisieren, die Warnmeldungen für große und kleine Änderungen bereitstellen. Tripwire bietet eine robuste Lösung zur Überwachung der Dateiintegrität (FIM), mit der die detaillierte Integrität des Systems überwacht werden kann: Dateien, Verzeichnisse, Register, Konfigurationsparameter, DLLs, Ports, Dienste, Protokolle usw.

- Härtungs- und Compliance-Verbesserungssystem: Tripwire verfügt über die größte und umfassendste Bibliothek von Richtlinien und Plattformen, die mit mehr als 800 Richtlinien kompatibel sind, und deckt eine Vielzahl von Betriebssystemversionen und -geräten ab.

- Sicherheitsautomatisierung und -korrektur: Tripwires Korrekturfunktion automatisiert Aufgaben und hilft uns bei der schnellen Reparatur fehlerhafter Systeme und falscher Sicherheitskonfigurationen. Arbeitsabläufe können durch Integration in SIEM-, IT-GRC- und Change-Management-Systeme automatisiert werden.

- Ubuntu 17.10 Server: Ubuntu 17.10

- Root-Rechte haben

1. So aktualisieren Sie das Betriebssystem und installieren Tripwire unter Ubuntu 17.10

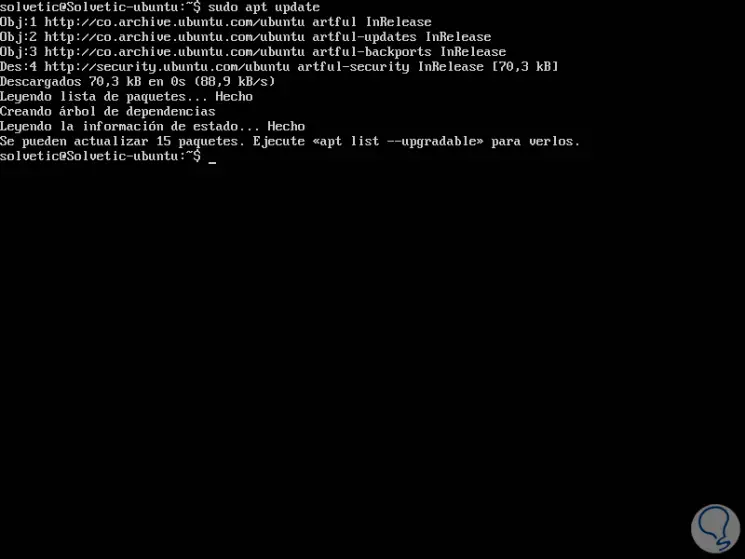

Der erste Schritt ist die Installation von Tripwire unter dem Betriebssystem. Dieses Tool ist im offiziellen Ubuntu-Repository verfügbar. Aktualisieren Sie das Ubuntu 17.10-Repository also einfach mit dem folgenden Befehl:

sudo apt update

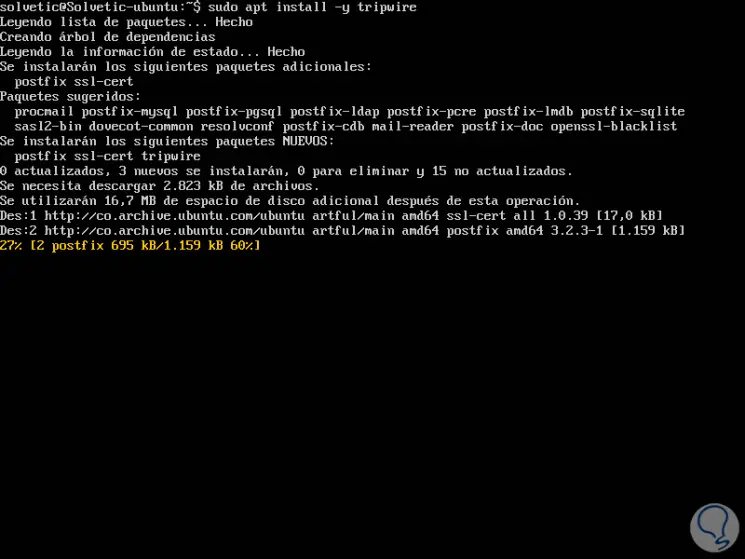

Nach dem Update von Ubuntu 17.10 installieren wir Tripwire mit folgendem Befehl:

sudo apt install -y Tripwire

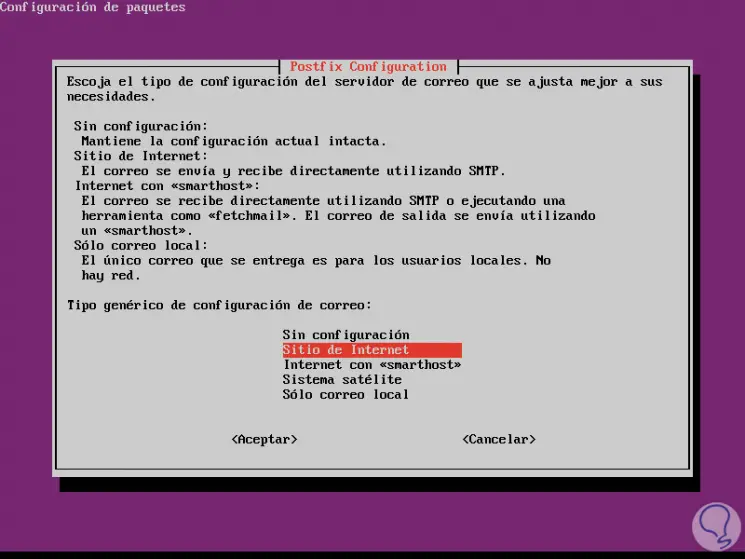

Während des Installationsvorgangs wird die folgende Frage zur Postfix SMTP-Konfiguration angezeigt. Wählen Sie die Option Internet-Site aus, und klicken Sie auf OK, um mit der Installation fortzufahren:

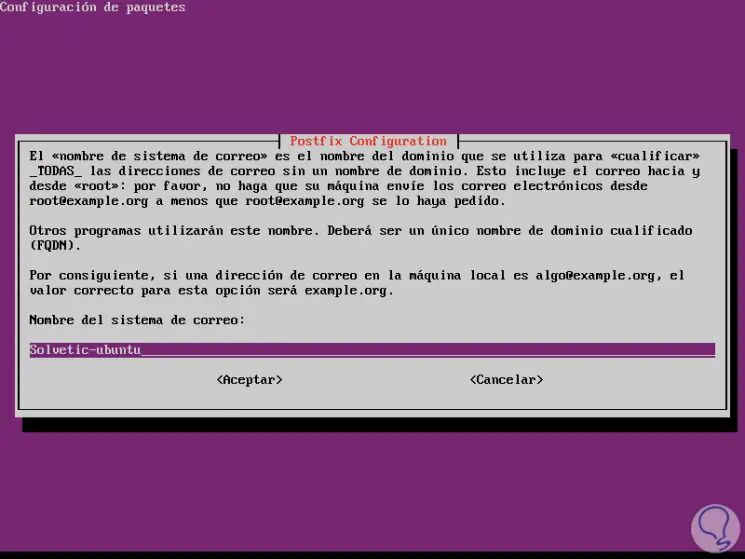

Durch Klicken auf OK im folgenden Fenster für den Namen des Mailsystems übernehmen wir den Standardwert:

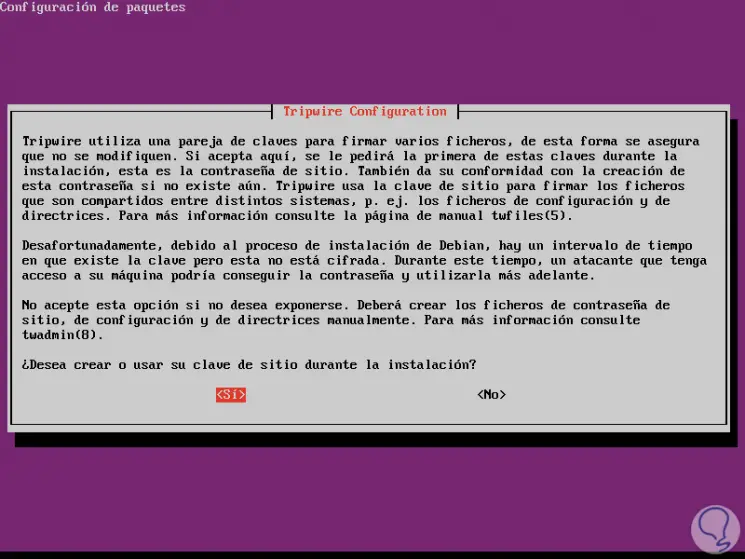

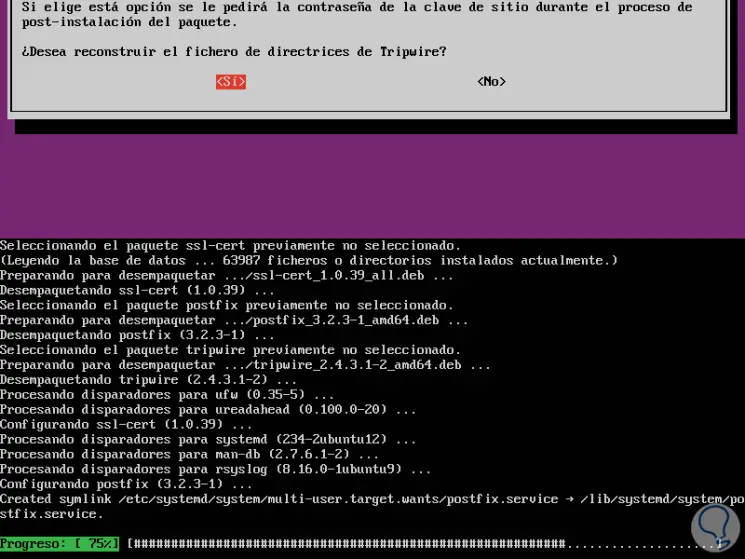

Klicken Sie erneut auf OK und im nächsten Fenster müssen Sie einen neuen Site-Schlüssel für Tripwire erstellen. In diesem Fall wählen Sie Ja und drücken die Eingabetaste, um fortzufahren:

Wir können sehen, dass diese Schlüssel mit Sicherheitsfaktoren verbunden sind, da es ein Zeitfenster gibt, auf das der Angreifer zugreifen kann. Sobald wir drücken Wenn wir folgendes Fenster sehen:

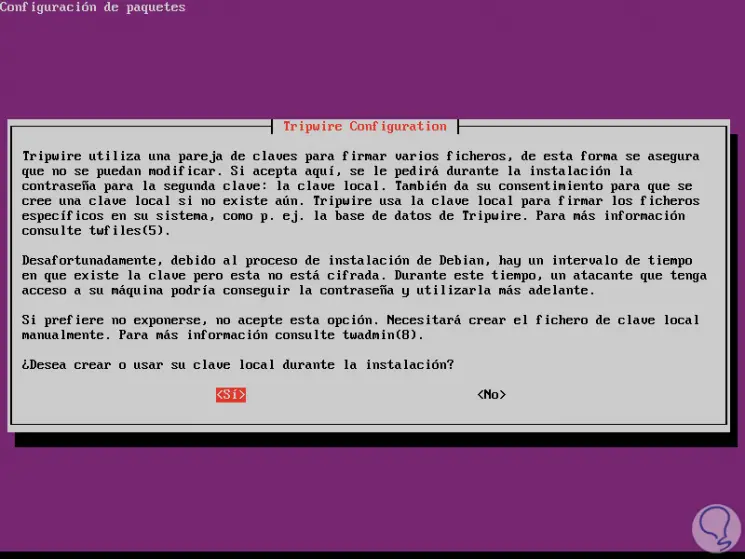

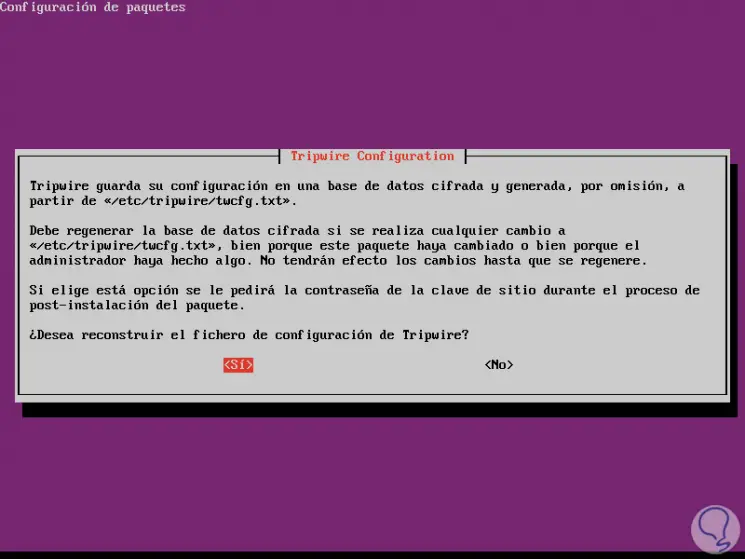

In diesem Fall haben wir die Schlüsseldateien von Tripwire. In diesem Fall wählen wir Ja und drücken die Eingabetaste, um fortzufahren. Jetzt müssen wir bestätigen, ob die Tripwire-Konfigurationsdatei wiederhergestellt werden soll, da Änderungen an den Schlüsseldateien vorgenommen wurden. Wählen Sie Ja und drücken Sie die Eingabetaste, um den Vorgang fortzusetzen.

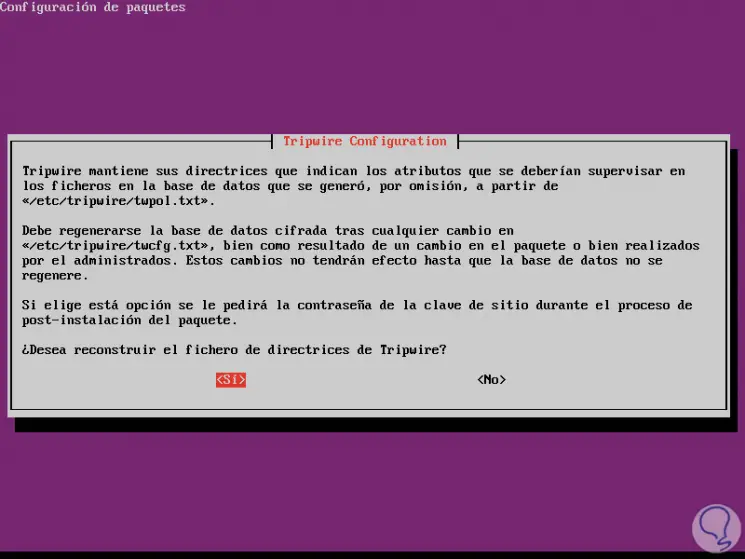

Der gleiche Prozess, den wir ausführen, um die Anweisungen zu rekonstruieren:

Mit einem Klick auf Ja wird der ausgewählte Vorgang ausgeführt:

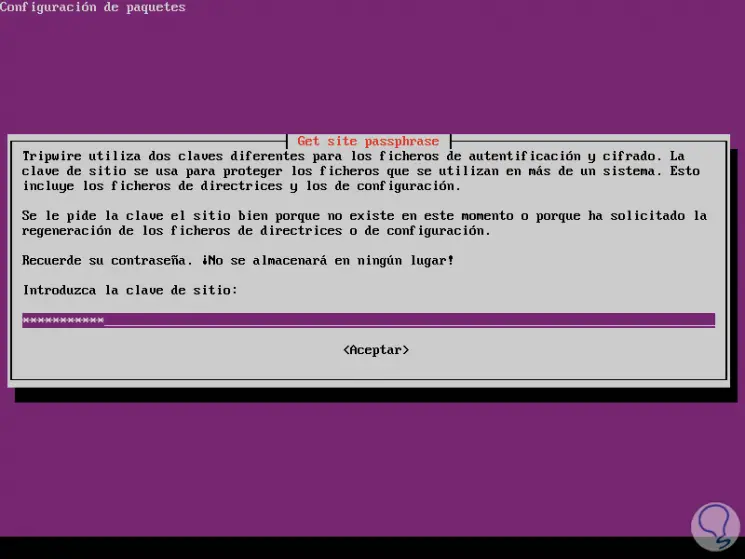

Später müssen wir einen Site-Schlüssel zuweisen, da dieser nicht existiert:

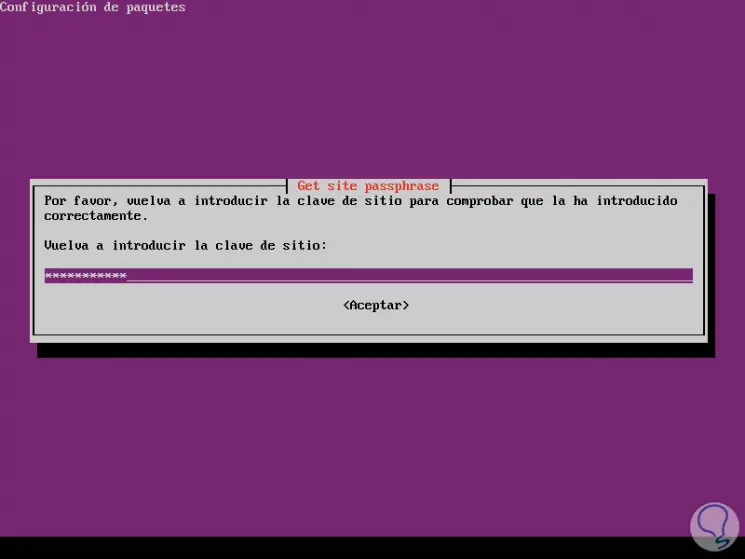

Drücken Sie OK und wir müssen das eingegebene Passwort bestätigen:

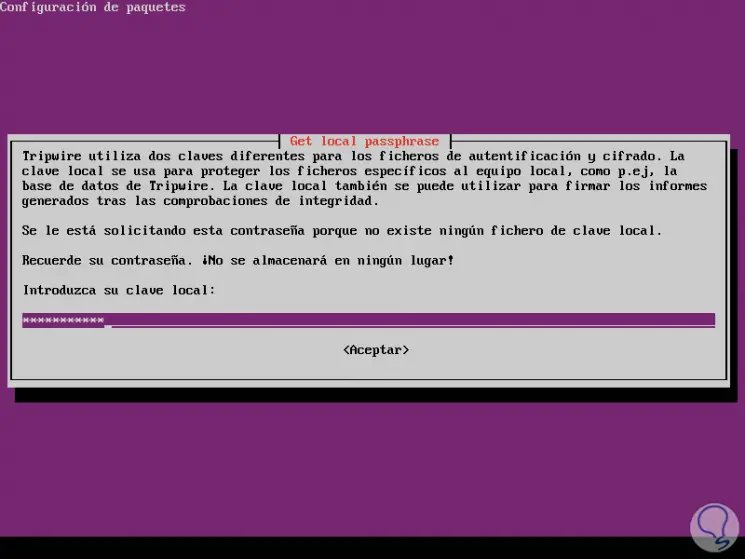

Der nächste Schritt besteht darin, das Passwort des lokalen Schlüssels zuzuweisen und zu bestätigen:

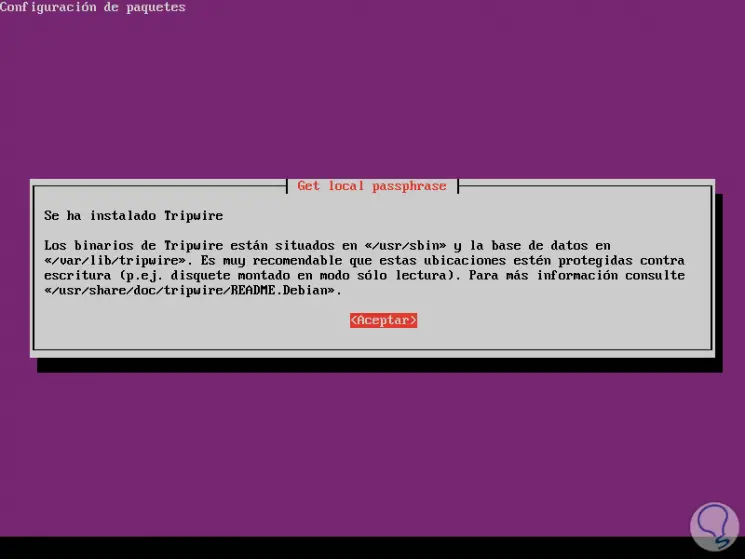

Sobald dieses Passwort vergeben ist und wir Tripwire in Ubuntu 17.10 installiert haben:

2. So konfigurieren Sie Tripwire-Richtlinien unter Ubuntu 17.10

Sobald das Tool auf dem System installiert ist, muss Tripwire für unser Ubuntu 17-System konfiguriert werden. Die gesamte Konfiguration für Tripwire befindet sich im Verzeichnis / etc / tripwire.

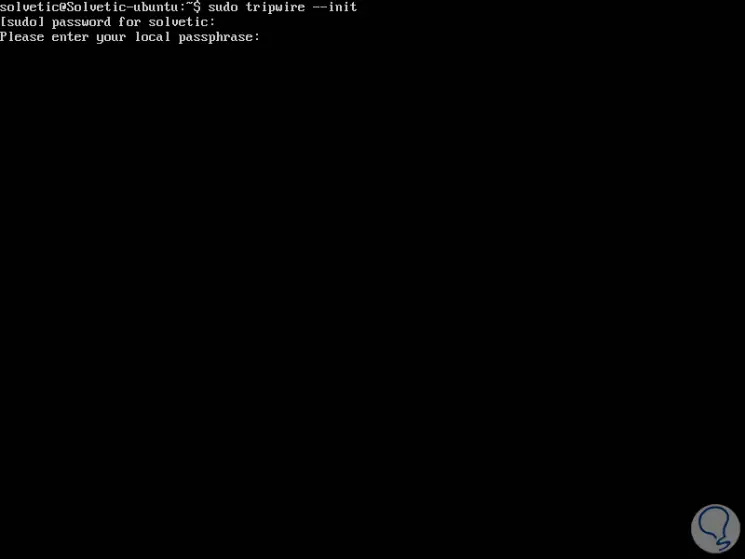

Nach der Installation von Tripwire muss das Datenbanksystem mit dem folgenden Befehl initialisiert werden:

sudo tripwire -init

Dort geben wir das Administratorkennwort und dann den lokalen Schlüssel ein, der während der Installation konfiguriert wurde:

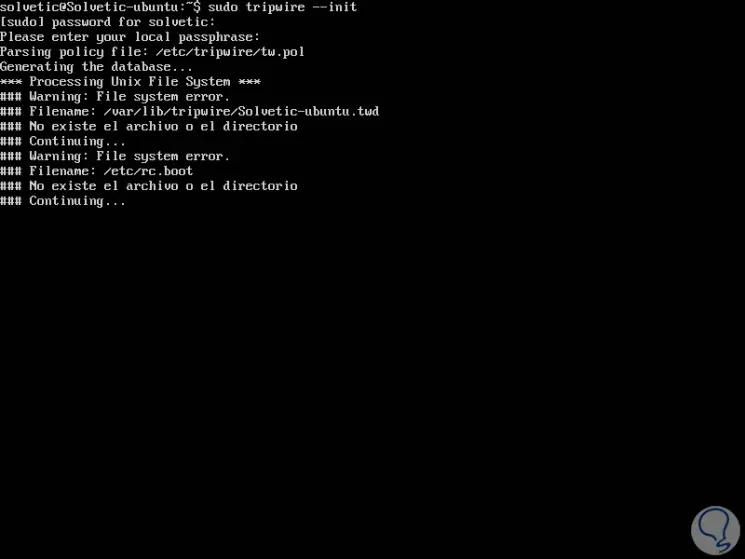

Dadurch wird die Datenbank gestartet, in der Folgendes angezeigt wird:

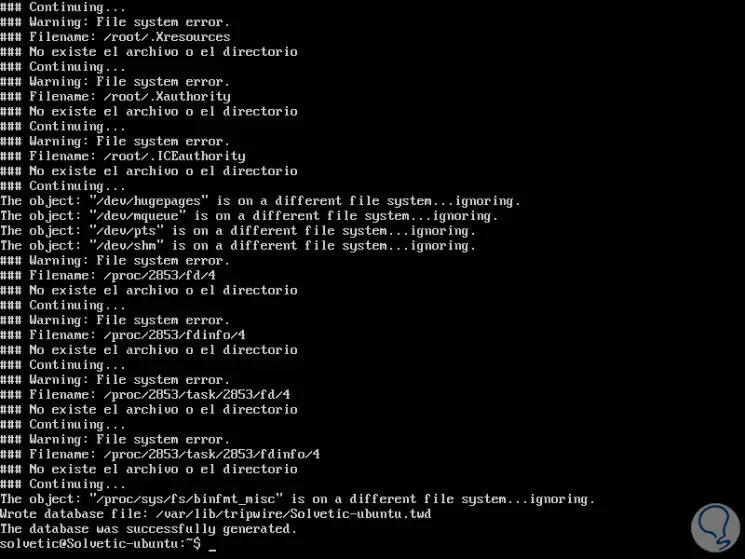

Das Endergebnis wird das folgende sein. Wir können den Fehler sehen. Es gibt keine Datei oder kein Verzeichnis. Um diesen Fehler zu beheben, müssen wir die Tripwire-Konfigurationsdatei bearbeiten und die Konfiguration neu generieren.

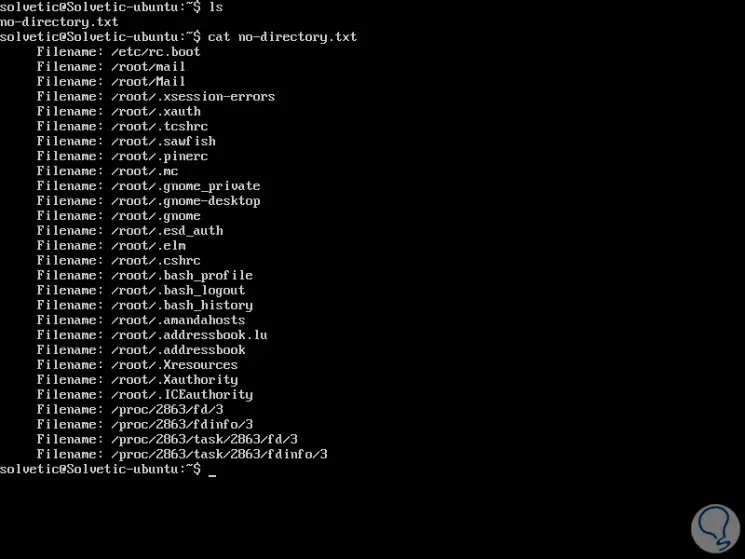

Bevor Sie die Tripwire-Konfiguration bearbeiten, müssen Sie überprüfen, welches Verzeichnis nicht vorhanden ist. Dies ist mit dem folgenden Befehl möglich:

sudo sh -c "tripwire --check | grep Dateiname> no-directory.txt"

Später können wir den Inhalt dieser Datei sehen, indem wir Folgendes ausführen:

cat no-directory.txt

Dort sehen wir die Liste der fehlenden Verzeichnisse.

3. So konfigurieren Sie die Tripwire-Verzeichnisse

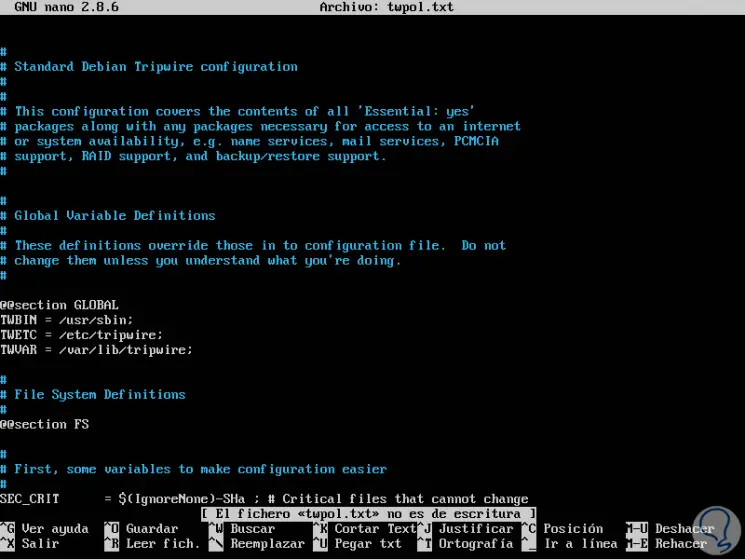

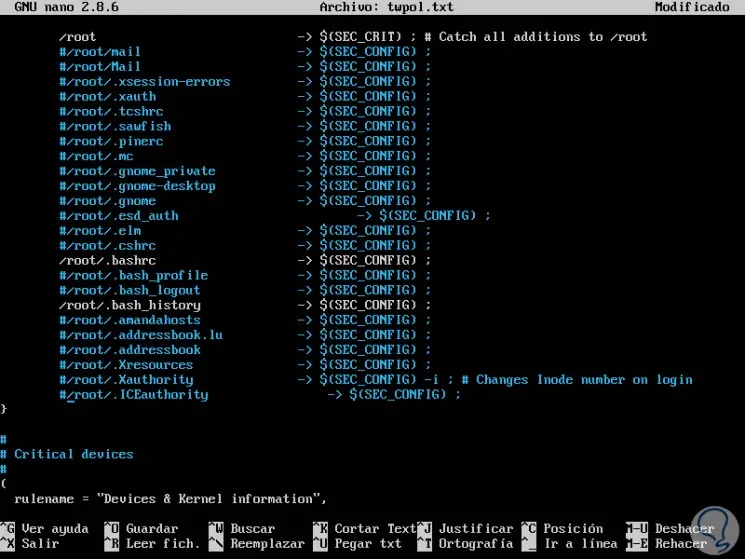

Im nächsten Schritt wechseln Sie in das Tripwire-Konfigurationsverzeichnis und bearbeiten die Konfigurationsdatei twpol.txt, indem Sie Folgendes ausführen:

cd / etc / tripwire / nano twpol.txt

Wir werden folgendes sehen:

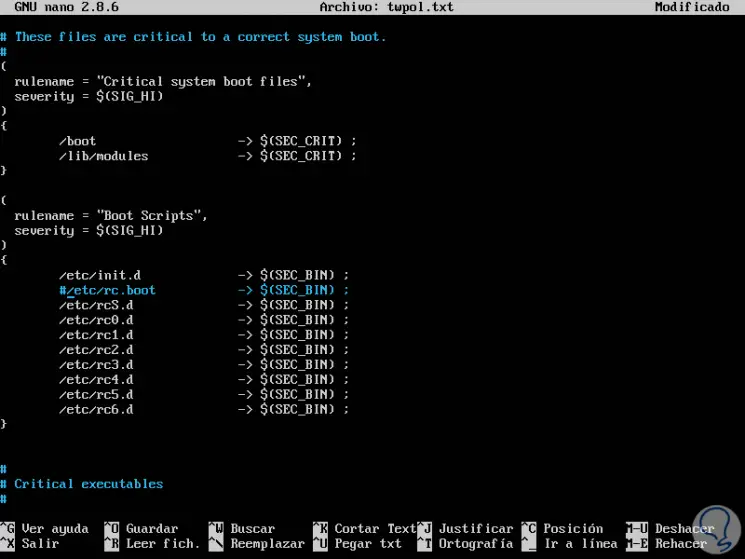

Dort machen wir Folgendes: In der Regel Boot Scripts kommentieren wir die Zeile

/etc/rc.boot -> $ (SEC_BIN);

In der Zeile System Boot Changes werden die folgenden Zeilen kommentiert:

# / var / lock -> $ (SEC_CONFIG); # / var / run -> $ (SEC_CONFIG); # Daemon-PIDs

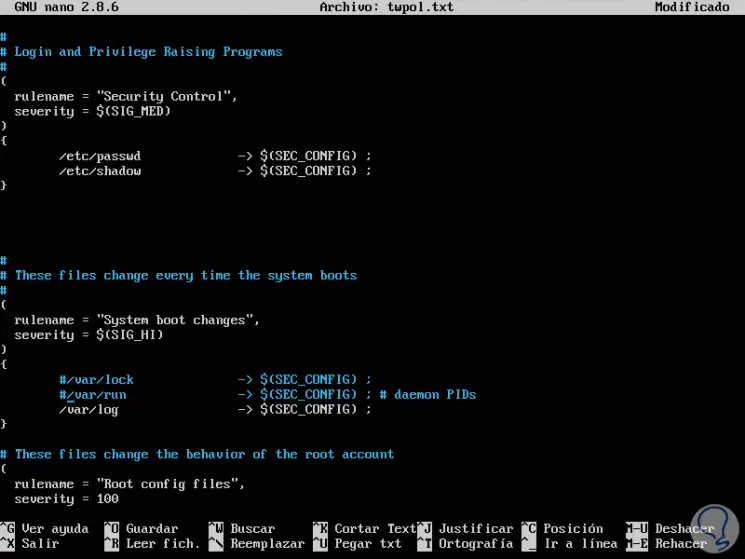

In der Zeile Root Config Files kommentieren wir die folgenden Zeilen:

/ root -> $ (SEC_CRIT); # Alle Ergänzungen zu / root abfangen # / root / mail -> $ (SEC_CONFIG); # / root / Mail -> $ (SEC_CONFIG); # / root / .xsession-errors -> $ (SEC_CONFIG); # / root / .xauth -> $ (SEC_CONFIG); # / root / .tcshrc -> $ (SEC_CONFIG); # / root / .sawfish -> $ (SEC_CONFIG); # / root / .pinerc -> $ (SEC_CONFIG); # / root / .mc -> $ (SEC_CONFIG); # / root / .gnome_private -> $ (SEC_CONFIG); # / root / .gnome-desktop -> $ (SEC_CONFIG); # / root / .gnome -> $ (SEC_CONFIG); # / root / .esd_auth -> $ (SEC_CONFIG); # / root / .elm -> $ (SEC_CONFIG); # / root / .cshrc -> $ (SEC_CONFIG); /root/.bashrc -> $ (SEC_CONFIG); # / root / .bash_profile -> $ (SEC_CONFIG); # / root / .bash_logout -> $ (SEC_CONFIG); /root/.bash_history -> $ (SEC_CONFIG); # / root / .amandahosts -> $ (SEC_CONFIG); # / root / .addressbook.lu -> $ (SEC_CONFIG); # / root / .addressbook -> $ (SEC_CONFIG); # / root / .Xresources -> $ (SEC_CONFIG); # / root / .Xauthority -> $ (SEC_CONFIG) -i; # Ändert die Inode-Nummer bei der Anmeldung # / root / .ICEauthority -> $ (SEC_CONFIG);

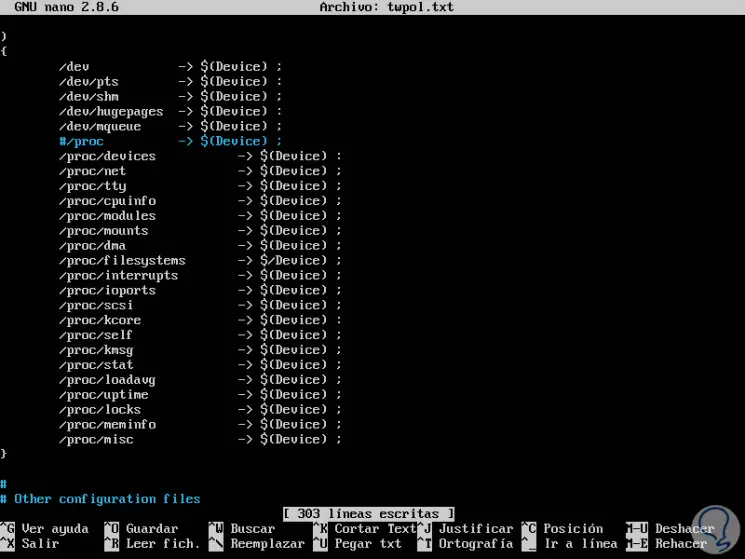

In der Geräte- und Kernel-Informationsregel müssen wir Folgendes hinzufügen:

/ dev -> $ (Gerät); / dev / pts -> $ (Gerät); / dev / shm -> $ (Gerät); / dev / hugepages -> $ (Gerät); / dev / mqueue -> $ (Gerät); # / proc -> $ (Gerät); / proc / devices -> $ (Gerät); / proc / net -> $ (Gerät); / proc / tty -> $ (Gerät); / proc / cpuinfo -> $ (Gerät); / proc / modules -> $ (Gerät); / proc / mounts -> $ (Gerät); / proc / dma -> $ (Gerät); / proc / filesystems -> $ (Gerät); / proc / interrupts -> $ (Gerät); / proc / ioports -> $ (Gerät); / proc / scsi -> $ (Gerät); / proc / kcore -> $ (Gerät); / proc / self -> $ (Gerät); / proc / kmsg -> $ (Gerät); / proc / stat -> $ (Gerät); / proc / loadavg -> $ (Gerät); / proc / uptime -> $ (Gerät); / proc / locks -> $ (Gerät); / proc / meminfo -> $ (Gerät); / proc / misc -> $ (Gerät);

Sobald diese Änderungen aufgezeichnet wurden, speichern wir sie mit den Tasten Strg + O und verlassen sie mit den Tasten Strg + X.

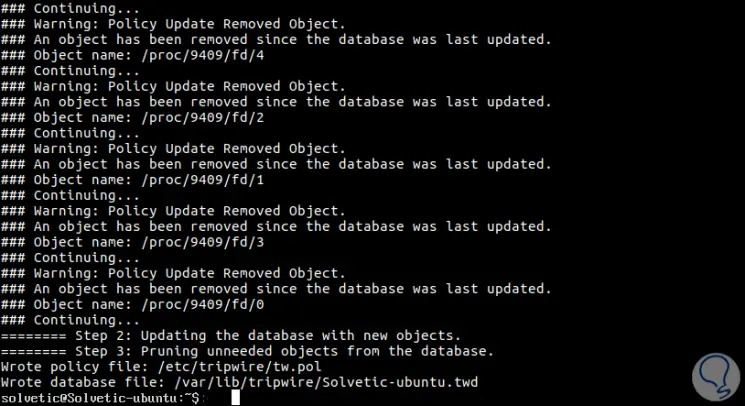

Nach dem Bearbeiten der Konfigurationsdatei werden alle Änderungen implementiert, indem die verschlüsselte Richtliniendatei mit dem Befehl twadmin wie folgt erneut geladen wird. Es gibt drei Überprüfungsschritte.

sudo tripwire -update-policy -secure-mode low /etc/tripwire/twpol.txt

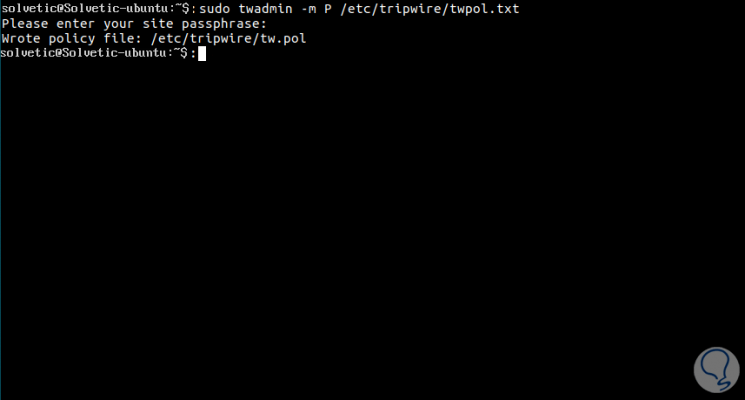

Um die Tripwire-Konfigurationsdatei neu zu generieren, führen wir die folgende Zeile aus:

sudo twadmin -m P /etc/tripwire/twpol.txt

4. Verwendung von Tripwire

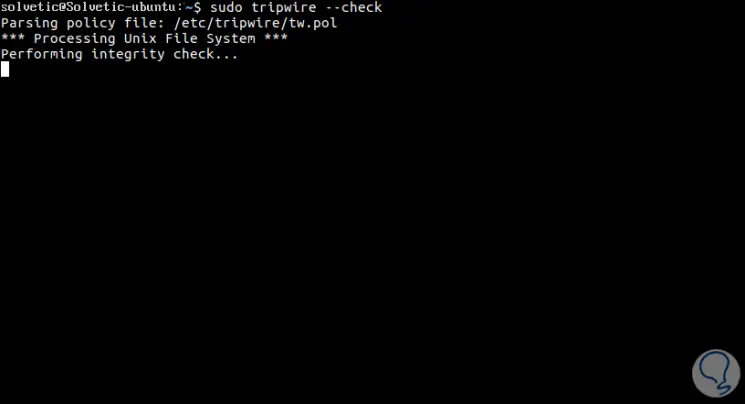

Um eine Analyse mit diesem Tool zu starten, führen wir zunächst Folgendes aus:

sudo tripwire -check

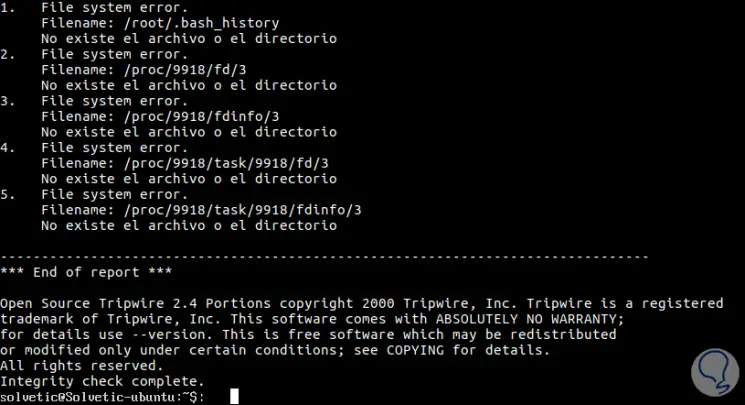

Dort startet der Analyseprozess, der folgendes Ergebnis liefert:

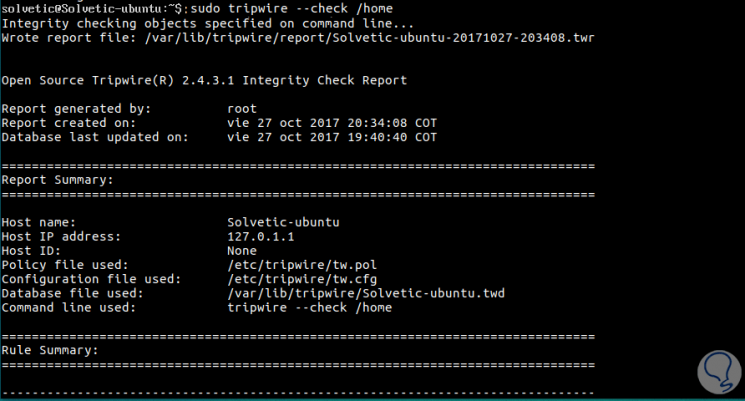

Mit Tripwire ist es möglich, nur ein Verzeichnis zu scannen. Um beispielsweise das Verzeichnis / home zu scannen, führen wir Folgendes aus:

sudo tripwire -check / home

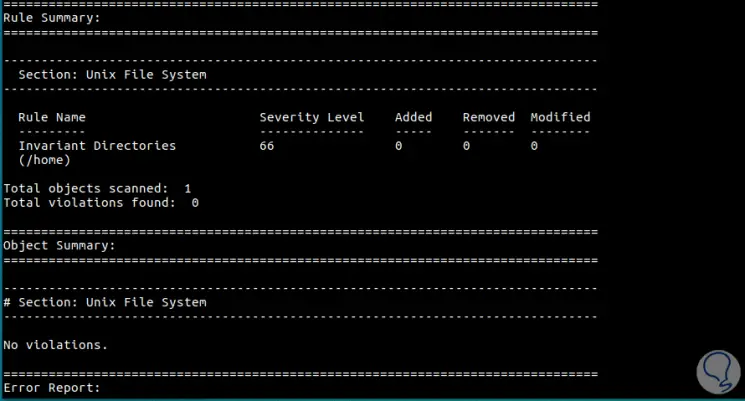

Im unteren Teil sehen wir spezifische Details des Verzeichnisses:

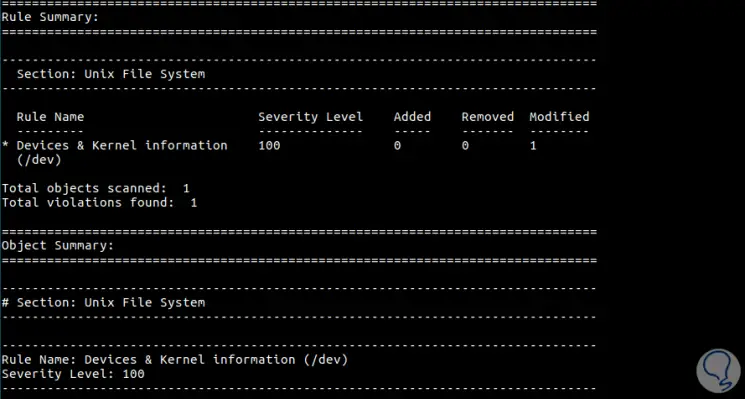

Wir haben eine neue Datei im Verzeichnis / dev hinzugefügt und sobald wir die Tripwire-Prüfung durchgeführt haben, können wir feststellen, dass die Verletzung festgestellt wurde:

Dort haben wir den Schweregrad und die Menge der geänderten Dateien.

5. So konfigurieren Sie Benachrichtigungen per Tripwire-Kurier

Für E-Mail-Benachrichtigungen bietet Tripwire in der Konfiguration eine E-Mail-Funktion an. Tripwire verwendet Postfix zum Versenden von Benachrichtigungen per E-Mail. Diese werden bei der Installation des Tools automatisch installiert.

Bevor Sie E-Mail-Benachrichtigungen konfigurieren, können Sie die Tripwire-Benachrichtigung mit dem folgenden Befehl testen:

tripwire --test --email [email protected]

Um die Mail endgültig zu konfigurieren, greifen wir erneut auf die Datei twpol.txt zu und fügen im Abschnitt WordPress-Daten Folgendes hinzu:

# Regeln für die Web-App ( rulename = "Wordpress-Regel", Schweregrad = $ (SIG_HI), emailto = [email protected] )

Sobald dieser Prozess gespeichert ist, müssen wir die Datei neu generieren, indem wir die folgenden Zeilen ausführen:

sudo twadmin -m P /etc/tripwire/twpol.txt sudo tripwire -init

Schließlich haben wir die Möglichkeit, mit cron periodische Aufgaben mit Tripwire auszuführen.

Dazu führen wir die folgende Zeile aus, mit der ein neuer Cron erstellt wird:

sudo crontab -e -u root

Sobald wir auf die Datei zugreifen, werden wir die folgende Zeile am Ende hinzufügen:

0 0 * * * tripwire --check --email-report

Auf diese Weise definieren wir Zeiten und hängen einen Bericht an die E-Mail an. Wir können die Änderungen mit den Tasten Strg + O speichern und den Editor mit den Tasten Strg + X verlassen.

Starten Sie cron neu, indem Sie Folgendes ausführen:

systemctl cron neu starten

Auf diese Weise ist Tripwire ein Verbündeter, um Änderungen in den Systemdateien in Linux-Distributionen zu erkennen.