In unserer Umgebung als Systemadministrator müssen wir uns der Konzepte und Funktionen des Netzwerks sehr bewusst sein. Deshalb müssen wir die Art und Weise, wie die Informationen, mit denen wir jeden Tag umgehen, genauestens festlegen, um unsere Aufgaben erfolgreich zu erfüllen. da ist die Wichtigkeit einer korrekten Konfiguration in unseren Routern und Switches . Das folgende Tutorial könnte von Interesse sein: Unterschiede zwischen Hub, Switch und Router .

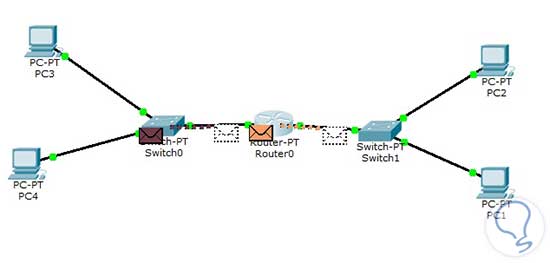

Beim Aufbau der Infrastruktur unseres Netzwerks müssen wir einige Prinzipien berücksichtigen, die wir in der folgenden Tabelle sehen werden.

Abhängig von der Art des Netzwerks, das wir in unserer Organisation haben oder einrichten werden, müssen wir die Art des zu installierenden Switches auswählen. Als Administratoren können wir Folgendes auswählen:

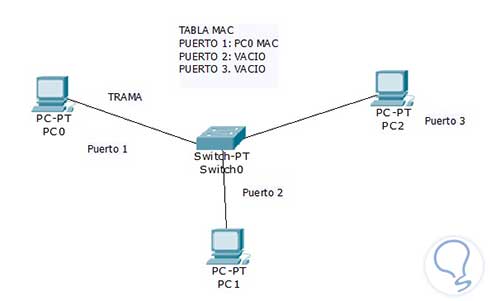

Die Switches verwenden zwei (2) Kriterien für ihren Betrieb:

- Einreisehafen

- Zieladresse

Die Switches verfügen über eine Routing-Tabelle, mit der sie entscheiden, wie die eingehenden Frames unter Verwendung der besten Route und des richtigen Empfängers weitergeleitet werden.

Wir müssen die Switches ordnungsgemäß konfigurieren, um eine ordnungsgemäße Verwaltung zu gewährleisten. Wir können die grundlegenden Switch-Befehle in anderen TechnoWikis- Tutorials beobachten. Zusammenfassend setzt sich der Start eines Switches jedoch wie folgt zusammen:

- Der Switch lädt den POST, der im ROM gespeichert ist, dieser POST überprüft das Subsystem der CPU.

- Der Switch lädt die Bootloader-Software.

- Der Bootloader initialisiert die Low-Level-CPU und die CPU-Register.

- Der Bootloader startet das Flash-Dateisystem.

- Der Bootloader sucht und lädt ein Image der Software des Standard-IOS-Betriebssystems in den Speicher.

Wir müssen die Sicherheit der Switches in unserer Organisation berücksichtigen . Hierzu gibt es ein Protokoll namens SSH (Secure Shell) , das eine sichere Verwaltungsverbindung auf einem Remote-Gerät bereitstellt. Es gibt Vorgehensweisen, die uns dabei helfen können, unsere Netzwerke sicherer zu machen.

- Richten Sie Sicherheitsrichtlinien ein

- Deaktivieren Sie Ports, die wir nicht verwenden

- Kontrollieren Sie den physischen und Remote-Zugriff auf Geräte

- Verwenden Sie sichere Passwörter

- Führen Sie regelmäßig Backups durch

- Verschlüsseln und schützen Sie die Daten

- Implementieren Sie Sicherheitshardware und -software wie Firewall und Antivirus

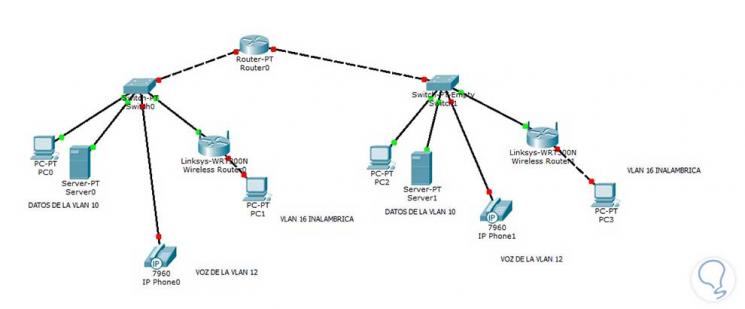

VLANs

VLANs ermöglichen es uns, eine bessere Leistung unserer Netzwerke zu erzielen, da sie uns die Möglichkeit bieten, große Netzwerke in kleinere zu unterteilen. Wir können ein virtuelles lokales Netzwerk (VLAN) erstellen, um die Größe der Domänen zu verringern und somit eine zentralere Verwaltung zu erreichen.

Ein VLAN erstellt eine Broadcast-Domäne, die verschiedene physische LAN-Segmente umfassen kann. VLANs ermöglichen Sicherheits- und Zugriffsrichtlinien, wie wir sie im Unternehmen organisiert haben.

- Sicherheit

- Leistung

- Kostensenkung

- Bessere Effizienz des IT-Verantwortlichen

- Bessere Verwaltung

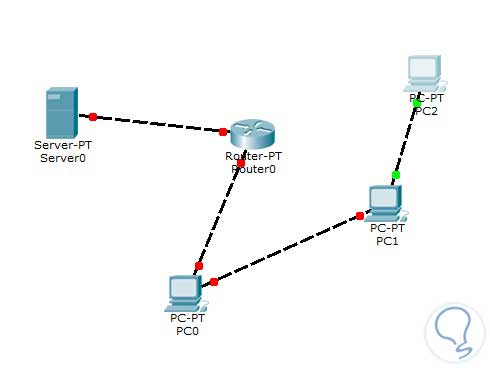

Routing-Konzepte

Wir haben gesehen, dass die Switches in der Datenverbindungsschicht funktionieren und zum Senden von Frames zwischen Geräten desselben Netzwerks verwendet werden. Wenn sich die Quell- und Ziel-IPs jedoch in verschiedenen Netzwerken befinden, muss ein Router verwendet werden, um die beste Verbindung zu ermitteln Versandroute.

Der Router verwendet sein Routing oder seine Routing-Tabelle, um zu bestimmen, welche Route am besten zum Senden eingehender Pakete geeignet ist.

- RAM-Speicher

- ROM-Speicher

- NVRAM-Speicher

- Flash

Ein Router kann mehrere Netzwerke verbinden, was darauf hinweist, dass er mehrere Schnittstellen hat und jede zu einer anderen IP gehört. Die Hauptfunktionen des Routers sind:

- Legen Sie die beste Route zum Senden eines Pakets fest

- Leiten Sie Pakete an Ihr Ziel weiter

Wie wir gesehen haben, besteht eine der Hauptfunktionen des Routers darin, die beste Route zum Senden eines Pakets oder eines Frames und die beste Route auszuwählen, die der Router in seiner Tabelle für die Netzwerkadresse validiert, die mit der Ziel-IP des Pakets übereinstimmt.

Die Routing-Tabelle stützt ihre Ergebnisse auf drei (3) Routenbestimmungen:

- Direkt verbundenes Netzwerk

- Remote-Netzwerk

- Kein angegebenes Netzwerk

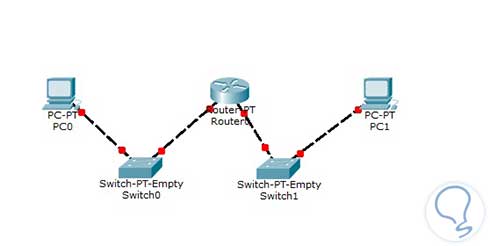

Statisches Routing

Wir haben gesehen, wie wichtig Routing in modernen Netzwerken ist, da es für die Übertragung von Informationen von einem Netzwerk zu einem anderen verantwortlich ist. Statische Routen werden häufig verwendet, und die gleichen Konfigurations- und dynamischen Routing-Prozesse sind nicht erforderlich.

Der Router kann mit zwei (2) Methoden nach Remotenetzwerken suchen:

- Manuell : Es ist erforderlich, manuell über statische Routen in die Routentabelle einzutragen.

- Dynamisch : Remote-Routen werden automatisch mithilfe eines dynamischen Routing-Protokolls durchsucht.

- Statische Routen verbrauchen weniger Bandbreite als dynamische Protokolle

- Sie sind sicherer, da sie nicht über das Netzwerk beworben werden

- Die Route ist bekannt (manuell)

- Die Konfiguration ist verzögert

- Wir können uns Fehlern aussetzen, indem wir manuell vorgehen

- Es kann nicht an ständig wachsende Netzwerke angepasst werden

- Es erfordert die vollständige Kenntnis des gesamten Netzwerks, damit es implementiert werden kann

Statische Routen können in kleinen Netzwerken mit einer einzelnen Route zum externen Netzwerk nützlich sein. Es gibt vier (4) Arten von statischen Routen:

- Standardmäßige statische Routen

- Standardmäßige statische Routen

- Zusammenfassung statischer Routen

- Statische schwimmende Routen

Dynamisches Routing

Der Zweck des dynamischen Routings stellt die Interkonnektivität zwischen Netzwerken von großer Größe und Komplexität bereit. Innerhalb seiner Merkmale können wir Folgendes hervorheben:

- Suchen Sie entfernte Netzwerke.

- Wählen Sie den besten Weg zum Zielnetzwerk.

- Suche nach einem besseren Weg für den Fall, dass die ursprüngliche Route nicht verfügbar ist.

- Halten Sie die Routing-Informationen auf dem neuesten Stand.

Das dynamische Routing-Protokoll besteht hauptsächlich aus folgenden Elementen:

- Algorithmus

- Datenstruktur

- Routing-Protokollnachricht

- Es ist mit allen Topologien kompatibel, in denen mehr als ein Router implementiert werden muss

- Es ist unabhängig von der Größe des Netzwerks

- Kann die Topologie automatisch an den Routenverkehr anpassen

- Die Implementierung kann komplex sein

- Es ist weniger sicher

- Das Routing hängt von der aktuellen Topologie ab

- Sie benötigen RAM, CPU und Bandbreite für zusätzliche Links

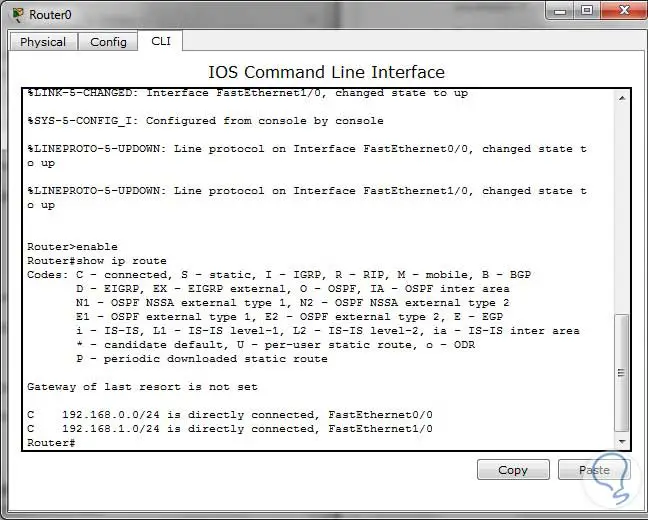

Routing-Tabelle

Wie bereits erwähnt, stützen sich die Router auf ihre Funktion, indem sie in der Routing-Tabelle die am besten geeignete Route für das Paket suchen. So können wir sicher sein, dass es am Ziel ankommt, das ankommen soll.

Wie wir sehen, besteht die Routing-Tabelle aus mehreren Elementen:

- Herkunft der Route

- Zielnetzwerk

- Ausgangsschnittstelle

Es gibt auch verschiedene Codes, um den internen Routing-Prozess zu identifizieren. Einige davon sind (die Buchstaben befinden sich am Anfang der Routing-Tabelle):

- S : Das bedeutet, dass ein Administrator die Route manuell erstellt hat (statische Route)

- D : Dies bedeutet, dass die Route mithilfe des EIGRP-Protokolls dynamisch gefunden wurde

- O : Dies bedeutet, dass die Route mithilfe des OSPF-Protokolls dynamisch gefunden wurde

- A : Dies bedeutet, dass die Route mithilfe des RIP-Protokolls dynamisch gefunden wurde

Um die verwendeten Protokolle anzuzeigen, können Sie den Befehl show ip protocols (IPv4) oder den Befehl show ipv6 protocols (IPv6) verwenden. Ein weiterer Punkt, den wir in unserem Routing analysieren können, sind die ACL- oder Zugriffssteuerungslisten. Die ACLs sind Listen von Anweisungen (Zulassen oder Verweigern), die für die Protokolle der oberen Schicht oder für dieselben Adressen gelten. Sie sind ein großartiges Tool, mit dem wir den Datenverkehr zum und vom Netzwerk steuern und verwalten können. Das Hauptmerkmal einer ACL ist die Bereitstellung von Sicherheit für das Netzwerk.

- Erhalten Sie die Kontrolle über den Verkehrsfluss im Netzwerk

- Begrenzen Sie den Netzwerkverkehr, um Ihre Kapazität und Leistung zu steigern

- Generieren Sie Sicherheit für den Zugriff auf das Netzwerk

- Filtern Sie den Datenverkehr im Netzwerk

- Erlauben oder verweigern Sie den Zugriff auf Geräte für Netzwerkdienste

Es gibt zwei (2) Arten von ACLs:

- Erweiterte ACL

- Standard-ACL

Um den Typ der ACL zu bestimmen, müssen folgende Aspekte berücksichtigt werden:

- Netzwerkbandbreite

- Einfach beim Konfigurieren

- Kontrollbereich für den Netzwerkadministrator

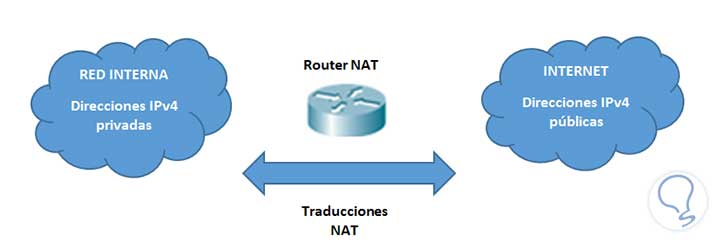

NAT (Network Address Translation)

NAT ermöglicht die Übersetzung privater IP-Adressen in öffentliche Adressen, um einen größeren Adressbereich zur Verfügung zu haben. Wenn NAT vor langer Zeit nicht aktiviert worden wäre, hätten wir die IPv4-Adressen fertiggestellt.

Router mit aktiviertem NAT können mehr als eine öffentliche IPv4-Adresse haben. NAT besteht aus vier (4) Adresstypen:

- Interne lokale Adresse

- Interne globale Adresse

- Externe lokale Adresse

- Externe globale Adresse

Wir werden über die Vor- und Nachteile von NAT sprechen.

- Erhöhen Sie die Flexibilität, um eine Verbindung zu einem öffentlichen Netzwerk herzustellen.

- Halten Sie das Adressierungsschema ein.

- Bietet Sicherheit für das Netzwerk.

- Dies kann die Leistung des Netzwerks beeinträchtigen.

- End-to-End-Adressierung kann verloren gehen.

- Es ist möglich, dass das IPv4-Tracking zwischen beiden Extremen reduziert werden kann.

- Bei einigen Protokollen wie IPsec können Probleme auftreten.

Wie wir festgestellt haben, haben wir viele Probleme mit dem Routing in unseren Netzwerken. Das Wichtigste ist, dass wir eine solide, sichere und rund um die Uhr verfügbare Infrastruktur für das Unternehmen haben, da dies von der guten Funktionsweise des Unternehmens abhängt.

Lassen Sie uns alle verfügbaren Tools nutzen und die hervorragenden Dienstprogramme von Unternehmen wie CISCO, HP und Avaya kennenlernen, um unser Netzwerk stets unter optimalen Bedingungen zu betreiben.

Hier hinterlassen wir ein Tutorial, das von Interesse sein könnte:

Konfigurieren Sie Cisco Switch und Router