Heute zeige ich Ihnen die Techniken, die zum Sammeln von Informationen über ein Ziel im Netzwerk verwendet werden. Sie können überprüfen, ob Informationen für alle verfügbar sind und dass viele Unternehmen und Personen die Arbeit erleichtern, indem sie nicht vorsichtig sind. In diesem Tutorial werden wir uns also mit Footprinting und Fingerprinting befassen. Diese Techniken werden vor dem Ausführen eines Angriffs verwendet.

1. Footprinting

Es ist eine juristische Technik , mit der es darum geht, alle möglichen Informationen, das System, das Netzwerk oder den Zielbenutzer zu erhalten. Hierfür können wir mit allen vorhandenen öffentlichen Informationen helfen, indem wir Dokumente verwenden, die Metadaten, soziale Netzwerke, Medien usw. enthalten. Diese Sammlung von Informationen wird in letzter Zeit als OSINT bezeichnet .

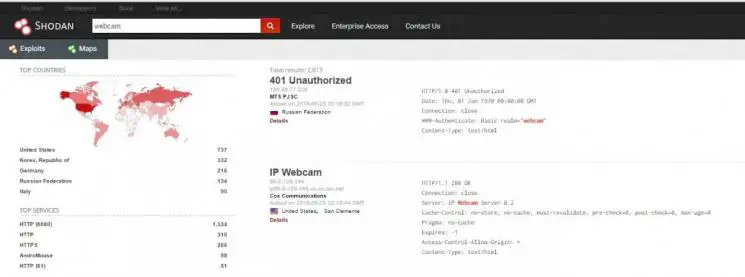

- Verwenden Sie die Suchmaschinen, führen Sie erweiterte Suchvorgänge in Google durch (Google Hacking) oder verwenden Sie Shodan , eine spezifischere Suchmaschine.

- Verwenden Sie Werkzeuge, um Metadaten zu suchen, können Sie Foca beobachten.

- Holen Sie sich die Informationen von einer Domain, eine Seite, die hilft, ist dnsstuff .

- Soziale Netzwerk-APIs, mit denen die Erfassung automatisiert werden kann.

Wir werden ein Beispiel mit den Suchmaschinen setzen:

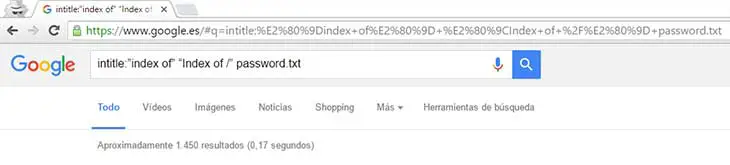

Mit Google können wir suchen, dass die Seite die Dateien password.txt enthält, nach denen wir suchen:

intitle: "index of" "Index of /" password.txt

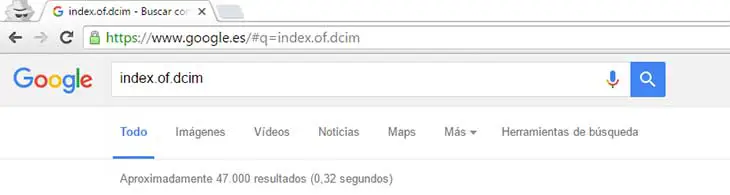

Was Fotos enthält, können wir sehen, wie es persönliche Fotos von Unternehmen usw. gibt, nach denen wir suchen:

index.of.dcim

Es gibt viel mehr Möglichkeiten, das sind nur 2 Beispiele, und wenn wir in shodan das Wort Webcam suchen, können wir verfügbare Kameras finden und das kann jeder beobachten, es gibt natürlich auch gut versicherte.

Was Metadaten angeht, so sind es auch öffentliche Informationen, die in Dokumenten, Fotos usw. enthalten sind. Daher können diese Dinge, die ohne Schutz veröffentlicht werden, Ihnen helfen, zu wissen, wo Sie leben, wo Sie arbeiten, Ihren Namen usw. Sie können dieses Tutorial sehen, in dem ich über das Erhalten von Informationen in Fotos spreche .

- Maltego

- GooScan

- Metagoofil

Hier schließen wir die Suche nach öffentlichen und rechtlichen Informationen ab.

2. Fingerabdruck

Diese Technik wird verwendet, um spezifischere Informationen zu sammeln. Sie ist nicht öffentlich und kann daher als Straftat angesehen werden. Diese Informationen können den Status von Ports, vorhandenen Schwachstellen, Softwareversionen, Betriebssystemen usw. angeben.

Wir können sehen, dass es viele Techniken zum Sammeln nicht öffentlicher Informationen gibt, wir müssen diese Aufgabe behindern, denn wenn sie alle Informationen haben und die Schwachstellen kennen, die wir haben, wird der nächste Schritt der Angriff sein.

Ich hoffe, dass Sie mit diesem Tutorial verstehen, dass sensible Informationen für diejenigen, die sie einsehen möchten, nicht veröffentlicht oder einfach zugänglich sein müssen. Wenn es sich um Informationen eines Unternehmens handelt, kann dies den Wettbewerb begünstigen, wenn es sich um persönliche Informationen handelt, kann dies negative Auswirkungen auf Ihre Person haben. Heutzutage geben Informationen viel Macht, also von nun an (wenn Sie nicht wissen), Ihre Informationen zu schützen und sie nicht weiterzugeben.