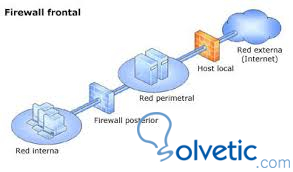

Um Sicherheitsprobleme zu vermeiden, wird häufig über die Konfigurationsoptionen der Firewall eine Zwischenzone erstellt, in der jedes Netzwerk mit einer anderen Netzwerkschnittstelle verbunden ist. Diese Konfiguration wird als Stativ-Firewall (dreibeinige Firewall) bezeichnet.

Wer eine Tür haben muss, durch die der Verkehr aus dem Internet hereinkommt, sollte in eine Zwischenzone der öffentlichen Dienste oder des Frontends gehen. Der Standort der Server, die diese öffentlichen Anwendungen versorgen, muss sich in einem anderen und geschützten Netzwerk oder Backend befinden.

In dieser Art von Firewall müssen wir Folgendes zulassen:

– Zugriff vom lokalen Netzwerk auf das Internet.

– Öffentlicher Zugriff vom Internet auf TCP / 80-Port und TCP / 443 von unserem Webserver.

– Offensichtlich den Rest des Zugriffs auf das lokale Netzwerk blockieren.

Auf diese Weise müssen Sie bedenken, dass Sie ein mittleres Sicherheitsniveau haben, das nicht hoch genug ist, um wesentliche Daten des Unternehmens zu speichern.

Wir gehen davon aus, dass der Server Linux verwendet, eine Distribution, die auf Debian basiert.

Netzwerkschnittstellen konfigurieren

Wir melden uns bei der Firewall an. Zuerst müssen Sie die Netzwerkschnittstellen konfigurieren. Zuvor werden wir nach der IP des Netzwerks suchen.

Zugriff im Administratormodus. Wir verwenden den folgenden Befehl, um die Netzwerkschnittstellen anzuzeigen.

ifconfig -a | grep eth *

Dann sehen wir mit dem Befehl die derzeit verwendeten DNS

mehr /etc/resolv.conf

Dann sehen wir, was die interne IP mit dem folgenden Befehl ist

ifconfig eth0

Zusätzlich sehen wir die IP des Gate of Enalce und des Netzwerks mit dem folgenden Befehl

netstat -r

Angenommen, die IP

Ip 192.168.0.113

Netzwerkmaske 255.255.255.0

Netzwerk IP 192.168.0.0

IP-Gateway 192.168.0.253

Wir werden die zuvor gesammelten Daten laden.

Nano-wB / etc / network / interfaces

auto was

iface was inet loopback

auto eth0

iface eth0 inet static

Adresse 192.168.0.113

Netzmaske 255.255.255.0

Netzwerk 192.168.0.0

ausgestrahlt 192.168.0.255

Gateway 192.168.0.253

auto eth1

iface eth1 inet static

Adresse 192.168.10.1

Netzmaske 255.255.255.0

Netzwerk 192.168.10.0

ausgestrahlt 192.168.10.255

auto eth2

iface eth2 inet static

Adresse 192.168.3.1

Netzmaske 255.255.255.0

Netzwerk 192.168.3.0

ausgestrahlt 192.168.3.255

Wie Sie sehen, verwendet jede Netzwerkschnittstelle einen anderen Bereich eth0 192.168.0.0/24, eth1 192.168.10.0/24, eth2 192.168.3.0/24

Wir starten das Netzwerk neu

/etc/init.d/networking restart

Wir erstellen unser iptables-Skript mit den Regeln, die wir für notwendig halten

nano /etc/network/if-up.d/firewall

Einige wichtige Regeln sind

# eth0 ist die Schnittstelle, die mit dem Router und eth1 mit dem lokalen Netzwerk verbunden ist

# Alles was aus dem Ausland kommt und zu den Häfen 80 und 433 geht

# auf den Webserver (192.168.3.2) der Zwischenzone umgeleitet

iptables -t nat -A PREROUTING -i eth0 -p tcp –dport 80 -j DNAT –to 192.168.3.2:80

iptables -t nat -A PREROUTING -i eth0 -p tcp –dport 443 -j DNAT –to 192.168.3.2:443

## Wir erlauben den Durchgang des lokalen Netzwerks zum Webserver der Zwischenzone

iptables -A FORWARD -s 192.168.3.2 -d 192.168.10.5 -p tcp –sport 80 -j ACCEPT

iptables -A FORWARD -s 192.168.10.5 -d 192.168.3.2 -p tcp –dport 80 -j ACCEPT

# Wir haben den Zugang der Zwischenzone zum lokalen Netzwerk gesperrt

iptables -A FORWARD -s 192.168.3.0/24 -d 192.168.10.0/24 -j DROP