Die Bedrohungen im Internet nehmen von Tag zu Tag zu, daher ist es für jeden Webmaster sehr wichtig , eine sichere Website zu haben . Einige Angriffe sind:

- Angriffsmann in der Mitte MITM-Spoofing

- DHCP-Spoofing

- Shellshock Einfach

- Port Stehlen

- Keylogger

- SQL Injection

etc.

Viele Websites werden angegriffen, um nach Schwachstellen zu suchen, mit denen sie mit Trojanern oder verschlüsselten Viren infiziert werden können, um Quellcode aus dem angegriffenen Web auszuführen. Diese Art von Virus kann aus Javascript-Code stammen, so dass das Antivirus es nicht ohne weiteres erkennen kann, bis ein Skript in PHP oder anderen Sprachen vorliegt.

Am bekanntesten und am häufigsten wird die Skriptverschlüsselung mit den Befehlen eval, base64_decode, base64 oder base64_decode verwendet . Diese Art von Code wird verwendet, um große Mengen an Spam zu generieren, andere Server anzugreifen, Serverdienste zu deaktivieren, die Kontrolle über das Web zu übernehmen oder die Website funktionsunfähig zu machen.

Webmaster oder Webmaster wissen erst, was passiert, wenn das Web durch Spam blockiert oder aufgrund des hohen Ressourcenverbrauchs angehalten wird. Wenn wir den Server selbst verwalten, können wir diese Situation erkennen, indem wir uns die System- und Firewall-Protokolle ansehen, die anzeigen, dass etwas Ungewöhnliches passiert, insbesondere wenn übermäßig viele Ressourcen oder E-Mails verbraucht werden.

Sicherheitslücken oder Programmiermängel sind die häufigsten Ursachen für Sicherheitslücken, da sie durch die Ausnutzung einer der folgenden Sicherheitslücken angegriffen werden:

1. Sicherheitslücken, die ein Web gefährden

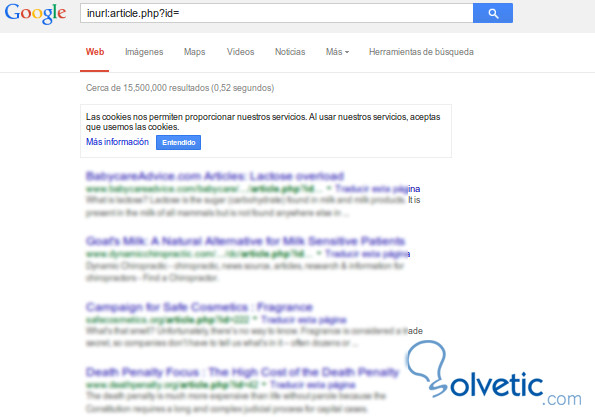

Diese Technik besteht darin, Code über die URL zu senden und dass diese Daten nicht validiert werden, wenn das Web ausgeführt wird. Die SQL- und PHP-Injektionen sind die häufigsten. Um mögliche Websites zu finden, müssen Sie in Google Web nach Websites suchen, die beispielsweise eine Variable in Ihrer URL enthalten

inurl: article.php? id =

Wir werden sehen, wie verschiedene Webseiten angezeigt werden. Durch Ändern der Seite und der ID werden Websites gefunden, die potenziell anfällig sind.

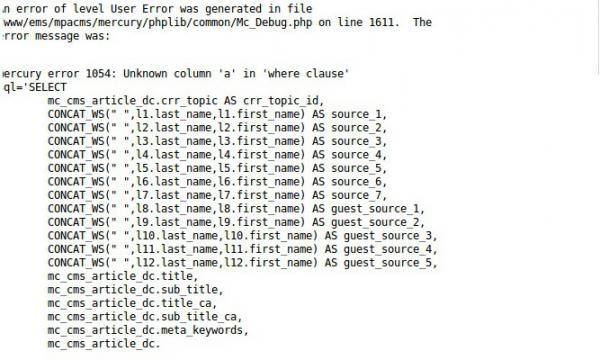

Wir nehmen ein zufälliges Web aus der von Google bereitgestellten Liste und senden eine Variable “a” in die ID. Das Ergebnis ist mehr als eindeutig, das Web ist anfällig.

Um dieses Problem zu vermeiden, sollten Sie sicherstellen, dass die von url eingegebenen Daten gültig sind, und Sie sollten auch keine Fehlermeldungen anzeigen, falls die SQL-Abfrage fehlschlägt und an eine vom Webadministrator gesteuerte Fehlerseite gesendet werden sollte .

Diese Art von Sicherheitsanfälligkeit beruht auf dem Missbrauch der Sitzungen, wenn der Benutzer Logos oder Authentifizierungen verwendet, um auf einen beliebigen Abschnitt des Webs zuzugreifen. Wir müssen darauf achten, die in Abschnitten und Cookies gespeicherten Informationen zu verschlüsseln, um zu verhindern, dass sie von einem Angreifer gelesen und verwendet werden.

Diese Art der Sicherheitsanfälligkeit ist sehr häufig und funktioniert wie die vorherigen, wenn ein Parameter per URL gesendet wird und keine korrekte Validierung der in den Parametern eingegebenen Daten durchgeführt wird.

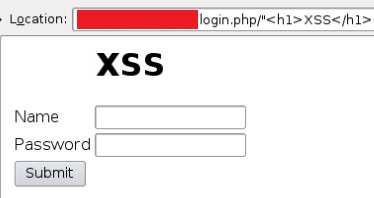

Ein einfaches Beispiel, um zu testen, ob unsere Website für XSS- Angriffe oder Code-Injection anfällig ist, kann sein:

http://www.mydomain.com.com/index.php?variable=<script>alert ('XSS-Test') </ script>

In diesem Fall zeigt der Angriff nur eine Warnmeldung auf dem Computer des Benutzers an, der das Web besucht, da nur JavaScript in den HTML- Code des Webs eingefügt wird . Dies liegt daran, dass die Variable nicht überprüft, ob sie unangemessenen Code eingibt.

Ein Beispiel, in dem die Sicherheitsanfälligkeit angezeigt wird, die Sie in eine vollständige HTML-Anmeldeseite einfügen können, um das Formular zu ersetzen. Und leite es auf einen anderen Server um:

Schlechte Konfigurationen oder fehlerhafte Berechtigungen: Diese Art von Sicherheitsanfälligkeit tritt auf, wenn wir die Dienste des Servers falsch konfigurieren oder wenn wir den Benutzern unzulässige Berechtigungen erteilen .

Alles, was sich auf das funktionale System des Servers bezieht, sollte so eingeschränkt wie möglich sein und nur vom Root-Benutzer verwaltet werden. Im Falle einer Webentwicklung oder mit unterschiedlichen Benutzern müssen wir unterschiedlichen Ressourcen Zugriffsberechtigungen zuweisen, und die Dateien einer Webanwendung müssen einen Benutzer und eine Gruppe haben, die auf die unterschiedlichen Dienste des Webservers zugreifen.

2. Erkennungswerkzeuge

Es handelt sich um ein von Google bereitgestelltes Online-Scan-Tool, das die Dateien einer Website, die dieses Virenschutzprogramm auf dem Server findet, auf schnelle Weise überprüft und mehrere der bekanntesten Virenschutzprogramme wie Panda ActiveScan, Bit Defender, McAfee FreeScan usw. als Motor verwendet.

Dieses Tool dient nur zum Scannen und nicht zum Reinigen oder Desinfizieren der Bahn.

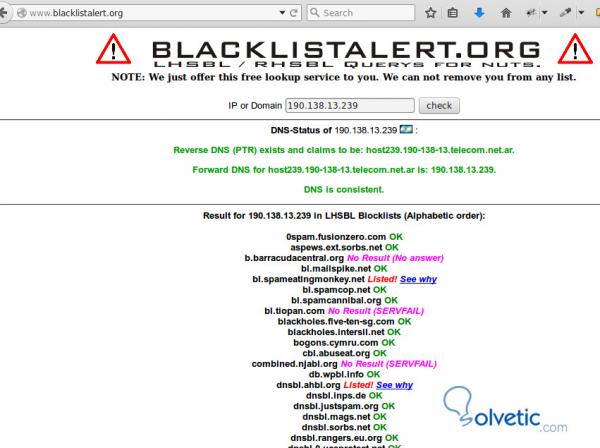

BlackListAlert.org ist ein weit verbreitetes Online-Tool, mit dem Sie kostenlos suchen können, ob unsere IP-Adresse oder unsere Website auf einer schwarzen Liste steht. Wenn bei der Suche nach Domain oder IP die Website in einer der Kategorien angezeigt wird, kann die Blacklist nicht aus der Liste von BlackListAlert entfernt werden. Es wird jedoch ein Link angezeigt. Siehe Warum (siehe Warum), um die Gründe für die Aufnahme in diese Liste anzuzeigen schwarz

Wenn wir auf einer schwarzen Liste erscheinen, könnten wir ernsthafte SEO-Positionierungsprobleme haben. Um zu versuchen, die Blacklist zu verlassen, ohne die Domain oder die IP zu ändern, müssen wir uns an den Administrator des Webs wenden, das uns auf die Blacklist setzt. Wir müssen erklären, wo das Problem lag. Auf diese Weise kann der Administrator der Blacklist die Situation untersuchen, sodass das Web und die IP-Adresse freigeschaltet werden.

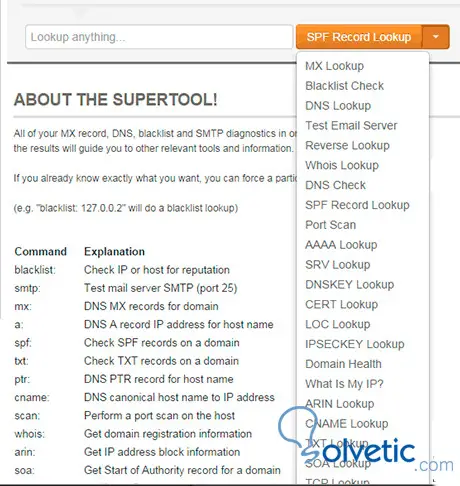

MXToolbox.com bietet eine Reihe von Online-Tools, um die Leistung, den Betrieb und die Reputation einer Domain oder IP zu überprüfen . Wenn wir mit diesem Tool auch überprüfen, ob wir in einer Blacklist aufgeführt sind, müssen wir die Verwendung einer Firewall, Antispams oder das Sperren der Domain vermeiden, um das Versenden von Spam-E-Mails zu unterbinden.

Die Blacklist oder RBL ( Realtime Blackhole Lists ) speichert IP-Adressen von Servern und Internet Service Providern, die übermäßige E-Mails versenden und daher den Verdacht haben, dass sie Spam erzeugen, wenn unser Server oder unsere Website einen Spam-Bombenangriff erhalten hat oder Einige Sicherheitslücken ermöglichen das Versenden von Spam. Wir können auch eine schwarze Liste erstellen.

Um das Problem zu beheben, müssen wir sicherstellen, dass die Sicherheitsanfälligkeit behoben wird und dass keine E-Mails oder Dateien mehr für diesen böswilligen Zweck verwendet werden. Andernfalls kann es erneut zu Problemen kommen. Es ist auch wichtig, Port 25 abzubrechen, der sehr häufig zum Senden verwendet wird SPAM und Angriffe per Mail.

Um die IP aus einer Blacklist von MXToolbox zu löschen, gehen wir wie folgt vor:

- Wir gehen zur Homepage und geben die Option Blacklist ein, geben die zu überprüfende IP ein und klicken dann auf die Schaltfläche Blacklist Check.

- Um die IP oder Domain einer bestimmten Liste zu löschen, klicken wir auf die Schaltfläche Detail.

- Unten sehen Sie einen Klick auf cbl.abuseat.org/lookup.cgi?ip=mi ip

Hier sind die Gründe für die Blockade und dass wir korrigieren müssen, um unsere IP von der Blacklist zu entfernen und den entsprechenden Anspruch zu erheben. Überprüfen Sie, ob das Problem gelöst ist. Wenn wir das Problem nicht beheben, wird die IP für immer auf der Blacklist sein. Mit diesen Tools können wir auch feststellen, ob sich unsere Domain auf einer Blacklist befindet, den Status der DNS-Server, den Status der Mail-Server, den Zustand der Domain analysieren, einschließlich der Analyse von DNS, Mail, Webservice usw.

Zum Abschluss des Tutorials hinterlasse ich ein Tutorial, in dem die allgemeinen Bedrohungen für den Computer erklärt werden, denen wir uns täglich aussetzen: Bedrohungen und allgemeine Schwachstellen .