Wireshark ist ein Paketanalysator, der über ein Netzwerk zirkuliert. Diese Software kann unter Linux, Windows, OS X und Solaris ausgeführt werden.

Wir können die Software von der offiziellen Wireshark-Website herunterladen. Wenn wir sie unter Linux installieren möchten, befindet sie sich bereits in den Repositories.

Da Windows als beliebiges Programm installiert ist, werden wir in diesem Tutorial für Linux die folgenden Befehle über das Terminalfenster schreiben:

sudo apt-get install wireshark

Wenn Sie es auf einem Server installieren und die Software in Textform verwalten möchten, haben Sie die Möglichkeit, es im Textmodus zu installieren. Die Software heißt Tshark. Um es von einem Terminalfenster aus zu installieren, schreiben wir die folgenden Befehle:

sudo apt-get install tshark

Dann müssen wir Wireshark mit Administratorrechten ausführen, da Sie über Berechtigungen für den Zugriff auf das Netzwerk verfügen und die von uns angegebenen Pakete überwachen können müssen. In unserem Fall verwenden wir den folgenden Befehl, um entweder vom Menü oder vom Terminal aus zu starten:

gksudo wireshark

Daraufhin werden Sie aufgefordert, den Benutzer und das Kennwort im Administrator- oder Root-Modus einzugeben.

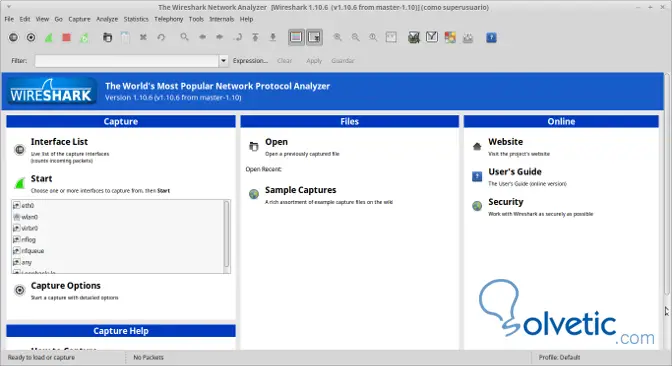

Zu Beginn sehen wir eine Liste der Schnittstellen, die als Netzwerke verfügbar sind. Im Beispiel haben wir ein WLAN-Netzwerk wlan0 und ein Ethernet eth0. Dort können wir auswählen, welches Netzwerk oder welche Schnittstellen wir analysieren möchten.

Unterhalb der Liste der Schnittstellen haben wir Capture-Optionen oder Capture-Optionen. Zu den Optionen gehören Analyse im Promiscuous-Modus und Capture-Modus usw.

In den Erfassungsoptionen können wir konfigurieren, welche Protokolle und Dienste überwacht werden, um festzustellen, welche Prozesse und Plattformen Daten im Netzwerk empfangen und senden.

Erstellen Sie einen Verfolgungsfilter

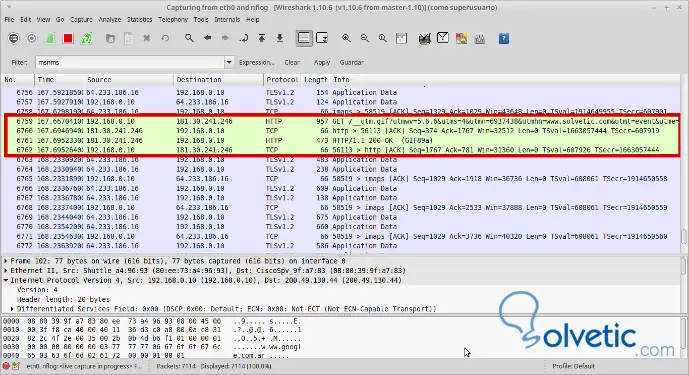

In der Filterleiste können wir die Art der Verfolgung konfigurieren, die wir durchführen möchten. Zum Beispiel wählen wir eth0 in der Liste der Schnittstellen aus und drücken Start. Ein Fenster öffnet sich und wir werden sehen, wie die Software alle Pakete erfasst, für einen Benutzer gibt es viele. Die Software erfasst viele Protokolle, einschließlich der Systemprotokolle, dh interne Nachrichten von Geräten und Betriebssystemen.

Beispiel: Wir drücken auf Filter und wählen dann HTTP aus, um den Datenverkehr nur über das http-Protokoll zu filtern, d. H. Webseitenabfragen über Port 80.

Wir öffnen den Browser und Google die TechnoWikis.com- Website. Wireshark zeigt uns die http- und tcp-Daten an, die zum Herstellen der Verbindung erzeugt werden, da wir sehen, dass die Protokolle tcp und http für die Suche verwendet werden und dann das Web anzeigen.

Hier sehen wir die gestellten Anfragen. Im http-Filter sehen wir verschiedene Protokolloptionen wie Anfragen, Antworten usw. Durch Anwenden des Filters http.request können alle Anforderungen und Antworten abgerufen werden, die mit GET und POST im Browser oder auf allen Computern des Netzwerks eingegangen sind. Dabei werden die Anforderungen analysiert, mit denen wir mögliche schädliche Aktivitäten erkennen können.

Als nächstes analysieren wir die erfassten Daten und klicken auf jedes erfasste Element. Sie sehen Informationen aus dem Datenpaket, das Feld Frame, das die Größe des erfassten Pakets, die Zeit, die es gedauert hat, wann es gesendet wurde und über welche Schnittstellen.

Das Ethernet II-Feld gehört zu den Daten, die in der Datenverbindungsschicht generiert werden, wenn wir das OSI-Modell sehen . Hier haben wir den Ursprung und das Ziel, die IP, die Mac-Adresse und die Art des verwendeten Protokolls.

Das Feld Internet Protocol zeigt uns das IP-Datagramm mit den IP-Adressen, das Feld Transmission Control Protocol oder TPC vervollständigt das TCP / IP-Übertragungsprotokoll. Dann haben wir die HTTP-Header, in denen wir die gerenderten Daten der Webkommunikation erhalten.

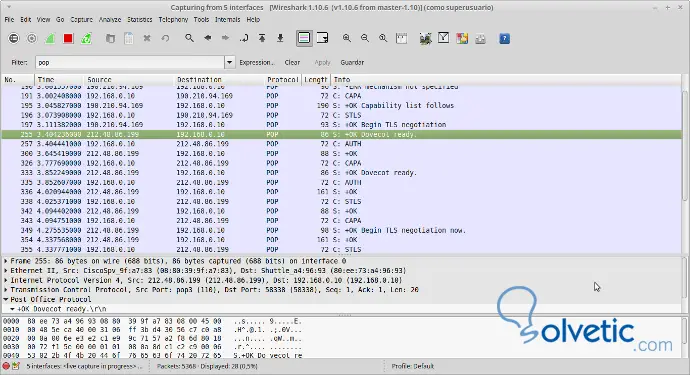

Wir werden ein Beispiel sehen, in dem wir die Erfassung aller Netzwerke und Verbindungen konfigurieren, indem wir die Liste anzeigen, die wir filtern und nach Popup-Verbindungen oder eingehenden E-Mails suchen.

Wir sehen, dass die POP-Verbindungen alle zu einer IP-Adresse führen, also zu einem VPS, bei dem sich die E-Mail-Konten befinden, sodass die Kommunikation dort stattfindet.

Wenn wir einige E-Mails senden und dann nach dem SMTP-Protokoll filtern, werden alle vom Server oder von jedem Computer des Netzwerks gesendeten Nachrichten mit der jeweiligen IP- Adresse angezeigt, von der sie gesendet wurden, und von der aus sie gesendet wurden. Wir können immer das Internet verwenden, http: //www.tcpiputils. com , um die Daten einer bestimmten IP zu bestimmen.

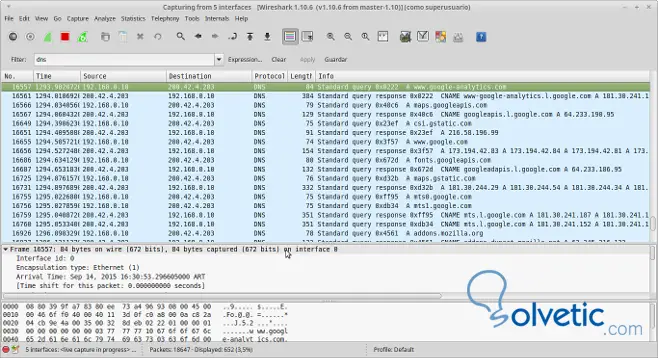

Ein weiterer Filter, den wir anwenden können, ist der DNS-Filter, mit dem ermittelt werden kann, welche konsultierten DNS Datenverkehr generieren.

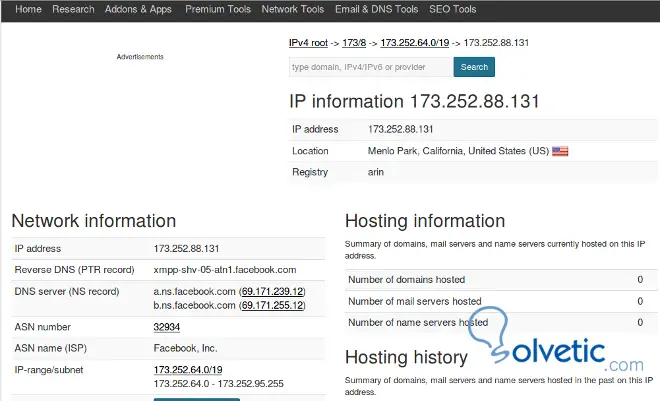

In diesem Fall haben wir mehrere Suchanfragen durchgeführt und können das Google DNS, die Google Maps, Google Fonts, addons.mozilla und ein DNS eines Facebook-Chats sehen, wir werden die IP überprüfen.

Wir haben festgestellt, dass ein Computer in unserem Netzwerk mit dem Facebook-Chat verbunden ist und wissen genau, wann die Verbindung hergestellt wurde.

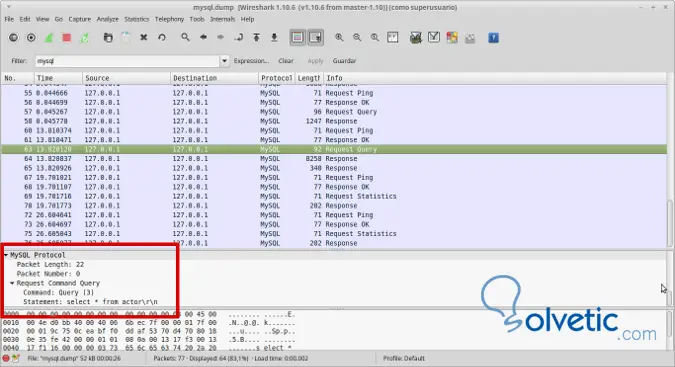

Als nächstes werden wir die Anfragen an einen MySQL-Server verfolgen. Netzwerkadministratoren verfügen normalerweise nicht über einen Datensatz mit Abfragen, die an eine Datenbank gesendet werden. Mit Wireshark können Sie jedoch alle Abfragen nachverfolgen und diesen Datensatz speichern und eine Liste als Abfragedatensatz anzeigen. Um die mysql-Pakete zu filtern, müssen wir den MySQL- oder mysql.query-Filter verwenden, wenn wir nur SELECT oder einen bestimmten Satz sehen wollen.

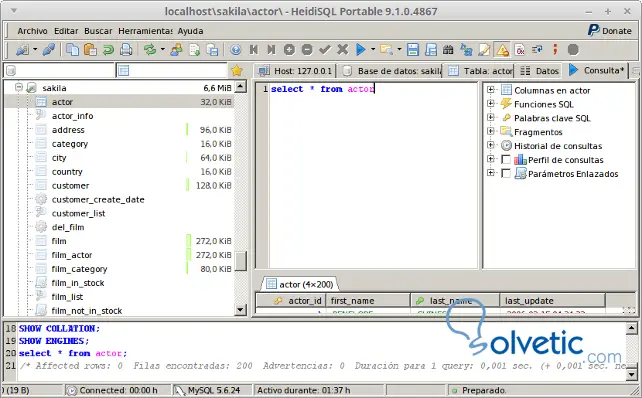

Wir werden versuchen, einige Abfragen an den lokalen Datenbankserver zu richten und die Sakila- Testdatenbank zu verwenden , eine freie und Open-Source-Datenbank, die wir in den MySQL- Tutorial- Kombinationen mit Inner Join verwenden .

Wir führen eine SQL-Abfrage durch und Wireshark ira registriert jede Abfrage, die Ursprungs-IP der Abfrage, die Ziel-IP, die SQL-Abfrage und den angemeldeten Benutzer.

Auch wenn wir eines der Pakete sehen, wird uns mitgeteilt , dass mit einer Software namens Heidisql.exe darauf zugegriffen wurde und es sich um ein unsicheres oder verdächtiges Programm handelt.

Obwohl es möglich ist, entfernte Datenbanken mit dieser Software zu verwalten, wird dies nicht empfohlen, da externe Verbindungen zum Server zugelassen werden sollten.

Es gibt viele Wireshark- Filter, die alle Protokolle eines Netzwerks und auch die Protokolle der beliebtesten Websites enthalten.

Wenn Pakete abgefangen werden, können wir analysieren, was mit dem Netzwerkverkehr passiert. Wir müssen nur auf das Paket klicken, das wir analysieren möchten, um uns die Daten anzuzeigen.

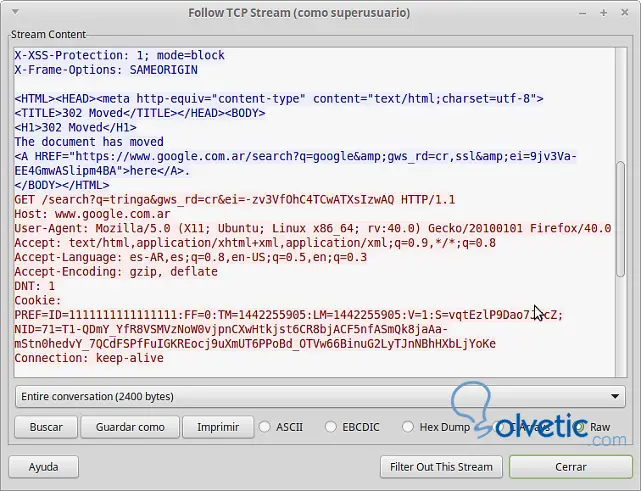

Wenn wir einen HTTP-Filter auf ein POST-Paket anwenden und in diesem Paket auf die rechte Schaltfläche klicken und dann im Dropdown-Menü die Option “TCP-Stream folgen” oder “TCP-Fluss folgen” auswählen, bedeutet dies, dass alle Ereignisse angezeigt werden, die bei der Erstellung einer Webanforderung an den auftreten Server

Als Ergebnis erhalten wir den gesamten Code und die HTML-Transaktionen, die in der Anforderung ausgeführt werden. Wenn der Benutzer einen Zugriffscode für ein beliebiges Web eingegeben hat, können wir auf diese Weise den Schlüssel und den von mir verwendeten Benutzer anzeigen.

Unter Berücksichtigung der Tatsache, dass Wireshark eine große Anzahl von Protokollen und Diensten in einem Netzwerk und alle eingehenden und ausgehenden Pakete überwacht, kann das Risiko eines Fehlers im Analysecode die Netzwerksicherheit gefährden, wenn wir nicht wissen, was mit dem Netzwerk geschieht. Daher ist es wichtig zu wissen, wie die von Wireshark bereitgestellten Informationen richtig interpretiert werden.