DKIM: Was ist DomainKeys und wie konfiguriert man es?

Alle E-Mail-Server versuchen, E-Mails mit einem falschen Absender zu blockieren. Betrüger simulieren Absenderadressen, die dem Empfänger vertrauenswürdig und bekannt sind, um beispielsweise einen Trojaner-Virus zu erkennen oder den Empfänger zu überzeugen, vertrauliche Informationen bereitzustellen ( Phishing ).

Eine der Methoden zur Überprüfung der Authentizität des Absenders ist DKIM, ein Konzept, mit dem E-Mails mit digitaler Signatur überprüft werden. DKIM ist die Abkürzung für DomainKeys Identified Mail.

Das heute verwendete DKIM wurde 2004 als Gemeinschaftsprojekt eines Unternehmenskonsortiums gegründet. DKIM vereint die alten Konzepte von DomainKeys von Yahoo und Identified Internet Mail von Cisco, und das Akronym DKIM wurde genau von hier übernommen: DK = DomainKeys, IM = Identified Internet Mail.

- Wie DKIM funktioniert

- Die technischen Komponenten von DKIM

- Hashing

- Asymmetrische Codierung

- TXT-Eintrag auf dem Nameserver

- Erstellen Sie einen DKIM-Datensatz

- Überprüfen Sie die DKIM-Registrierung

Wie DKIM funktioniert

DKIM basiert auf der Kommunikation zwischen den empfangenden und sendenden Servern der E-Mail – dem Endbenutzer ist nichts bekannt.

Ganz allgemein fügt der sendende Mailserver der Mail eine digitale Signatur hinzu und der empfangende Server überprüft sie. Überprüfen Sie dazu den öffentlichen Schlüssel, der der Signatur auf dem als Absender aufgeführten E-Mail-Server zugewiesen ist.

Wenn der öffentliche Schlüssel nicht mit der Signatur übereinstimmt, kann dies verschiedene Ursachen haben:

- Die E-Mail wurde nicht vom E-Mail-Server gesendet , der im E-Mail-Header angezeigt wird, sondern von einem anderen nicht autorisierten Server.

- Die E-Mail-Adresse wurde auf dem Weg vom “Authentic” -E-Mail-Server geändert an den Empfänger. Ein Hacker hat die E-Mail möglicherweise abgefangen, geändert und erneut gesendet.

Die technischen Komponenten von DKIM

Um DKIM zu verstehen, lohnt es sich, einen Blick auf die verschiedenen? Komponenten? das bilden das Konzept.

Hashing

Ein Algorithmus wandelt den Inhalt der E-Mail in eine Folge von Zeichen um, die als Hash- Wert bezeichnet wird . Dieser Wert wird dem E-Mail-Header hinzugefügt.

Das Hashing folgt dem gleichen Prinzip wie die Nummer der Überprüfung eines Zahlungsbelegs, bei dem ein Wert aus der Referenznummer berechnet und als letzte Zahl hinzugefügt wird.

Wenn der Empfänger den Hashwert der empfangenen E-Mail mit demselben Algorithmus löst , muss er dieselbe Zeichenfolge wie die im Header der E-Mail angezeigte erhalten. Wenn der Hashwert nicht übereinstimmt, weiß der Empfänger, dass die E-Mail geändert wurde.

Asymmetrische Codierung

Damit der Empfänger sicher sein kann, dass der Hash- Wert tatsächlich vom ursprünglichen Absender stammt, ist eine weitere Maßnahme erforderlich: die digitale Signatur.

Die Signaturmethode zur Überprüfung des Absenders ist die asymmetrische Verschlüsselung. Dies basiert auf einem Schlüsselpaar: Was mit Schlüssel A codiert ist, kann nur mit Schlüssel B decodiert werden. Einer der Schlüssel wird geheim gehalten (? Privater Schlüssel?) Und der andere wird veröffentlicht (? Öffentlicher Schlüssel?). ).

Ausführliche Informationen finden Sie in diesem allgemeinen Artikel zu Codierungsverfahren.

Die Reihenfolge wäre wie folgt:

- Der Absender verschlüsselt den berechneten Hashwert mit dem privaten Schlüssel.

- Fügen Sie dann den codierten Hash- Wert zum E-Mail-Header hinzu (? Signatur?).

- Der Empfänger konsultiert den öffentlichen Schlüssel des sendenden Servers auf dem Domain Name Server und verwendet ihn zum Dekodieren der Signatur.

- Jetzt wird der von Ihnen dekodierte Hashwert neu berechnet : Wenn der resultierende Wert mit der Entschlüsselung übereinstimmt, ist alles in Ordnung.

TXT-Eintrag auf dem Nameserver

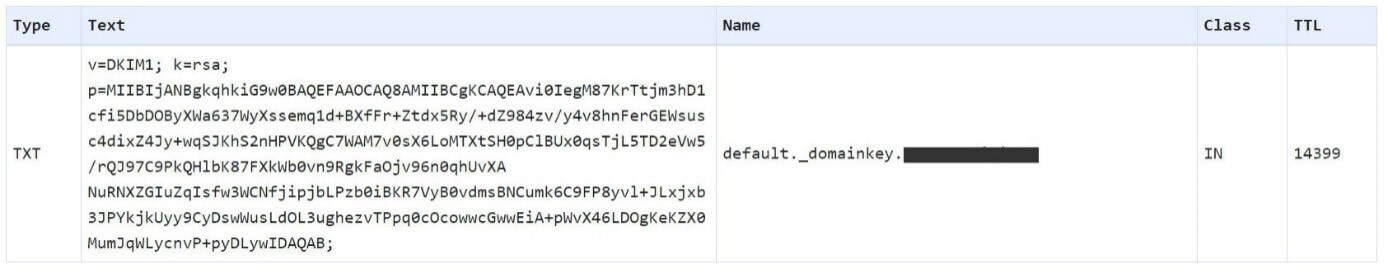

Damit die empfangenden Mailserver den öffentlichen Schlüssel des Absenders abrufen können, muss dieser Schlüssel als TXT-Ressourceneintrag in der DNS-Zone der Domäne veröffentlicht werden.

Der DKIM-Eintrag enthält folgende Elemente:

- Die Version, oft mit v = DKM1 codiert .

- Der Codierungsalgorithmus; ist immer RSA (k = rsa) .

- Der öffentliche Schlüssel ( p = ); Es ist eine lange Folge von Zeichen.

- Der Selektor; Dieser Artikel variiert je nach Anbieter. Beispiel: default._domainkey oder k1._domainkey

In der Regel kann der DKIM-Datensatz nur über den E-Mail-Header abgerufen werden, da hierfür nicht nur der Domainname, sondern auch der Selektor erforderlich ist. Dies ist normalerweise nicht bekannt oder dauert lange, um dies herauszufinden .

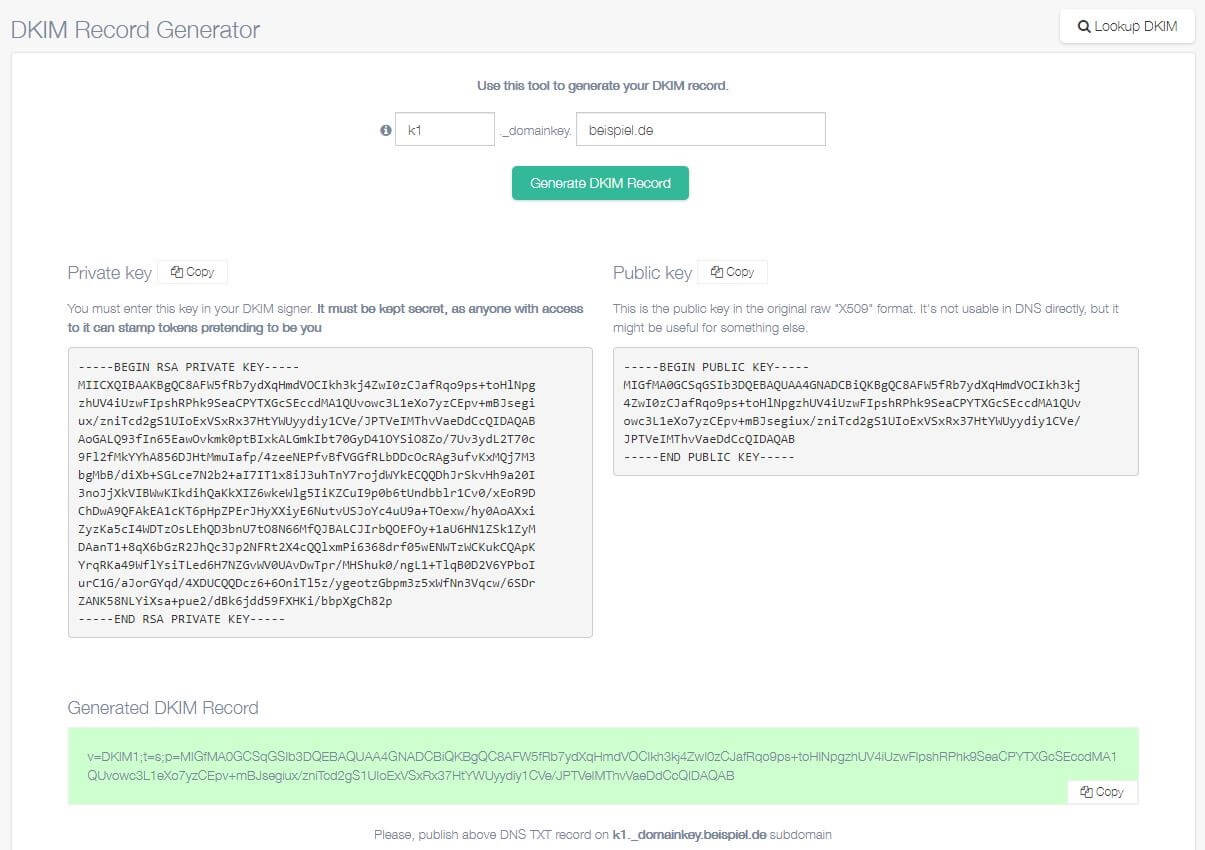

Erstellen Sie einen DKIM-Datensatz

Um einen DKIM-Datensatz zu erstellen, müssen Sie ein RSA-Schlüsselpaar generieren und an der richtigen Stelle auf dem Server speichern. Die meisten E-Mail-Dienstleister erledigen dies für Sie.

In unserer Hilfe erklären wir Ihnen, wie Sie eine DKIM-Registrierung für Ihr IONOS-E-Mail-Konto einrichten.

Sie können ein Protokoll von Hand erstellen, um die Funktionsweise von DKIM besser zu verstehen. Es gibt verschiedene kostenlose Tools im Internet. Zum Beispiel der DKIM Record Generator von EasyDMARC. Geben Sie oben einen beliebigen Selektor (Beispiel: k1 ) und rechts eine beliebige Domain ein. Der Generator gibt einen privaten und einen öffentlichen Schlüssel aus. Der private Schlüssel muss auf dem E-Mail-Server gespeichert sein (diese Aufgabe kann nur von Ihrem E-Mail-Dienstanbieter ausgeführt werden). Der öffentliche Schlüssel wird in der DKIM-Registrierung gespeichert.

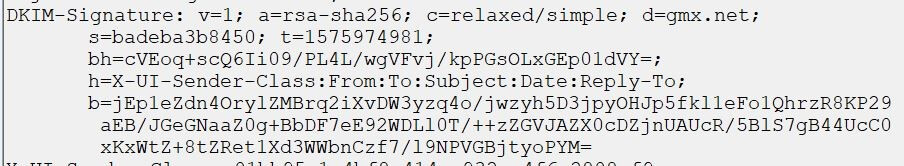

Überprüfen Sie die DKIM-Registrierung

Sie können mit einem DKIM-Prüfer überprüfen, ob der DKIM-Datensatz wirklich öffentlich zugänglich ist, z. zB mit EasyDMARCs DKIM Record Lookup.

Am einfachsten ist es, wenn Sie eine E-Mail an Ihre eigene Adresse senden und den Header überprüfen. Dort erscheint der Eintrag “DKIM Signature”:

Wenn Sie den Header in ein Header-Analyse-Tool kopieren, können Sie detaillierte Informationen dazu anzeigen.