Ohne Zweifel möchten nicht nur die Organisationen, sondern jede Person, dass ihre Informationen gespeichert und geschützt werden (entweder weil sie persönlich oder sensibel sind). Im Laufe der Zeit gab es viele Möglichkeiten, Informationen zu schützen (wenn wir die Geschichte der Kryptographie analysieren, werden wir feststellen, dass sie mehr als 4000 Jahre zurückliegt), mit dem einzigen Zweck, sichere Daten zu haben.

Das Wort Kryptographie kommt vom Griechischen krypto und bedeutet “versteckt”, und graphos bedeutet “Schreiben”. Kryptographie bedeutet verstecktes Schreiben. Der Zweck ist klar. Nehmen Sie die Informationen, die wir schützen möchten, und verhindern Sie, dass Dritte darauf zugreifen.

Wie wir im Laufe der Geschichte gesehen haben, gab es viele Möglichkeiten, Informationen zu schützen, und heute haben wir zweifellos viel praktischere und sicherere Methoden.

Es gibt viele andere Verschlüsselungsmechanismen. Es ist ratsam und interessant, deren Verwendung über das Internet zu verfolgen, und wir können nachvollziehen, wie sich die Kryptografie entwickelt hat.

1. Kryptographiekonzepte und Algorithmen

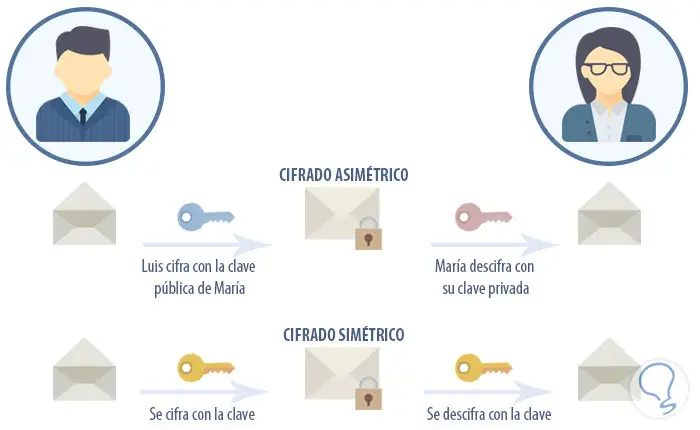

- Verwenden Sie nur einen geheimen Schlüssel

- Es ist nicht skalierbar

- Sie sind schnell in der Ausführung

- Es erfordert nicht viel Verarbeitung

- Sie verwenden zwei geheime Schlüssel

- Verbrauchen Sie mehr Verarbeitung

Innerhalb der Konzepte, die wir in dieser interessanten Welt der Kryptografie berücksichtigen müssen, können wir das Hashing nicht außer Acht lassen, das es uns ermöglicht, die Integrität von Informationen zu wahren, während die Verschlüsselung es uns ermöglicht, die Vertraulichkeit unserer Daten zu wahren.

Der Hash ist eine mathematische Funktion eines Pfads, der eine Ausgabe von einer Eingabe generiert, aber nicht zulässt, dass eine Ausgabe eine Eingabe generiert.

Hashing verarbeitet zwei (2) wichtige Algorithmen:

- Md5 : (Message Digists 5) Unterstützt bis zu 128 Bit

- Sha1 : Unterstützt bis zu 160 Bit und ist sicherer als Md5

Zum Beispiel können wir das Anwenden des Md5-Hash für einige Dateien mit kostenlosen Tools im Internet wie md5hashgenerator üben .

In diesem Fall lautet das Ergebnis, wenn der Md5-Hash für den Text 5120 angewendet wird, wie folgt:

Ihr Hash : 6aadca7bd86c4743e6724f9607256126

Ihre Zeichenfolge : 5120

Jedes Mal, wenn wir den Hash 6aadca7bd86c4743e6724f9607256126 verwenden, ist das Ergebnis 5120. Ebenso können wir das Web sha1-online verwenden , mit dem wir verschiedene Hashes generieren können.

Um beispielsweise einen Hash auf das Wort: Cryptography tests zu setzen, lautet der Hash in Standard-sha-1:

4e6d2ed426caa8d6e5af9ede888124d01b418b85

Ein weiteres Konzept, das wir berücksichtigen müssen, ist das der digitalen Signatur ( Digital Signature ), die uns drei Vorteile bietet:

- Authentifizierung : Überprüfung, welche Person eine Verbindung herstellt

- Non-Repudiation : Protokolle und Signaturen verwalten

- Integrität : Ermöglicht, dass Daten verfügbar und wahr sind

Ein weiteres Konzept, das wir klar haben müssen, ist die Verwendung von PKI (Public Key Infrastructure), einer Kombination aus Hardware und Software, die auf Sicherheitsrichtlinien basiert und die Ausführung digitaler Signaturen sowie die Verschlüsselung zwischen diesen ermöglicht andere

Diese PKI bieten die Möglichkeit, dass sich ein Benutzer vor einem anderen identifiziert und digitale Zertifikate verwendet.

2. Tools zum Verschlüsseln

Es gibt verschiedene Tools, die uns in unserem Management helfen, Informationen zu schützen. Einige dieser Tools sind kostenlos, andere werden bezahlt. Hier werden wir über einige der kostenlosen Tools sprechen, die Sie im Netzwerk finden können, um sicherzugehen, dass wichtige Informationen gut geschützt sind.

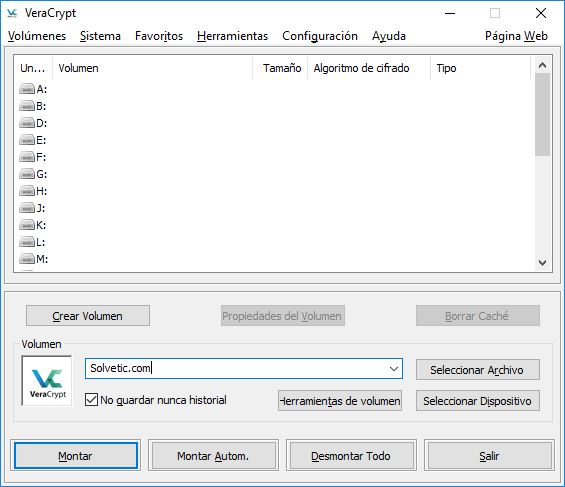

Veracrypt ist ein kostenloses Programm, mit dem Sie Speichereinheiten, Festplatten, erstellte Volumes usw. durch Verschlüsselung schützen können. Es ist kompatibel mit Windows-, Mac- und Linux-Systemen. Veracrypt verschlüsselt die Daten, bevor sie gespeichert werden, und entschlüsselt sie, sobald sie in die Intervention geladen werden. Sie können Partitionen, Systemeinheiten, externe usw. verschlüsseln. Es ist ein Tool, von dem wir sagen können, dass es TrueCrypt ersetzt, da es sehr ähnlich ist, ganz zu schweigen vom Erscheinungsbild des Tools.

Wenn Sie wissen möchten, wie Sie VeraCrypt in vollem Umfang nutzen können, empfehlen wir Ihnen, dieses vollständige VeraCrypt-Tutorial zu lesen .

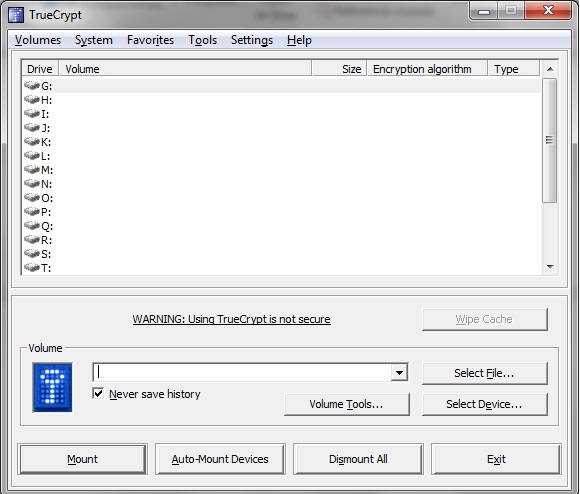

Es ist eines der am häufigsten verwendeten und bekanntesten. Hier können Sie Dateien oder Einheiten zum Verschlüsseln auswählen. Auf der TrueCrypt- Seite heißt es, dass die Verwendung nicht mehr sicher ist, und sie empfehlen die Verwendung von Bitlocker . Wenn Sie mehr über Bitlocker erfahren möchten, besuchen Sie den folgenden Link:

Verschlüsseln Sie Festplatten mit BitLocker

Eine unabhängige Prüfung kam jedoch zu dem Ergebnis, dass die wesentlichen Fehler aufgetreten sind. Wir empfehlen die Verwendung des vorherigen Programms ( VeraCrypt ), da es sehr ähnlich ist, aber erneut aktualisiert wird. Auch wenn die Wartung eingestellt wurde, können Sie die Version 7.2 weiterhin verwenden. Sie können sie über die folgende Schaltfläche herunterladen:

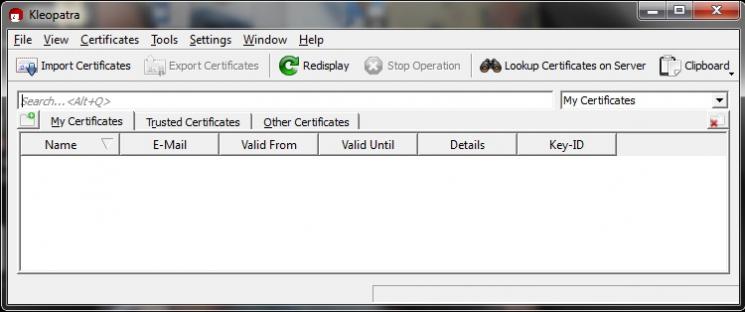

Es ermöglicht uns, E-Mails und Dateien in Windows sicher zu verschlüsseln. Sie können es kostenlos von der Website herunterladen:

Wenn Sie eine Mac- oder Linux-Version hier haben möchten, haben Sie es:

Wie Sie anhand des Namens ableiten können, verwenden Sie den Encryption Advanced Encryption Standard , den Sie auch unter dem Namen Rijndael kennen. Sie können dieses Tool verwenden in:

- Mac

- Linux

- Windows

- Android

Um es herunterzuladen, klicken Sie auf den folgenden Button:

3. Angriffe und Empfehlungen

Da wir in der Lage waren zu analysieren, wie unsere Informationen auf unterschiedliche Weise verschlüsselt werden können, sollten Sie sich an die Hauptvorteile der Kryptografie erinnern:

- Vertraulichkeit

- Integrität

- Authentifizierung

Kryptografiesysteme können neben den Algorithmen, die uns Sicherheit geben, auch Angriffe erleiden . Diese dienen dazu, die darin enthaltenen Informationen preiszugeben.

Schließlich müssen wir einige Empfehlungen zur Implementierung eines sicheren und effektiven Kryptografiesystems berücksichtigen.

So erstellen Sie sichere Passwörter