Windows 10 enthält Sicherheitsfunktionen, mit denen Sie die auf Ihrer Festplatte gespeicherten Informationen schützen können, die vertraulich oder vertraulich sein können. Wie wir wissen, sind wir ständig verschiedenen Arten von Angriffen aller Art ausgesetzt, nicht nur im Netzwerk, sondern auch über interne Mittel. Um uns eine zusätzliche Sicherheitsoption zu geben, integriert Windows 10 BitLocker, das eine Verschlüsselung verwendet, die als Datenschutzfunktion für das Betriebssystem entwickelt wurde. Die Verschlüsselung von Bitlocker ist eine Funktion, die es uns ermöglicht, einen Datenschutz gegen das Aussetzen von externen Gefahren bei Informationsdiebstahl zu gewährleisten. Dank TPM können wir Ihnen dabei helfen, selbst wenn jemand versucht, unseren Computer zu ändern oder zu manipulieren oder unsere Schlüssel zu entschlüsseln, benötigen wir den Schlüssel, der in TPM gespeichert ist.

BitLocker ist für die Erhöhung des Schutzniveaus verantwortlich, wenn es mit Version 1.2 oder höher des Secure Platform Module (TPM) verwendet wird. In diesem Fall ist das TPM eine Hardwarekomponente, die auf den meisten neuen Computern installiert ist und gleichzeitig mit BitLocker zusammenarbeitet, um die Daten des Systems und des Benutzers zu schützen . Auf diese Weise können wir garantieren, dass die Ausrüstung nicht verändert wurde, als das System offline war.

Jetzt wurde kürzlich eine Sicherheitslücke im Hardware-Verschlüsselungsprozess entdeckt, der auf verschiedenen Solid-State- oder SSD-Festplatten implementiert ist. Wenn eine Hardwareverschlüsselung verfügbar ist, wird nicht überprüft, ob die Verschlüsselung fehleranfällig ist, und die softwarebasierte Verschlüsselung wird deaktiviert , was zu anfälligen Daten führt. Der Fehler liegt hauptsächlich in der Tatsache, dass SSD-Festplatten den Zugriff auf Verschlüsselungsschlüssel ermöglichen. Dadurch wird die zentrale Sicherheitsbasis verletzt, und die Daten und Informationen auf der Festplatte werden offengelegt, was überhaupt nicht realisierbar ist.

Die Microsoft-Entwicklungsgruppe empfiehlt, die Hardwareverschlüsselung zu deaktivieren und zur BitLocker-Softwareverschlüsselung zu wechseln, um die Sicherheitsstufe zu erhöhen. Daher wird TechnoWikis erklären, wie dies erreicht werden kann.

Um auf dem Laufenden zu bleiben, sollten Sie unseren YouTube-Kanal abonnieren. ABONNIEREN

1. Überprüfen Sie den Status von BitLocker in Windows 10

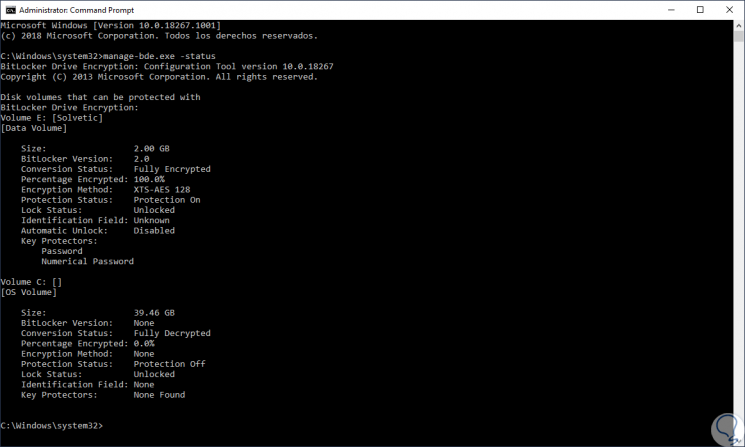

Der erste Schritt besteht darin, den aktuellen Status der BitLocker-Verschlüsselung zu überprüfen. Dazu müssen wir als Administratoren auf das Symbol des Systems zugreifen und dort Folgendes ausführen:

manage-bde.exe -status

Wenn Sie diesen Befehl ausführen, sehen Sie das folgende Ergebnis, in dem wir bestimmte BitLocker-Details wie finden. Um zu überprüfen, ob die Verschlüsselung aktiv ist, müssen wir uns die Zeile “Verschlüsselungsmethode” oder “Verschlüsselungsmethode” ansehen, die mit Hardware-Verschlüsselung oder mit AES-Verschlüsselung erfolgen kann.

- BitLocker-Version

- Verschlüsselter Prozentsatz des Mediums oder Geräts

- Verwendete Verschlüsselungsmethode

- Zustand des Schutzes

- Erkläre die Blockade

- Automatisches Entsperren und mehr

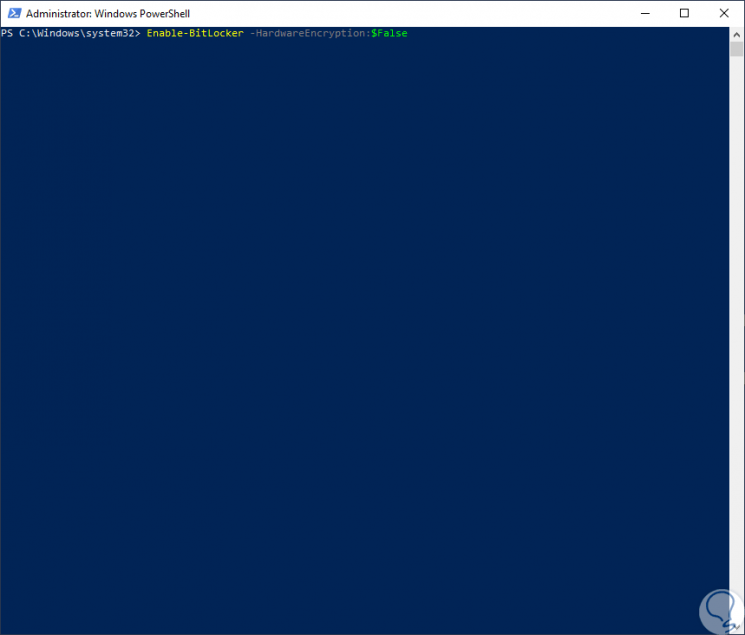

2. Deaktivieren Sie BitLocker in PowerShell in Windows 10

Um diesen Prozess auszuführen, greifen wir als Administratoren auf Windows PowerShell zu und führen Folgendes aus. Dort drücken wir die Eingabetaste, um die Aktion zu bestätigen.

Enable-BitLocker-HardwareEncryption: $ False

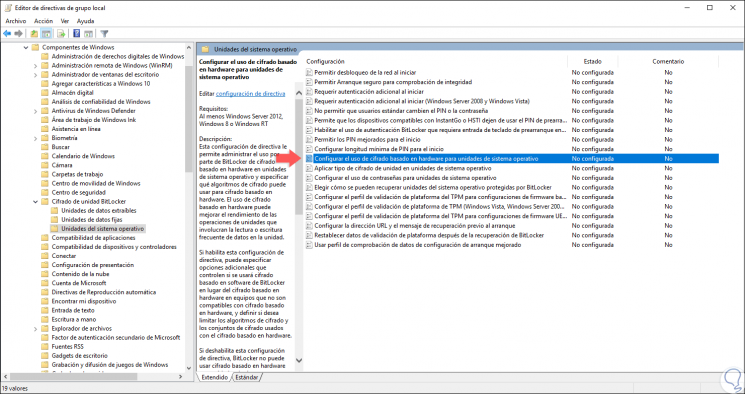

3. Deaktivieren Sie BitLocker in Gruppenrichtlinien in Windows 10

Diese Option gilt für die Editionen Pro, Enterprise und Studio von Windows 10. Dazu müssen wir die folgende Tastenkombination verwenden und Folgendes ausführen:

+ R

gpedit.msc

Im angezeigten Fenster gehen wir zur folgenden Route:

- Gerätekonfiguration

- Administrative Vorlagen

- Windows-Komponenten

- BitLocker-Einheitenverschlüsselung

- Betriebssystemeinheiten

Dort platzieren wir die Richtlinie “Konfigurieren der Verwendung von hardwarebasierter Verschlüsselung für Betriebssystemlaufwerke”:

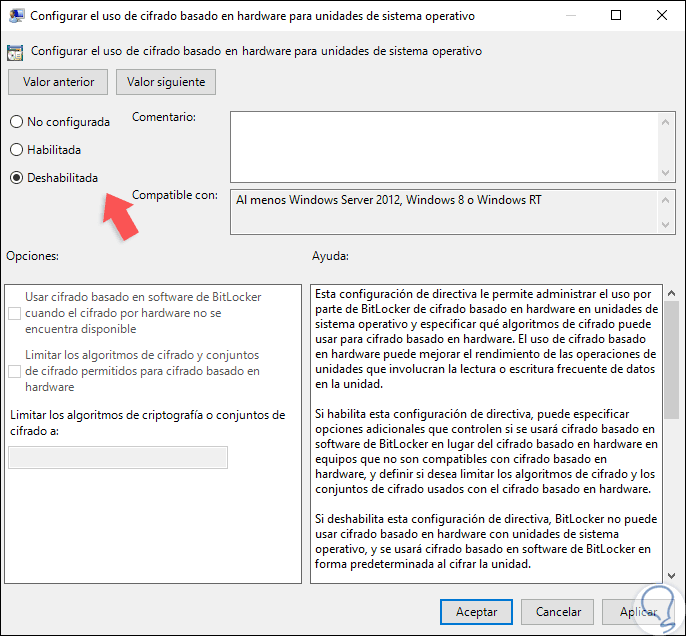

Wir doppelklicken darauf und aktivieren im geöffneten Fenster das Kästchen “Deaktiviert”. Klicken Sie auf Übernehmen und Akzeptieren, um die Änderungen zu speichern.

4. Deaktivieren Sie BitLocker im Datensatzeditor in Windows 10

Diese Methode ist mit allen Editionen von Windows 10 kompatibel. Für die Verwendung müssen die folgenden Tasten kombiniert und der Befehl “regedit” ausgeführt werden .

+ R

Regedit

Im angezeigten Fenster gehen wir zur folgenden Route:

HKEY_LOCAL_MACHINE SOFTWARE Policies Microsoft FVE

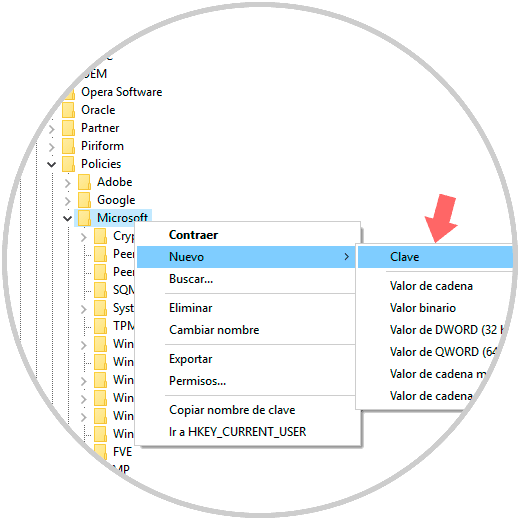

Falls der FVE-Schlüssel nicht verfügbar ist, klicken wir mit der rechten Maustaste auf den Microsoft-Schlüssel, wählen die Option “Neu / Schlüssel” aus und weisen den Namen FVE zu:

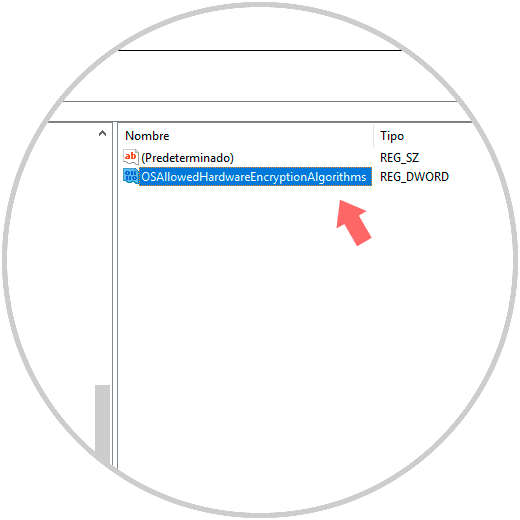

Nun klicken wir mit der rechten Maustaste auf den FVE-Schlüssel und wählen die Option “Neu / Wert von DWORD (32 Bit)”:

Dieser neue Wert heißt “OSAllowedHardwareEncryptionAlgorithms”:

OSAllowedHardwareEncryptionAlgorithms

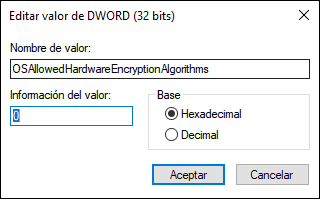

Wir doppelklicken darauf und stellen im Feld Information des Wertes die Zahl 0 ein. Wir klicken auf Übernehmen, um die Änderungen zu speichern.

Mit einer dieser Methoden ist es möglich, die BitLocker-Verschlüsselung zu deaktivieren und diese Sicherheitsanfälligkeit bei einigen SSDs zu vermeiden.