WinAudit ist eine kostenlose Software, mit der Informationen von einem Computer gesammelt werden. Es funktioniert in Windows. Dieses Tool kann Hardware, Software und die Konfigurationen analysieren, die wir auf Benutzerebene haben. Mit der WinAudit-Software können wir feststellen, welche Programme und Geräte wir auf unserem Computer installiert haben. Außerdem können wir feststellen, ob wir über illegale oder nicht lizenzierte Software verfügen.

In jedem Audit-Bericht kann festgelegt werden, auf welche Software Benutzer Zugriff haben und welche Rollen sie haben. Winaudit benötigt keine Installation, wir müssen es nur herunterladen und entpacken und dann ausführen, indem wir auf das Startsymbol doppelklicken.

Dieses Tool wird in der Computerforensik verwendet, da es auf ein externes Speichergerät kopiert werden kann, um Informationen von einem oder mehreren Computern abzurufen. Alle gesammelten Daten werden katalogisiert und in Kategorien unterteilt, um das spätere Lesen und Analysieren zu erleichtern.

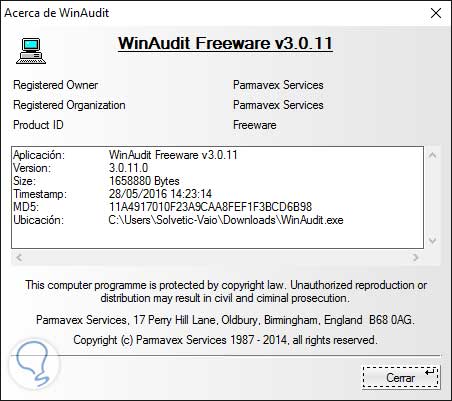

Wir können WinAudit von seiner offiziellen Website herunterladen . Es handelt sich um ein portables Programm, das nicht installiert werden muss . Sobald WinAudit gestartet ist, startet die Software automatisch den Datenscan. Sie können auch auf die Schaltfläche Sammeln klicken, um den Scan manuell zu starten.

Wenn der Scan abgeschlossen ist, können wir jeden Bericht exportieren nach:

- HTML

- CSV

- MySQL

- SQL Server

- PostgreSQL

Um in eine Datenbank zu exportieren, muss der entsprechende Datenbankserver funktionieren.

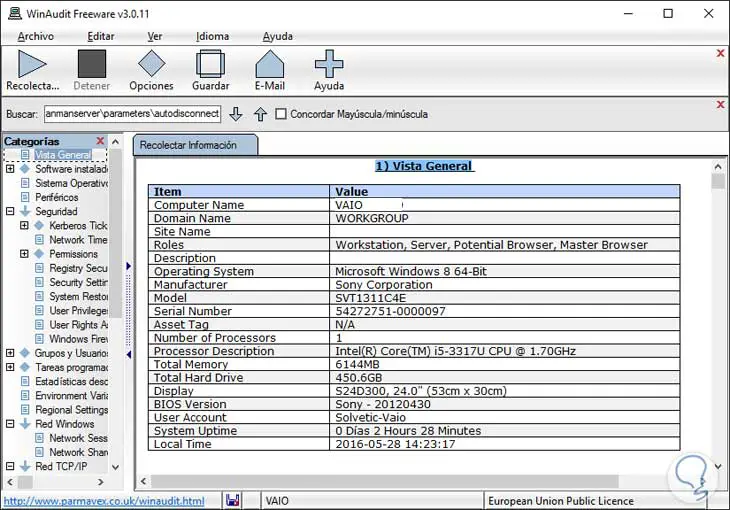

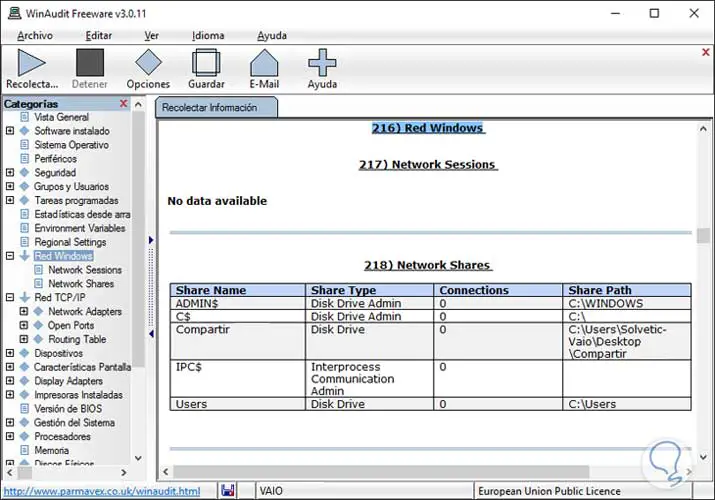

Als nächstes sehen wir einen Bericht und einige seiner Kategorien:

Einer der Abschnitte, die für ein Audit interessant sein können, sind die Zeiten, zu denen die Software in den letzten 30 Tagen von jedem Computerbenutzer für die Daten auf Benutzerebene verwendet wurde. Wir können auch überprüfen, wann es zuletzt verwendet wurde und welcher Benutzer es gemäß den Einstellungen und Berechtigungen des Benutzers verwendet hat.

Jedes gefundene Gerät enthält einen Bericht mit einer vollständigen Beschreibung für dieses Peripheriegerät. Wenn beispielsweise eine Maus installiert wurde, wird die Anzahl der Tasten angezeigt. Wenn diese Tasten vertauscht sind, kann dies auch anzeigen, ob Software- oder Treiberupdates in einer Komponente vorhanden sind oder ob ein Gerät im Netzwerk nicht mehr verfügbar ist.

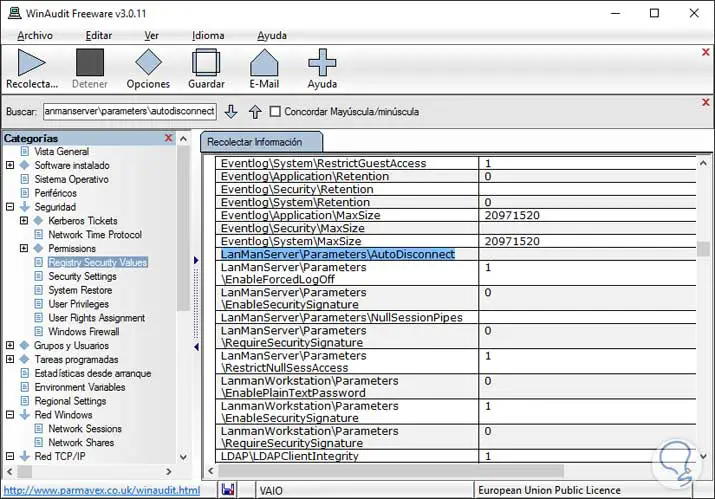

WinAudit ermöglicht die Überprüfung der Computersicherheit in Bezug auf Daten gemäß der Funktionalität. Es werden keine vertraulichen Daten als Kennwörter angezeigt , sondern nur Berechtigungen und Aktionen, die von einem Benutzer ausgeführt werden können. In einigen Fällen sind Administratorrechte erforderlich, um bestimmte Aufgaben auszuführen.

Es gibt eine andere Kategorie wie Prozessoren, RAM-Speicher, physische Festplatten, mit denen wir den Namen des Herstellers, die Seriennummer und die Daten der Geräte kennen. Wir haben die interessantesten Kategorien für ein Audit gesehen, obwohl es viel mehr im Zusammenhang mit Hardware und Steuergeräten abdeckt. Verpassen Sie nicht, im folgenden Abschnitt auf dem neuesten Stand zu sein, um weitere Sicherheitsprobleme zu sehen:

Tutorials zur IT-Sicherheit