ARP-Spoofing: Wenn im lokalen Netzwerk eine Gefahr lauert

Mit Firewalls, Proxyservern und entmilitarisierten Zonen (DMZs) wächst die Sicherheitsausrüstung großer Unternehmen, um sich vor Risiken aus dem Internet zu schützen, ständig, und dennoch kommen Angriffe nicht immer von außen. Die Achillesferse der Sicherheitskette ist häufig das lokale Netzwerk oder LAN. Wenn es einem Angreifer gelungen ist, das interne Netzwerk zu infiltrieren, stehen im Allgemeinen alle Türen offen, um den Datenverkehr abzufangen und nach Belieben zu bearbeiten. Hacker profitieren in diesem Fall von der hohen Sicherheitsanfälligkeit des ARP- Protokolls (Address Resolution Protocol ) , das in auf IPv4 basierenden Ethernet-Netzwerken verwendet wird, um IP-Adressen in MAC-Adressen aufzulösen, und stellen Administratoren bis heute vor eine wichtige Sicherheitsprobleme.

ARP-Tabellen, die Adressen und deren Entsprechungen enthalten, können leicht durch gefälschte Datenpakete manipuliert werden. In diesem Fall kann man von ARP-Spoofing oder Vergiftung von ARP-Tabellen sprechen , einem Mann im mittleren Angriff , der es Hackern ermöglicht, zwischen zwei Systemen zu stören, ohne gesehen zu werden. Im Folgenden zeigen wir Ihnen, wie Sie die Adressauflösung manipulieren und einige Schutzmaßnahmen gegen diese Angriffe vorstellen können.

- ARP-Tabellen und Adressauflösung im LAN

- Was ist ARP-Spoofing?

- Die beliebtesten ARP-Spoofing-Programme

- ARP-Spoofing und Datenverschlüsselung

- Schutzmaßnahmen gegen ARP-Spoofing

ARP-Spoofing bezieht sich auf Man-in-the-Middle-Angriffe, die auf die ARP-Tabellen lokaler Netzwerke abzielen. Bei dieser Art von Angriff senden Cyberkriminelle gefälschte ARP-Pakete, um die Kommunikation zwischen zwei Systemen zu infiltrieren und ihren Datenverkehr auszuspionieren oder zu manipulieren.

ARP-Tabellen und Adressauflösung im LAN

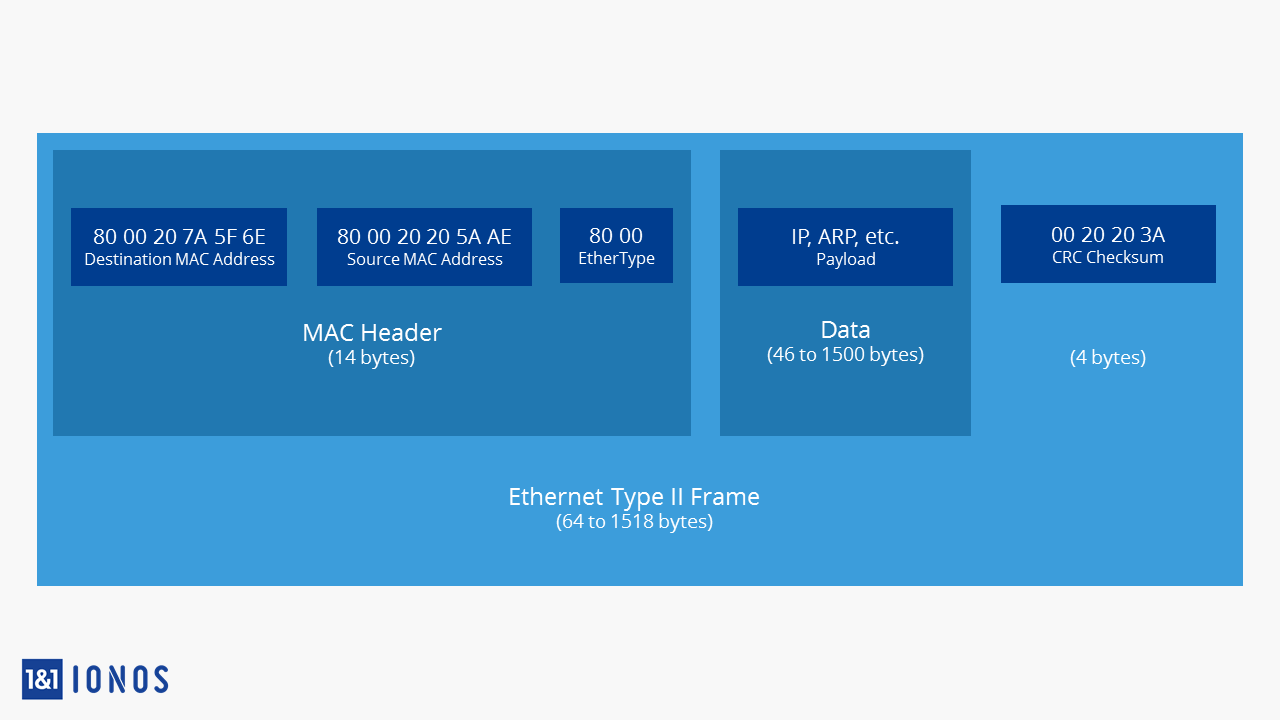

Im Gegensatz zum Internet kommunizieren Geräte, die mit einem lokalen Netzwerk verbunden sind, nicht direkt mit ihrer IP-Adresse. Stattdessen werden für die Adressauflösung in IPv4-Netzwerken physische Hardwareadressen verwendet, die sogenannten MAC-Adressen (Media Access Control), die aus einem eindeutigen 48-Bit-Code bestehen, der die Netzwerkkarte jedes Geräts im Netzwerk identifiziert. lokal eindeutig.

Beispiel einer MAC-Adresse: 00-80-41-ae-fd-7e

MAC-Adressen werden von Hardwareherstellern vergeben und sind weltweit eindeutig. Theoretisch sollten diese physischen Adressen in der Lage sein, die Adressen lokal aufzulösen. In der Praxis ist dies jedoch nicht möglich, da IPv4-Adressen zu kurz sind, um MAC-Adressen vollständig reproduzieren zu können. Dies ist der Grund, warum in Netzwerken, die auf diesem Protokoll basieren, die Adressauflösung mithilfe von ARP unerlässlich ist .

Um mit Computer B zu kommunizieren, muss Computer A die MAC-Adresse ermitteln, die seiner IP-Adresse zugeordnet ist. Hier kommt das Address Resolution Protocol oder ARP ins Spiel, ein Netzwerkprotokoll, das nach dem Request-Response-Modell arbeitet .

Bei der Suche nach der entsprechenden MAC-Adresse sendet Computer A eine Anforderung ( ARP-Anforderung ) auf allen Geräten im Netzwerk, die die folgenden Informationen enthält:

Ein Computer mit der MAC-Adresse xx-xx-xx-xx-xx-xx und der IP-Adresse yyy.yyy.yyy.yyy möchte einen Computer mit der IP-Adresse zzz.zzz.zzz.zzz kontaktieren und benötigt seine MAC-Adresse.

Um zu vermeiden, dass bei jedem Senden eines Datenpakets eine ARP-Anforderung gesendet werden muss, verfügen alle Computer im Netzwerk über eine Tabelle ( ARP-Cache ), in der alle bekannten MAC-Adressen einschließlich der zugehörigen IP-Adressen vorübergehend gespeichert werden. Diese Computer notieren nach Erhalt der Anforderung das Adresspaar (IP und MAC), das zusammen mit der Anforderung geliefert wurde. Die Antwort mit der MAC-Adresse kann jedoch nur von einem von ihnen, Computer B, gegeben werden. Ihre Antwort könnte wie folgt lauten:

Hier das System mit der IP-Adresse zzz.zzz.zzz.zzz. Die angeforderte MAC-Adresse lautet aa-aa-aa-aa-aa-aa.

Wenn Computer A diese Antwort empfängt ( ARP-Antwort ), verfügt er bereits über alle Informationen, die zum Senden von Datenpaketen an Computer B erforderlich sind. Zu diesem Zeitpunkt steht der Kommunikation im lokalen Netzwerk nichts mehr entgegen. Was ist nun, wenn der Anrufbeantworter nicht der erwartete Computer ist, sondern ein Gerät, das von einer externen Person mit zweifelhaften Zielen gesteuert wird? Hier kommt ARP-Spoofing ins Spiel.

Was ist ARP-Spoofing?

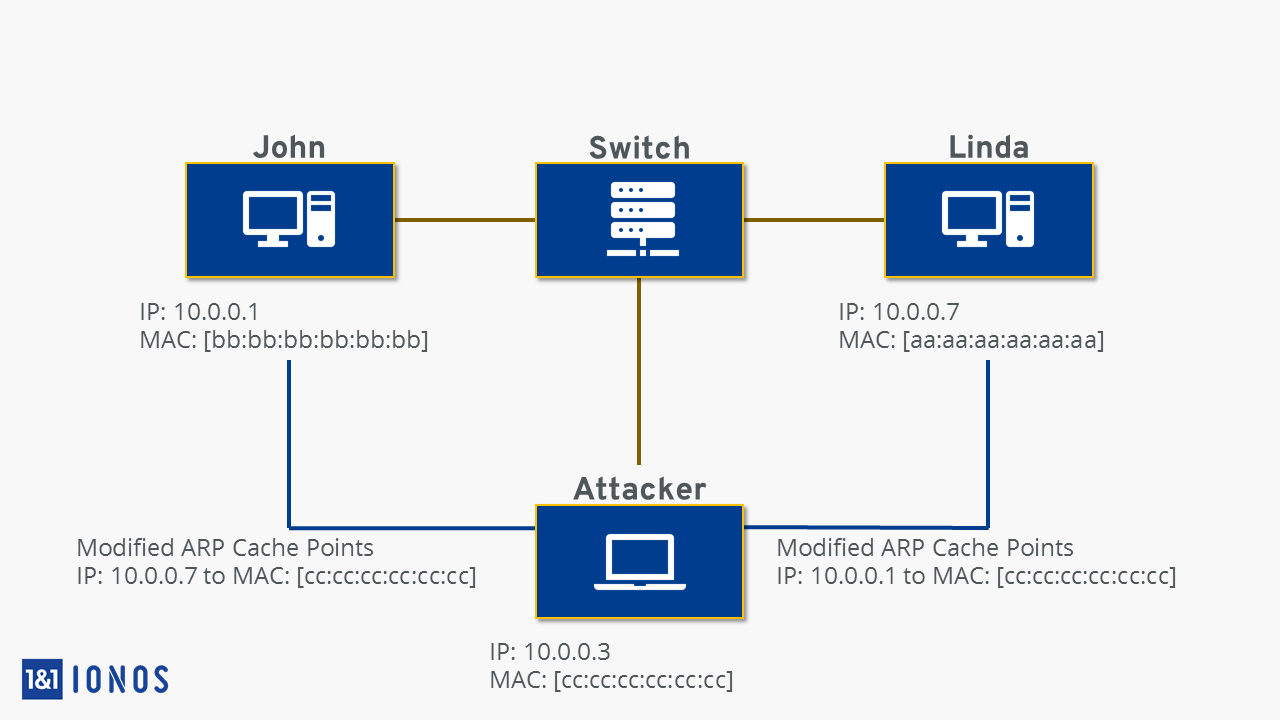

Dieses Anforderungs- und Antwortmuster des Adressauflösungsprotokolls ist so programmiert, dass die erste Antwort auf eine Anforderung diejenige ist, die akzeptiert und gespeichert wird. Wenn sie eine ARP-Spoofing-Aktion ausführen, beabsichtigt der Hacker, dem Zielcomputer selbst einen Schritt voraus zu sein, ein Antwortpaket mit falschen Informationen zu senden und auf diese Weise die ARP-Tabelle des Computers zu manipulieren, der die Anforderung gestellt hat. Dies macht diesen Angriff auch als ARP-Vergiftung oder ARP-Tabellenvergiftung bezeichnet. In der Regel enthält das Antwortdatenpaket die MAC-Adresse eines Geräts im Netzwerk, das vom Angreifer gesteuert wird. Das System? Betrogen? Auf diese Weise verknüpft es die ausgehende IP mit einer falschen physischen Adresse und sendet in Zukunft unwissentlich alle Datenpakete an das vom Hacker gesteuerte System, das nun die Möglichkeit hat, den Datenverkehr auszuspionieren, aufzuzeichnen oder zu manipulieren Daten vollständig.

Um im Inkognito-Modus zu bleiben, wird der Datenverkehr im Allgemeinen zum eigentlichen Zielsystem umgeleitet. Der Angreifer steht also in einer Zwischenposition ( Mann in der Mitte ). Wenn Sie sie nicht weiterleiten, kann ARP-Spoofing zu einem Denial of Service (DoS) führen.

Eine ARP-Tabellenvergiftung ist nicht nur in lokalen Netzwerken möglich, sondern auch in drahtlosen oder WLAN-Netzwerken, in denen selbst die Verschlüsselung mit einem WPA -Schlüssel (Wi-Fi Protected Access) keinen Schutz bietet. Um in lokalen Netzwerken mit IPv4 kommunizieren zu können, müssen alle angeschlossenen Geräte die MAC-Adressen auflösen, was nur eine Auflösung mit ARP-Tabellen ermöglicht.

Eine bekannte Software, die Broadcast-Anfragen abfängt und falsche Antworten sendet, ist Cain & Abel. Um den ARP-Cache von Netzwerkgeräten zu vergiften, muss der Angreifer jedoch nicht unbedingt auf das Eintreffen von Anforderungen warten. Eine alternative Strategie besteht darin, das Netzwerk ständig mit falschen Antworten zu bombardieren, da die meisten Systeme, die keine Anforderungen ausgegeben haben, diese Antworten ignorieren, sobald ein Computer eine Anforderung ausgibt, ist er daher bereit, eine Antwort zu erhalten Ihre Anfrage. Nun stellt sich die Frage, welche der beiden Antworten zuerst kommt, die wahre oder die falsche. Dieses Angriffsmuster kann mit Programmen wie Ettercap automatisiert werden. Hier zeigen wir Ihnen eine Auswahl der bekanntesten.

Die beliebtesten ARP-Spoofing-Programme

Im Internet gibt es einige Programme, mit denen ARP-Spoofing-Angriffe ausgeführt werden und die der Öffentlichkeit zugänglich sind. Im Allgemeinen werden Administratoren mit ihrer Hilfe als Sicherheitstools behandelt und können den Zustand des Netzwerks selbst beurteilen und es gegen die häufigsten Angriffsmuster schützen. Beliebte Anwendungen sind ARP0c / WCI, Arpoison, Cain & Abel, Dsniff, Ettercap, FaceNiff und NetCut.

- ARP0c / WCI : Laut seinen Entwicklern ist dies ein Tool, das ARP-Tabellenvergiftung verwendet, um Verbindungen in einem privaten lokalen Netzwerk abzufangen. Zu diesem Zweck sendet die Software gefälschte Antwortpakete, die den Datenverkehr an das System umleiten, auf dem das Tool installiert ist. Eine integrierte Überbrückungsmaschine übernimmt die Weiterleitung an das eigentliche Zielsystem. Die nicht lokal zugestellten Pakete werden von der Software an den entsprechenden Router weitergeleitet, so dass der Mann im mittleren Angriff unbemerkt bleibt. Das Programm ist sowohl für Linux als auch für Windows verfügbar und kann kostenlos von der Website des Herstellers heruntergeladen werden.

- Arpoison: Dieses Tool, das im Rahmen der Netzwerkanalyse, aber auch als Spoofing-Angriffssoftware verwendet wird, generiert ARP-Pakete, in denen der Benutzer die Absender- und Zieladressen frei definieren kann. Arpoison ist unter der GNU-Lizenz frei verfügbar.

- Cain & Abel – Cain & Abel wurde als Software zur Wiederherstellung von Passwörtern entwickelt und bietet die Möglichkeit, Netzwerke abzufangen und Passwörter zu knacken. Seit Version 2.5 enthält die Software auch Spoofing-Funktionen, mit denen Sie den IP-Verkehr in lokalen Netzwerken erfassen können. SSH- und HTTPS-Verbindungen sind auch für diese Software kein großes Hindernis. Seit Version 4.0 unterstützt es auch den AirPcap-Adapter, der das passive Lesen des Datenverkehrs in WLAN-Netzwerken ermöglicht, und seit Version 4.9.1 kann es durch WPA geschützte drahtlose Netzwerke angreifen.

- Dsniff: In diesem Fall handelt es sich um eine Sammlung von Programmen, die verschiedene Tools für Netzwerkanalysen und Penetrationstests enthalten. Dsniff, Filesnarf, Mailsnarf, Msgsnarf, Urlsnarf und Webspy ermöglichen das Eingreifen in Netzwerke und das Abfangen von Dateien, E-Mails oder Passwörtern. Arpspoof, Dnsspoof und Macof finden normalerweise unzugängliche Daten, während die Programme Sshmitm und Webmitm verwendet werden, um Man-in-the-Middle-Angriffe auf SSH- und SSL / TLS-gesicherte Verbindungen auszuführen.

- Ettercap: Diese einfache Software, die hauptsächlich für Man-in-the-Middle-Angriffe verwendet wird, unterstützt verschiedene Linux-Distributionen sowie Mac OS X (Snow Leopard & Lion). Die Installation unter Windows ist möglich, erfordert jedoch zusätzliche Einstellungen. Benutzer haben zusätzlich zur Konsole ncurses Frontend und GTK2-GUI als grafische Oberfläche. Das Tool ermöglicht die Automatisierung von Aktionen wie Sniffing, ARP-Angriffen und Kennworterfassung und ist in der Lage, abgefangene Daten zu manipulieren und durch SSH oder SSL geschützte Verbindungen anzugreifen. Es wird offiziell als Sicherheitssoftware angeboten und häufig bei Produkttests verwendet.

- FaceNiff: Diese Android-Anwendung gewährt die Lizenz zum passiven Lesen und Steuern von Sitzungscookies in WLAN-Netzwerken. Angreifer verwenden es, um Facebook-, Amazon- oder Twitter-Konten zu hacken, selbst wenn das drahtlose Netzwerk durch WEP, WPA-PSK oder WPA2-PSK geschützt ist. Der einzige zuverlässige Schutz gegen FaceNiff ist das EAP (Extensible Authentication Protocol) und SSL. Diese Software basiert auf der Firefox Firesheep-Erweiterung und wird auf Android-Smartphones in Kombination mit dem Standardbrowser (AOSP) verwendet.

- NetCut: Mit dieser Netzwerkverwaltungssoftware verwalten Webmaster ihr Netzwerk auf der Basis von ARP. Das Tool identifiziert alle angeschlossenen Geräte im Netzwerk und gibt ihre MAC-Adressen aus. Ein einfacher Klick auf eine der Adressen in der Liste reicht aus, um das Gerät vom Netzwerk zu trennen. Dadurch wird diese Software für DoS-Angriffe verwendet, solange sich der Angreifer im selben Netzwerk wie sein Opfer befindet. Im Gegensatz dazu ist es mit diesem Tool nicht möglich, Man-in-the-Middle-Angriffe auszuführen.

ARP-Spoofing und Datenverschlüsselung

In dem Moment, in dem es einem Hacker gelingt, den Dialog zwischen zwei Hosts zu infiltrieren und die Verbindungen ungeschützt sind, haben sie volle Bewegungsfreiheit, da bei einer gehackten Verbindung die gesamte Kommunikation über das System des Angreifers erfolgt Auf diese Weise können Sie die Daten nach Belieben ausspionieren und bearbeiten. Verschlüsselungstechniken und Authentifizierungszertifikate versprechen jedoch ein hohes Maß an Schutz vor Datenspionage. Für den Fall , ein Hacker zu verschlüsselten Daten abfangen, das Schlimmste , das ist eine passieren kann Denial – of – Service (Denial of Service) , weil die Datenpakete werden nicht geliefert. Eine Grundvoraussetzung für ein zuverlässiges Funktionieren der Datenverschlüsselung ist natürlich eine konsistente Anwendung.

Zahlreiche Tools, die bei Man-in-the-Middle-Angriffen verwendet werden, bieten neben Spoofing-Funktionen unter anderem SSL / TLS- und SSH-Verschlüsselungsimplementierungen für Client und Server, sodass sie diese Zertifikate sogar nachahmen und Verbindungen herstellen können. verschlüsselt. Cain & Abel simuliert beispielsweise einen Webserver, der mit SSL verschlüsseln kann und dem gefälschten System ein gefälschtes SSL-Zertifikat ausstellt. Und obwohl Netzwerkbenutzer in diesem Fall eine Sicherheitswarnung erhalten, nehmen sie diese normalerweise nicht ernst und ignorieren sie oder glauben, dass sie falsch ist. Hierbei könnte als Punkt betrachtet werden, dass der verantwortungsvolle Umgang mit digitalen Zertifikaten ein wesentlicher Bestandteil der Netzwerksicherheit ist und dazu dient, Benutzer entsprechend zu schulen.

Schutzmaßnahmen gegen ARP-Spoofing

Durch die Nutzung des Adressauflösungsprotokolls kann eine ARP-Tabellenvergiftung im Prinzip alle IPv4-Netzwerke betreffen. Dieses Problem wurde auch durch die Einführung von Version 6 des Protokolls (IPv6) nicht gelöst . Der neue Standard verzichtet auf ARP-Tabellen, regelt jedoch die Adressauflösung im LAN mithilfe des NDP-Protokolls (Neighbor Discovery Protocol), das ebenfalls zu Spoofing-Angriffen neigt. Diese Sicherheitsanfälligkeit wird nur durch das SEND-Protokoll (Secure Neighbor Discovery) abgedeckt, das nur von wenigen Desktop-Betriebssystemen unterstützt wird.

Angesichts der Manipulation des ARP-Cache stellen statische ARP-Datensätze , die in Windows mit dem ARP-Programm (Befehl arp? S ) verschlüsselt werden können , einen gewissen Schutz dar. Wenn sie jedoch manuell ausgeführt werden müssen, gilt diese Schutzmaßnahme normalerweise nur für Systeme am wichtigsten des Netzwerks.

Eine andere Möglichkeit zum Schutz vor ARP-Tabellenmissbrauch besteht darin, das Netzwerk mithilfe von Layer 3-Switches zu unterteilen , sodass unkontrollierte Broadcast-Anforderungen nur Systeme innerhalb desselben Segments betreffen. Diejenigen, die andere Segmente erreichen, werden vom Schalter geprüft. Wenn es auf Netzwerkebene (Schicht 3) funktioniert, vergleicht es neben dem MAC auch die IP-Adresse mit früheren Datensätzen. Wenn Inkonsistenzen oder häufige Umlagerungen festgestellt werden, gibt der Schalter einen Alarm aus. Diese Hardware ist jedoch mit hohen Anschaffungskosten verbunden, sodass Administratoren häufig mit dem unangenehmen Dilemma konfrontiert sind, zu entscheiden, ob die erhöhte Sicherheit den finanziellen Aufwand wert ist. Die viel günstigeren herkömmlichen Layer 2-Switches sind nicht praktisch, da sie, obwohl sie eine Änderung der MAC-Adresse aufzeichnen können, die entsprechende IP-Adresse ignorieren.

Viele Hersteller bieten Überwachungsprogramme an, mit denen Sie Netzwerke überwachen und auffällige Prozesse erkennen können. Die bekanntesten Tools sind die Open Source-Programme Arpwatch, ARP-Guard und XArp. Intrusion Detection-Systeme wie Snort können auch zur Überwachung der Adressauflösung über ARP verwendet werden.

- Arpwatch – Dieses plattformunabhängige Tool ist in ein lokales IPv4-Netzwerk integriert und zeichnet alle ARP-ähnlichen Aktivitäten im LAN auf. Das Programm extrahiert die Adressen aller eingehenden ARP-Pakete und speichert sie in einer zentralen Datenbank. Wenn alte Datensätze erkannt werden, die nicht mit den aktuellen Daten übereinstimmen, wird eine Warn-E-Mail an den Administrator gesendet. Obwohl dieses System effektiv ist, ist es nur für Netzwerke mit statischen IP-Adressen geeignet. Wenn die IPs in einem LAN dynamisch mit einem DHCP-Server verteilt werden, generiert jede Änderung der IP / MAC-Zuweisung einen Alarm.

- ARP-Guard : ARP-Guard, entwickelt von der deutschen Firma ISL, verwendet zwei verschiedene Sensoren, um das interne Netzwerk zu überwachen. Der LAN-Sensor analysiert ähnlich wie Arpwatch eingehende Datenpakete und löst bei Fehlanpassungen den Alarm aus. Der SNMP-Sensor greift seinerseits über das SNMP (Simple Network Management Protocol) auf die im LAN verbundenen Geräte zu und liest deren ARP-Tabellen. Auf diese Weise können nicht nur ARP-Angriffe lokalisiert und abgewehrt werden, sondern durch die integrierte Adressverwaltung können auch fremde Geräte erkannt und der Zugriff auf das Netzwerk verhindert werden.

- XArp – Die XArp- Software verwendet aktive und passive Module, um das Netzwerk vor ARP-Spoofing zu schützen. Passive analysieren über das Netzwerk gesendete ARP-Pakete und vergleichen die Adressen, die älteren Datensätzen zugeordnet sind. Wenn Inkonsistenzen festgestellt werden, wird der Alarm ausgelöst. Der Kontrollmechanismus stützt sich dabei auf statistische Analysen und überprüft den Netzwerkverkehr anhand verschiedener Muster, die nach Ansicht der Entwickler ARP-Angriffe charakterisieren. Die Empfindlichkeit dieser Verkehrsfilter kann auf verschiedenen Ebenen eingestellt werden. Die aktiven Module senden ihrerseits Pakete an das Netzwerk selbst, um die ARP-Tabellen der kontaktierten Geräte zu validieren und sie mit gültigen Daten zu versorgen.

Das Snort Intrusion Detection System (IDS) verfügt außerdem über einen integrierten Arpspoof-Präprozessor, mit dem Sie den Datenverkehr in Ihrem Netzwerk überwachen und Vergleichslisten manuell erstellen können. Es ist jedoch viel arbeitsintensiver und wird häufig beim Übergang zu externen Netzwerken verwendet. Die Entscheidung, ob es rentabel ist, es im LAN anzuwenden, hängt von jedem Einzelfall ab. Auf Unternehmensebene stößt diese Maßnahme in der Regel auf Widerspruch der Betriebsräte, da der Administrator, der das Netzwerk mit IDS überwacht, Zugriff auf den gesamten Datenverkehr im Netzwerk und damit auch auf alle Aktivitäten der Mitarbeiter des Unternehmens hat. Unternehmen.