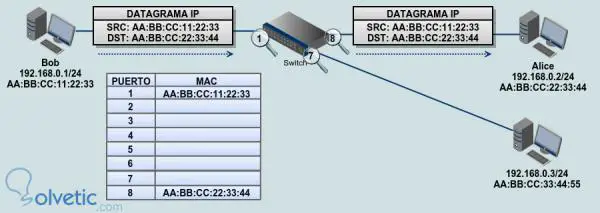

Der Switch verwendet die Verbindungsschicht, um die Netzwerkrahmenumschaltung durchzuführen. In einem typischen Szenario sendet Bob einen Netzwerk-Frame, in dem seine MAC-Adresse als Absender und Alices Adresse als Ziel angegeben sind, und sendet den Frame über seine physische Verbindung zum Switch. Wenn der Switch den Frame empfängt, ordnet er die Adresse von Bob (Absender) dem Port zu, an dem der “Frame” in den Switch eingetreten ist. Diese Zuordnung wird in einer als “CAM-Tabelle” bekannten Tabelle gespeichert.

Es können mehrere MAC-Adressen demselben Port des Switch zugeordnet sein, aber jede MAC-Adresse wird nur einem Port des Switch zugeordnet. Sobald die Adresse von Bob zugeordnet ist, durchsucht der Switch die CAM-Tabelle nach der Ziel-MAC-Adresse und leitet den empfangenen Frame über den zugeordneten Port (und nur für diesen Port) weiter.

Der Algorithmus enthält keine Validierung, und der Aktualisierungsmechanismus der CAM-Tabelle unterliegt dem Empfang von Frames, so dass die MAC-Adresse von Bob dem Port zugeordnet bleibt, bis “eine Ablaufzeit erreicht ist”, oder Der Switch empfängt einen Frame mit Bobs MAC-Adresse über einen anderen Port. Letzteres würde zum Beispiel passieren, wenn Bob sein Netzwerkkabel von Port “1” trennt und an Port “2” anschließt. Wenn Bob im nächsten Moment einen Frame sendet, erkennt der Switch den MAC von Bob, der über den Port “2” eintritt, und aktualisiert den Eintrag in der Tabelle CAM.

Von nun an wird jeder Frame, den Alice an Bob sendet, an den Port weitergeleitet, der die MAC-Adresse von Bob in der CAM-Tabelle registriert.

Die MAC-Adressen von Geräten müssen in Ethernet-Netzwerken eindeutig sein. Wenn zwei Systeme dieselbe MAC-Adresse haben und sich an verschiedenen Ports des Switches verbinden, wird die CAM-Tabelle für jeden gesendeten Frame aktualisiert, was zu einer Race-Bedingung für die Zuordnung führt des Ports in der CAM-Tabelle. Dann liefert der Switch für jeden empfangenen Frame den Frame in dem Port, der zum Zeitpunkt der Verarbeitung zugeordnet ist, ohne die Möglichkeit zu bestimmen, für welches der beiden Systeme mit derselben MAC-Adresse der Netzwerkverkehr korrespondiert.

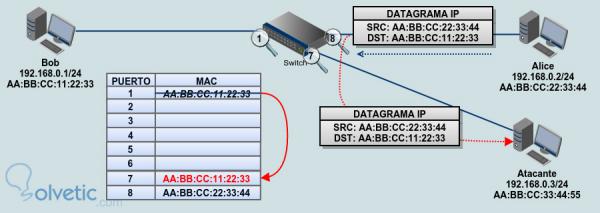

Die Anwendung der als ” Port Stealing ” bezeichneten Technik bei Computerangriffen besteht im Wesentlichen darin, eine Aktualisierung der CAM-Tabelle eines Switches mit manipulierten Adressierungsinformationen zu veranlassen, so dass der Switch eine MAC-Adresse zuordnet spezifisch (Opfersystem) mit dem Port, der an das Gerät angeschlossen ist, das diese Technik anwendet.

Ein “Angreifer” könnte dann den Switch zwingen, die MAC-Adresse von Bob dem Port zuzuordnen, an dem sein Computer angeschlossen ist, und so die für die MAC-Adresse von Bob bestimmten Netzwerkrahmen empfangen.

Wahlweise kann der Angreifer die Frames weiterleiten oder nicht, was zu einem Man-in-the-Middle-Angriff (MitM) bzw. einem Denial-of-Service-Angriff (DoS) führt. Es gibt eine Vielzahl von Anwendungen, mit denen diese Technik angewendet werden kann. Hier ist eine einfache Prozedur unter GNU / Linux.

Alice AA: BB: CC: 22: 33: 44 (192.168.0.2/24)

Angreifer AA: BB: CC: 33: 44: 55 (192.168.0.3/24)

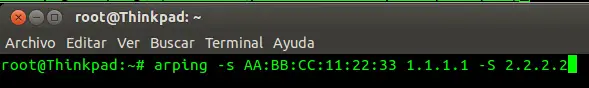

Für das angreifende System werden GNU / Linux Ubuntu und der Befehl arping verwendet (Version von Thomas Habets).

Um die Port Stealing- Technik mit Arping anzuwenden , führen Sie Folgendes als root aus:

# arping -s MAC_VICTIMA IP_DESTINO -S IP_ORIGEN -i INTERFAZ_LAN

IP_DESTINO: Bei der Bearbeitung einer ARP-Anforderungsnachricht muss eine Ziel-IP-Adresse angegeben werden.

IP_ORIGEN: Quell-IP-Adresse oder Absender der ARP-Nachricht.

INTERFACE_LAN: Name der zu verwendenden Netzwerkschnittstelle.

Aus dem Attacker-System generieren Sie Frames, deren Quell-MAC mit dem MAC des Opfers übereinstimmt, Bob:

Der Befehl arping verwendet das Argument -s, um die Quell-MAC-Adresse oder den Absender anzugeben. Daher wird die MAC-Adresse des Opfers angegeben, für das Bob verantwortlich ist.

Das Argument -S bestimmt die Quell-IP-Adresse, in diesem Fall 2.2.2.2 (optional und willkürlich).

Wenn nicht angegeben, wird die im Netzwerkadapter konfigurierte IP-Adresse verwendet.

Die IP-Adresse 1.1.1.1 ist die Zieladresse, und da das Ziel nur darin besteht, den Switch zu “verwirren”, ist der ausgewählte Wert völlig willkürlich, aber erforderlich.

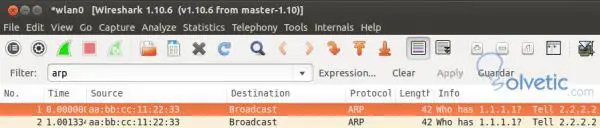

Dieser Befehl generiert ARP-Verkehr mit MAC-Ursprung AA: BB: CC: 11: 22: 33:

Sobald der Port des Angreifers mit der MAC-Adresse von Bob verknüpft ist, werden alle an Bob gerichteten Frames an den Port des Angreifers weitergeleitet:

Ab diesem Zeitpunkt tritt der Angreifer mit Bob in einen Rennzustand. Jedes von Bob gesendete Muster erzwingt die Aktualisierung der CAM-Tabelle. Ein Angreifer kann mit dem Parameter -w die Häufigkeit angeben, mit der er ARP-Nachrichten an den Befehl arping sendet :

# arping -s AA: BB: CC: 11: 22: 33 1.1.1.1 -S 2.2.2.2 -w 1

Der Wert “1” für den Parameter ” -w ” gibt an, dass das Arpen 1 Mikrosekunde wartet, bevor die nächste Nachricht gesendet wird. Auf diese Weise wird der Angreifer mit Vorteil handeln, um den Hafen des Opfers zu erhalten.

In Bezug auf die IP-Adressen von Ursprung und Ziel gibt es keine besondere Beobachtung, da es egal ist, ob die ARP-Abfrage gelöst ist, aber im Hinblick auf die Anwendung des Portdiebstahls reicht es aus, wenn der Frame den Ursprungs-MAC angibt des Opfers.

Ein Antivirus-System, IDS oder eine Überprüfung des Netzwerkverkehrs können verdächtige Aktivitäten im Netzwerk aufdecken. Ein Angreifer kann es daher vorziehen, Daten anzugeben, die der “normalen” Aktivität des Netzwerkverkehrs entsprechen:

# arping -s AA: BB: CC: 11: 22: 33 192.168.0.2 -S 192.168.0.1 -t AA: BB: CC: 22: 33: 44

IP_DESTINO: Alice’s IP, 192.168.0.2

IP_ORGIEN: Bobs IP, 192.168.0.1

MAC_DESTINO: MAC von Alice, AA: BB: CC: 22: 33: 44

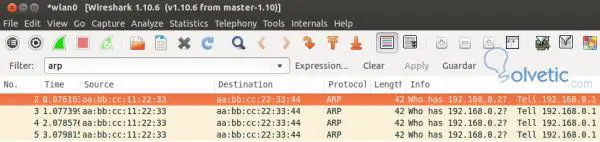

Beim Überprüfen des Netzwerkverkehrs werden ARP-Abfragen beobachtet:

Der Angreifer gibt die Ziel-MAC-Adresse mit der MAC-Adresse von Bob an (erforderlich, da Bob das beabsichtigte System zum “Stehlen des Ports” ist).

Die ARP-Nachricht wurde direkt an die IP-Adresse von Alice weitergeleitet. Zusätzlich wurde die MAC-Adresse von Alice angegeben, um die Zustellung der ARP-Nachricht direkt an Alice zu erzwingen und eine Kontrolle durch Broadcast zu vermeiden.

Schließlich gibt der Angreifer die IP-Adresse von Bob als Quell-IP-Adresse an, sodass die ARP-Nachricht gültige Informationen enthält, auch wenn diese nicht legitim sind. Letzteres kann die Erkennung der Anomalie verhindern, da bei einigen Antivirensystemen die ARP-Spoofing-Aktivität auftreten kann, wenn die MAC- und IP-Adresse der Quelle keinem zuvor registrierten ARP-Eintrag entspricht.

Bis zu diesem Zeitpunkt erhält der Angreifer die Frames, die die anderen Hosts im Netzwerk an das Opfer senden. Diese Bedingung hebt die Bindung eines Denial-of-Service-Angriffsszenarios auf, da die Frames nicht nur an den Angreifer übermittelt werden, sondern das Opfer nie erreichen.

Optional kann der Angreifer die Frames an sein Opfer weiterleiten und in der Mitte einen Mannangriff auslösen (Man in the middle), damit der Verkehr an Bob gesendet wird.