Zweifellos ist Windows Server 2016 eines der stärksten Betriebssysteme, das von Microsoft entwickelt wurde. Es befindet sich noch in der Testphase, wird jedoch bald vollständig auf den Markt gebracht und wir werden ein neues Betriebssystem finden, das sicher und zuverlässig ist .

In dieser Studie werden wir einige der Aufgaben behandeln, die wir in Active Directory oder Active Directory in Windows Server 2016 ausführen können. Wir gehen davon aus, dass jeder den Prozess der Installation der Active Directory-Rollen kennt, um auf diese Studie zugreifen zu können.

Es ist für niemanden ein Geheimnis, dass wir mit Active Directory alle in unserer Organisation vorhandenen Ressourcen zentral verwalten und so in der Lage sind, alle Situationen zu kontrollieren, die auftreten können, um möglichen Ausfällen einen Schritt voraus zu sein.

Wir alle kennen die unzähligen Funktionen, die Active Directory in der Windows Server-Umgebung bietet, aber dieses Mal werden wir Verwaltungsaufgaben mit der Active Directory-Verwaltungscenter-Anwendung ausführen .

Für viele von uns ist dieses Tool unbekannt, und vielleicht haben wir es noch nie gehört. Bei dieser Gelegenheit werden wir es sorgfältig analysieren, um seinen Umfang zu verstehen und zu erfahren, wie das Active Directory-Verwaltungscenter uns bei der Verwaltung unserer Objekte (Benutzer, Geräte usw.) in der Datenbank hilft Organisation Dieses leistungsstarke Tool ist in den Windows Server 2008-Versionen enthalten, und über dieses Tool können folgende Aufgaben ausgeführt werden.

- Erstellen Sie neue Gruppen und bearbeiten Sie vorhandene

- Erstellen, bearbeiten oder löschen Sie Benutzer

- Erstellen Sie neue Computerkonten oder verwalten Sie vorhandene im System

- Erstellen neuer Organisationseinheiten (Organisationseinheiten)

- Erstellen Sie Abfragen, mit denen wir die Active Directory-Daten filtern können

- Stellen Sie eine Verbindung zu neuen Domänen her

- Active Directory-Papierkorb: Mit dieser Option können wir Objekte wiederherstellen, die versehentlich gelöscht wurden. Diese Funktion ist standardmäßig deaktiviert.

- Verbesserte Passwortrichtlinien.

- Verlaufsanzeige in Windows PowerShell .

Im Active Directory-Verwaltungscenter finden Sie zahlreiche Alternativen, die Ihnen die tägliche Arbeit erleichtern. Wir werden detailliert auf dieses interessante Tool eingehen, das in Windows Server 2016 enthalten ist. Wie wir in der Benutzeroberfläche des Active Directory-Verwaltungscenters sehen, haben wir:

- Navigationsleiste (befindet sich auf der linken Seite)

- Aufgabenbereich (befindet sich auf der rechten Seite)

- Die Vorschau (befindet sich unten)

- Verwaltungsliste (zentrales Bedienfeld)

Wir haben im Navigationsbereich einige sehr wichtige Elemente gefunden, wie zum Beispiel:

- Überblick: Über diese Option können wir auf die Hilfe zugreifen, die Microsoft auf seinen Webseiten zum Tool bereitgestellt hat.

- Testen (lokal): Bezieht sich auf unseren lokalen Server und von dort aus können wir alle Ressourcen der Organisation verwalten.

- Dynamische Zugriffssteuerung: Mit dieser Option können wir als Administratoren Zugriffssteuerungsberechtigungen und -einschränkungen anwenden, die auf Regeln basieren, die sich sowohl auf Ressourcen als auch auf Benutzer auswirken können.

- Authentifizierung: Mit dieser Option können wir Authentifizierungsrichtlinien erstellen, um die Sicherheit in Windows Server 2016 zu verbessern.

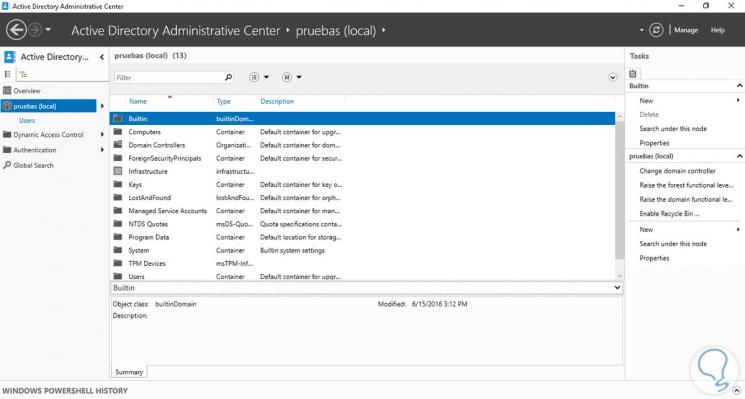

Analysieren wir die Datei, die den Namen unseres lokalen Servers enthält, in diesem Fall Tests (lokal).

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Wie in der Administrationsliste (Center) zu sehen ist, sehen wir die verschiedenen Container und Organisationseinheiten (OUs) , die in unserem System erstellt wurden, während wir im Aufgabenbereich (rechts) die Aktivitäten finden, die wir für jede der erstellen können gleich.

In der Aufgabenanzeige gibt es vier (4) Aufgaben, die behoben bleiben und sich unter der Registerkarte Tests (Lokal) befinden:

- Domänencontroller ändern: Ermöglicht das Ändern des aktuellen Domänencontrollers.

- Erhöhen Sie die Funktionsebene der Gesamtstruktur: Auf diese Weise können wir die Funktionsebene unserer Gesamtstruktur erhöhen, falls dies nicht die neueste ist.

- Erhöhen der Domänenfunktionsebene: Damit können wir die Funktionsebene unserer Domäne erhöhen, falls Windows Server 2016 nicht eingerichtet wurde.

- Papierkorb aktivieren : Mit dieser Option können Sie den Active Directory-Papierkorb aktivieren, um gelöschte Objekte wiederherzustellen.

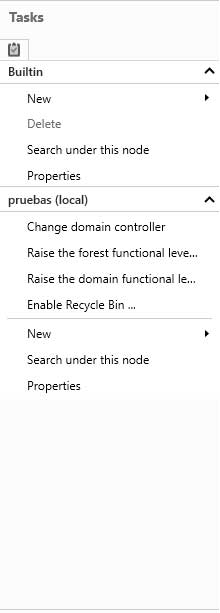

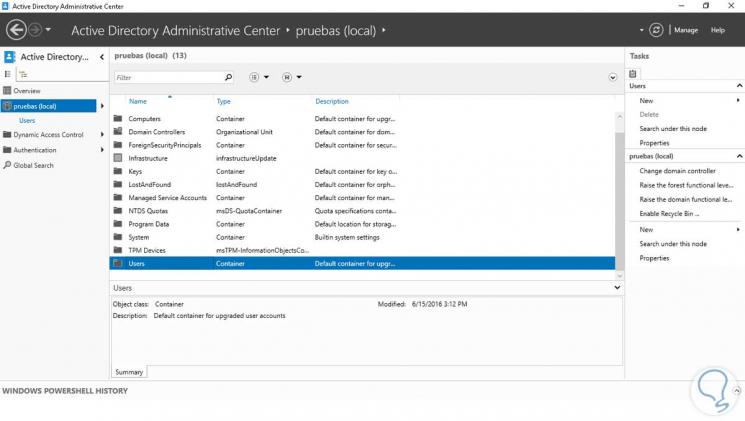

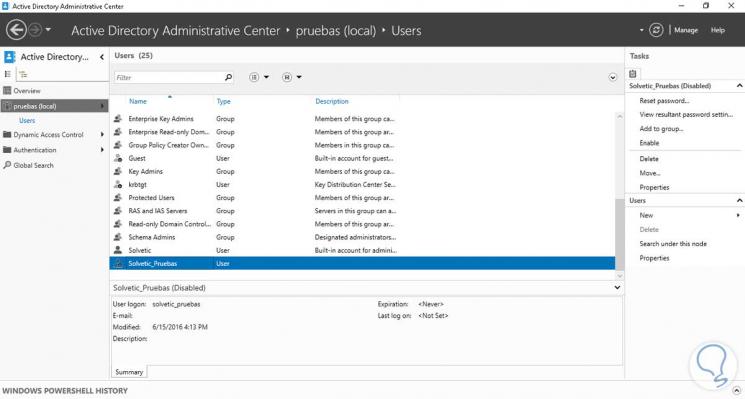

Diese Aufgaben sind immer verfügbar, die anderen hängen von der ausgewählten Option ab. In diesem Beispiel wählen wir die Option Benutzer aus, um zu sehen, welche Optionen verfügbar sind.

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Wir haben die Optionen:

- Neu: In dem ausgewählten Ordner können neue Benutzer, Teams, Gruppen usw. erstellt werden.

- Suche unter diesem Knoten: Wir können jede Art von Suche innerhalb des ausgewählten Ordners durchführen

- Eigenschaften: Wir können die Eigenschaften des ausgewählten Ordners sehen.

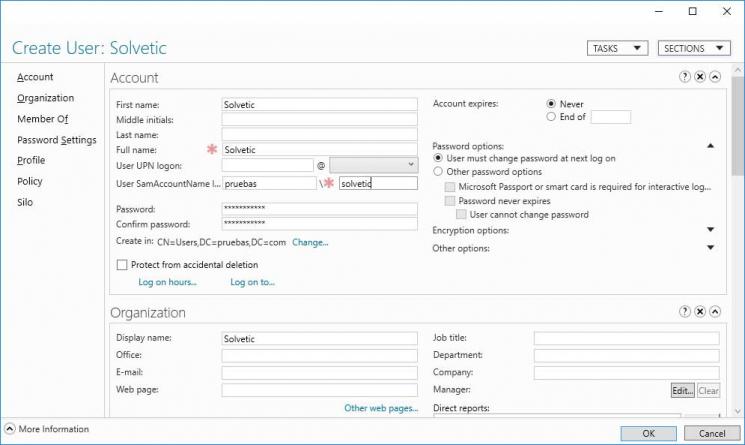

In unserem Beispiel wählen wir die Option Neu / Benutzer , wir werden sehen, dass das folgende Fenster angezeigt wird:

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

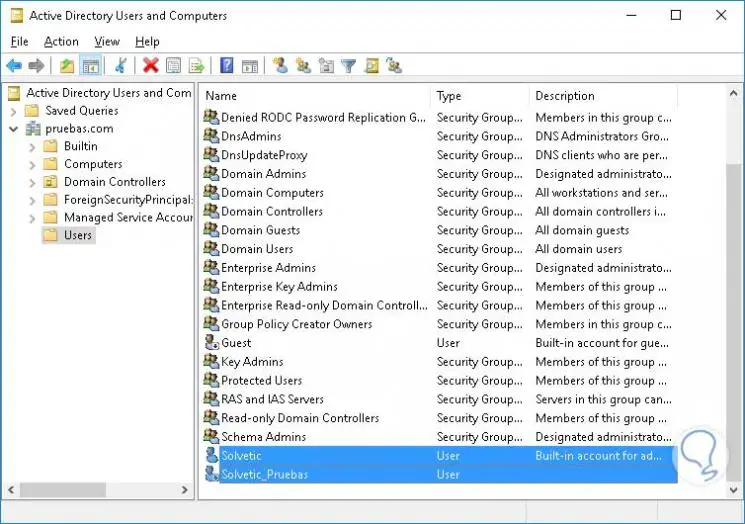

Wir müssen die Felder entsprechend unseren Anforderungen ausfüllen. Wir drücken OK und können unseren erstellten Benutzer durch Doppelklicken auf den Benutzerordner oder durch Eingeben der Active Directory-Benutzer und -Computer und Validieren unseres Benutzers in dem genannten Ordner anzeigen.

Auf die gleiche Weise können wir Organisationseinheiten , Ausrüstung usw. erstellen . Sobald wir ein Objekt ausgewählt haben, werden wir feststellen, dass sich die Optionen im Aufgabenbereich erhöhen:

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

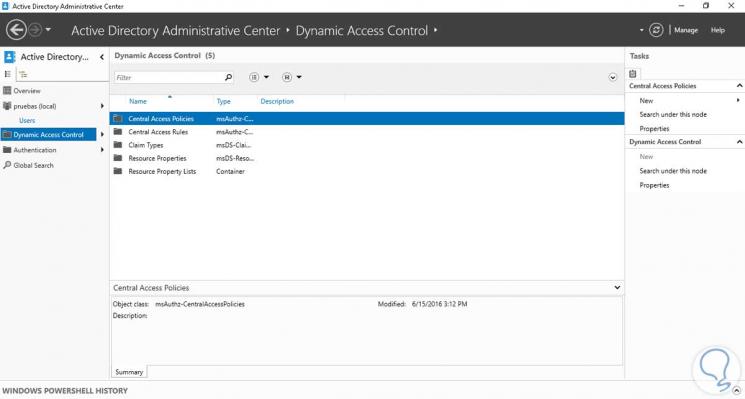

Wir sehen, dass wir den Benutzer entfernen, Ihr Passwort ändern, es zu einer Gruppe hinzufügen können, unter anderem hängt alles von den aktuellen Anforderungen ab. Dies ist die globale Ansicht, in der Benutzer, Ordner, Gruppen und Computer unserer Domäne über die Registerkarte Tests (lokal) im Active Directory-Verwaltungscenter erstellt, bearbeitet oder gelöscht werden können. In der Registerkarte Dynamic Access Control im Navigationsbereich finden Sie Folgendes:

[color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Wie wir sehen, haben wir folgende Möglichkeiten:

- Zentrale Zugriffsrichtlinien: Mit dieser Option können wir die Zugriffsrichtlinien erstellen, die wir für erforderlich halten. Diese Option ist eng mit der folgenden Option verknüpft, die zentrale Zugriffsregeln ist.

- Zentrale Zugriffsregeln: Mit dieser Option können Sie die Regeln erstellen, die die Zugriffssteuerung in Windows Server 2016 bestimmen.

- Anspruchstypen: Mit dieser Option können wir verschiedene Arten von Abfragen mit jedem der beschriebenen Parameter erstellen.

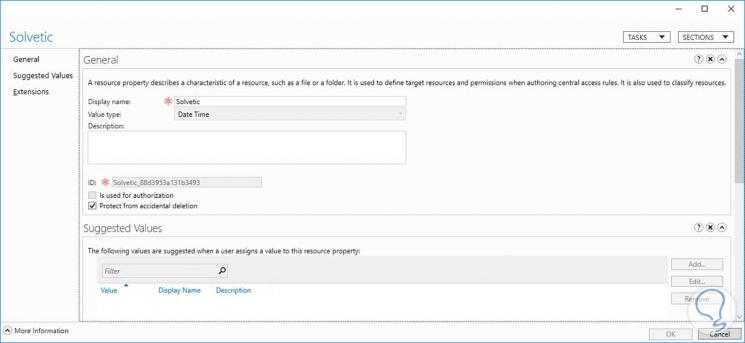

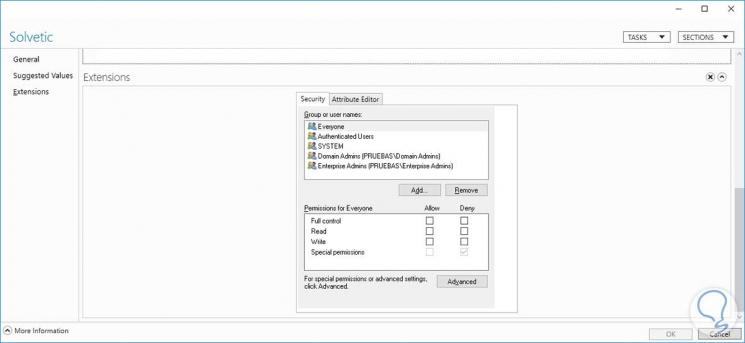

- Ressourceneigenschaften: Mit dieser Option können wir die Eigenschaften der verschiedenen Ressourcen unter Berücksichtigung der angebotenen Optionen anzeigen.

- Ressourceneigenschaftslisten: Mit dieser Option haben wir Zugriff auf eine Liste mit den verschiedenen Eigenschaften der enthaltenen Ressourcen.

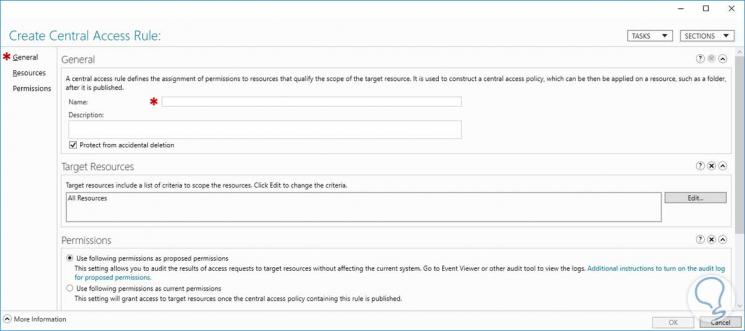

Wenn wir eine Regel erstellen möchten, wählen wir die Option Zentrale Zugriffsregeln aus und im Aufgabenbereich wählen wir Neue / Zentrale Zugriffsregel . Wir werden Folgendes sehen:

[color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

In diesem Fenster müssen alle Parameter festgelegt werden, die zum Erstellen der Regel erforderlich sind, z. B. der Name der Regel, die zu verwendenden Ressourcen und die Art der zuzuweisenden Berechtigungen. Wenn wir einen Wert ändern möchten, drücken Sie einfach Bearbeiten , um sie zu ändern.

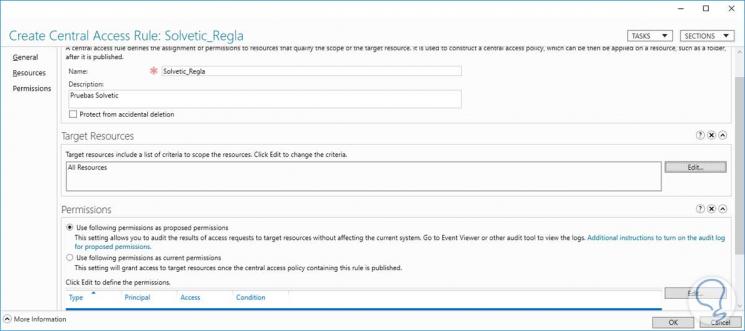

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

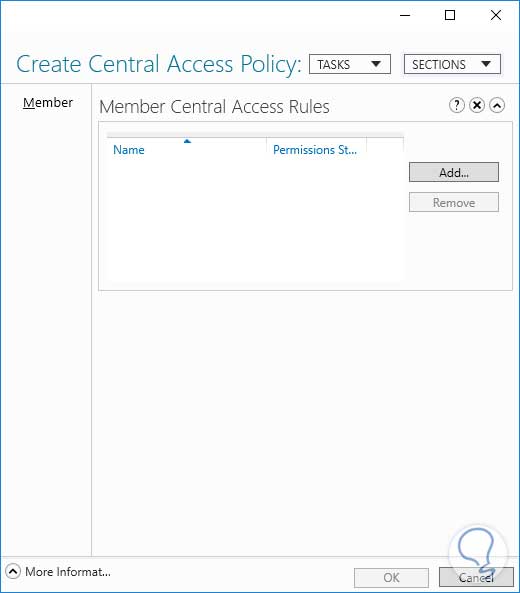

Nachdem wir die Parameter definiert haben, klicken Sie auf OK, um die Regel zu erstellen . Wie bereits erwähnt, besteht der erste Schritt darin, eine Regel zum Erstellen einer Richtlinie zu erstellen. Bei Auswahl der Option ” Richtlinien für zentralen Zugriff ” und im Aufgabenbereich bei Auswahl der Option ” Neue Richtlinie / Richtlinie für zentralen Zugriff” wird Folgendes angezeigt:

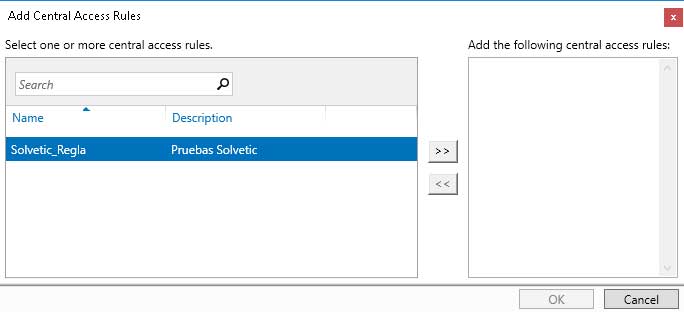

Dort müssen wir auf die Schaltfläche Hinzufügen klicken, um eine Regel hinzuzufügen. Andernfalls können wir die Richtlinie nicht erstellen. Klicken Sie auf Hinzufügen, und es wird Folgendes angezeigt:

Fügen Sie einfach diese Regel hinzu und drücken Sie OK. Wir haben eine Regel namens TechnoWikis erstellt und dies ist ihre Umgebung:

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Wir sehen den Namen der Regel, den Wert (der basierend auf den Anforderungen bearbeitet werden kann, die vorgeschlagenen Werte, die wir für diese Ressourcen implementieren können, und schließlich die Erweiterungen, mit denen wir die entsprechenden Berechtigungen festlegen.

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Sobald wir alles eingerichtet haben, drücken Sie OK .

Auf der Registerkarte Authentifizierung des Navigationsbereichs können normale Authentifizierungsrichtlinien sowie die Siloauthentifizierung eingerichtet werden. Silo sind die Richtlinien, mit denen die Berechtigungsnachweise auf Systeme erhöht werden können, die nur für Benutzer gelten sollen , dh maximale Berechtigungen.

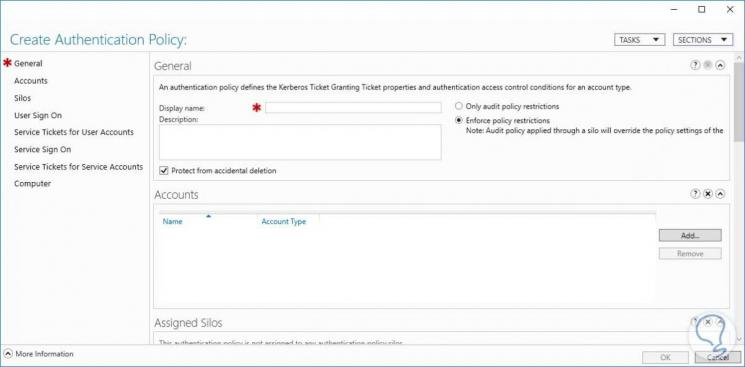

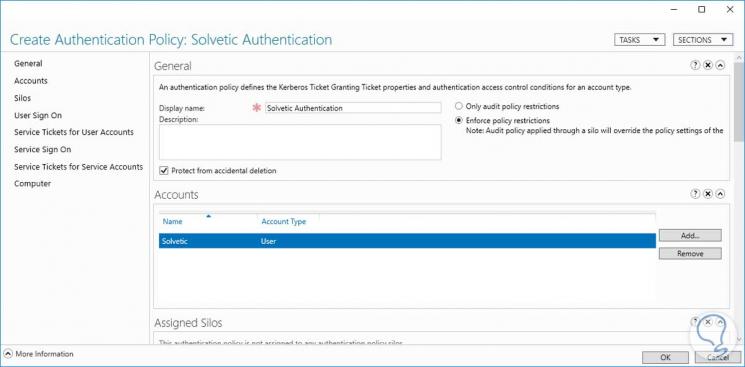

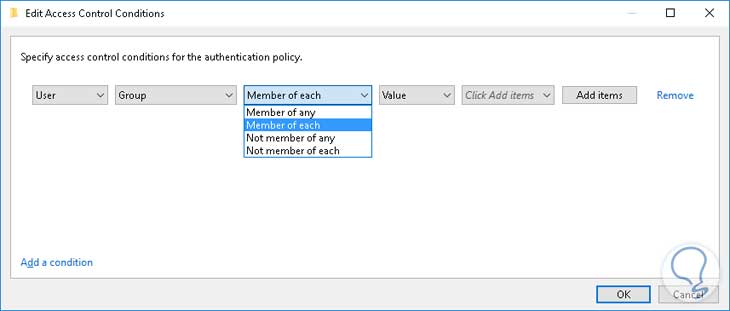

Wenn wir einen der beiden Authentifizierungstypen erstellen möchten, müssen wir Authentifizierung auswählen und im Aufgabenbereich Neu / Authentifizierungsrichtlinie die Option Authentifizierungsrichtlinie auswählen. Folgendes wird angezeigt:

[color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Dort müssen wir die Daten eingeben, die für die Erstellung der Richtlinie erforderlich sind, z. B. den Namen, die einzuschließenden Konten, die auszuführenden Aktionen usw.

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Um ein Beispiel zu sehen, können wir auf der Registerkarte Servicetickets für Benutzerkonten in der Option Bearbeiten festlegen, welche Parameter für den ausgewählten Benutzer konfiguriert werden sollen:

Sobald diese Parameter definiert sind, drücken Sie OK.

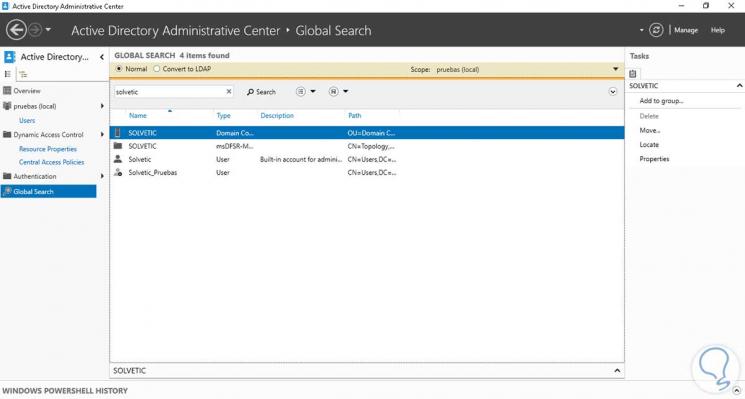

Auf diese Weise legen wir die Authentifizierungsparameter für Benutzer oder Geräte in unserem Windows Server 2016-System fest und können schließlich in der Option Globale Suche eine allgemeine Suche nach beliebigen Parametern durchführen.

Lassen Sie uns den Begriff TechnoWikis finden und das Ergebnis erhalten:

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Auf diese Weise können wir in Windows Server 2016 eine allgemeine Suche durchführen. Im Allgemeinen ist dies die Umgebung, die wir in Windows Server 2016 verwenden können.

Für diejenigen, die die Windows PowerShell-Umgebung mehr mögen , haben wir auch sehr interessante Optionen, zum Beispiel können wir den Befehl verwenden:

Get-Command * -AD *

Um eine vollständige Liste aller Befehle zu erhalten, die wir über PowerShell verwenden können.

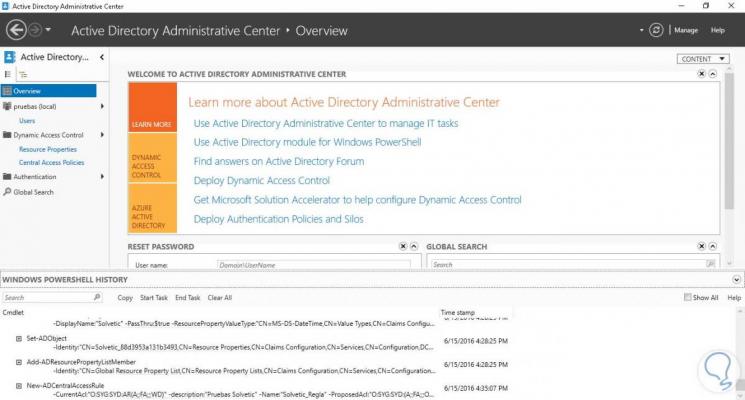

Während wir Änderungen im Active Directory-Verwaltungscenter ausführen, sehen wir im unteren Teil, wie die auf der Registerkarte Windows PowerShell-Verlauf ausgeführten Aufgaben hinzugefügt werden:

[/color] [color = # a9a9a9] Zum Vergrößern auf das Bild klicken [/ color]

Hier zeigen wir einige der wichtigsten Befehle, die wir zum Bearbeiten in Active Directory mit PowerShell haben:

Add-ADCentralAccessPolicyMember

Add-ADComputerServiceAccount

Add-ADDomainControllerPasswordReplicationPolicy

Add-ADFineGrainedPasswordPolicySubject

Add-ADGroupMember

Add-ADPrincipalGroupMembership

Add-ADResourcePropertyListMember

Claro-ADAccountExpiration

Claro-ADClaimTransformLink

Deaktiviere-ADAccount

Disable-ADOptionalFeature

Enable-ADAccount

Enable-ADOptionalFeature

Get-ADAccountAuthorizationGroup

Get-ADAccountResultantPasswordReplicationPolicy

Get-ADAuthenticationPolicy

Get-ADAuthenticationPolicySilo

Get-ADCentralAccessPolicy

Get-ADCentralAccessRule

Get-ADClaimType

Get-ADComputer

Get-ADComputerServiceAccount

Get-ADDCCloningExcludedApplicationList

Get-ADDefaultDomainPasswordPolicy

Get-ADDomain

Get-ADDomainController

Get-ADDomainControllerPasswordReplicationPolicy

Get-ADDomainControllerPasswordReplicationPolicyUsage

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

Get-ADFOREST

Get-ADGROUP

Get-ADGroupMember

Get-ADObject

Get-ADOptionalFeature

Get-ADOrganizationalUnit

Get-ADPrincipalGroupMembership

Get-ADReplicationAttributeMetadata

Get-ADReplicationConnection

Get-ADReplicationFailure

Get-ADReplicationPartnerMetadata

Get-ADReplicationQueueOperation

Get-ADReplicationSite

Get-ADReplicationSiteLink

Get-ADReplicationSubnet

Get-ADReplicationUpToDatenessVectorTable

Get-ADResourceProperty

Get-ADResourcePropertyList

Get-ADResourcePropertyValueType

Get-ADRootDSE

Get-ADServiceAccount

Get-ADTrust

Get-ADUser

Get-ADUserResultantPasswordPolicy

Grant-ADAuthenticationPolicySiloAccess

Install-ADServiceAccount

Move-ADDirectoryServer

Move-ADDirectoryServerOperationMasterRole

Move-ADObject

New-ADAuthenticationPolicy

New-ADAuthenticationPolicySilo

New-ADCentralAccessPolicy

New-ADCentralAccessRule

New-ADClaimTransformPolicy

New-ADClaimType

New-ADComputer

New-ADDCCloneConfigFile

New-ADFineGrainedPasswordPolicy

Neu-ADGROUP

New-ADObject

New-ADOrganizationalUnit

New-ADReplicationSite

New-ADReplicationSiteLink

New-ADReplicationSiteLinkBridge

New-ADReplicationSubnet

New-ADResourceProperty

New-ADResourcePropertyList

New-ADServiceAccount

New-ADUser

Remove-ADAuthenticationPolicy

Remove-ADAuthenticationPolicySilo

Remove-ADCentralAccessPolicy

Remove-ADCentralAccessPolicyMember

Remove-ADCentralAccessRule

Remove-ADClaimTransformPolicy

Remove-ADClaimType

Entfernen-ADComputer

Remove-ADComputerServiceAccount

Remove-ADDomainControllerPasswordReplicationPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Entfernen-ADGROUP

Remove-ADGroupMember

Remove-ADObject

Remove-ADOrganizationalUnit

Remove-ADPrincipalGroupMembership

Remove-ADReplicationSite

Remove-ADReplicationSiteLink

Remove-ADReplicationSiteLinkBridge

Remove-ADReplicationSubnet

Remove-ADResourceProperty

Remove-ADResourcePropertyList

Remove-ADResourcePropertyListMember

Remove-ADUser

Rename-ADObject

Reset-ADServiceAccountPassword

Restore-ADObject

Revoke-ADAuthenticationPolicySiloAccess

Search-ADAccount

Set-ADAccountAuthenticationPolicySilo

Set-ADAccountControl

Set-ADAccountExpiration

Set-ADAccountPassword

Set-ADAuthenticationPolicy

Set-ADAuthenticationPolicySilo

Set-ADCentralAccessPolicy

Set-ADCentralAccessRule

Set-ADComputer

Set-ADDefaultDomainPasswordPolicy

Set-ADDomain

Set-ADDomainMode

Set-ADFineGrainedPasswordPolicy

Set-ADFOREST

Set-ADForestMode

Set-ADGROUP

Set-ADObject

Set-ADOrganizationalUnit

Set-ADReplicationConnection

Set-ADReplicationSite

Set-ADReplicationSiteLink

Set-ADReplicationSiteLinkBridge

Set-ADReplicationSubnet

Set-ADResourceProperty

Set-ADResourcePropertyList

Set-ADServiceAccount

Set-ADUser

Test-ADServiceAccount

Deinstallieren Sie ADServiceAccount

Entsperren-ADAccount

Auf diese Weise können wir alle Verwaltungsaufgaben über diese Befehle erledigen.

Wie Sie mit dem Active Directory-Verwaltungscenter sehen können, können Sie alle Steuerungsvorgänge für das Directory-Schema von einer zentralen Stelle aus ausführen. Wir laden Sie ein, dieses leistungsstarke und interessante Tool zu erkunden.