Wir haben kürzlich entdeckt, dass Wannacry , eine Ransomware , die Tausende von Benutzern und Hunderte von Unternehmen betraf, dank ihrer raschen Verbreitung und zahlreichen latenten Bedrohungen alle Ebenen der IT-Verwaltung in Alarmbereitschaft versetzt.

Und da Wannacry die Daten vieler Menschen verbreitet und beeinflusst, die eine Zahlung für ihre ” Rettung ” fordern, ist es wichtig, dass wir wissen, dass diese Art von Virus nicht die einzige ist, die die gesamte Sicherheit und den Datenschutz der Benutzer beeinträchtigt TechnoWikis ist entschlossen, diese Bedrohungen zu analysieren und darüber zu informieren, wie sie erkannt und Maßnahmen ergriffen werden können, um sie zu vermeiden.

Der Schutz vor solchen Bedrohungen ist wichtig, wenn wir unsere Informationen für die Sicherheit benötigen. Das Erste, was wir wissen müssen, ist, was diese Viren und Angriffe sind und welche Werkzeuge wir haben, um damit umzugehen.

Aus diesem Grund werden wir heute ausführlich über eine neue Bedrohung namens Zero Days (Tag Null) sprechen.

Zero Day gehört zu einer “Gruppe” von Angriffen, die als Zero Day Threats bezeichnet werden, und besteht im Wesentlichen darin, eine häufig auftretende Sicherheitsanfälligkeit im Betriebssystem anzugreifen, die vom Unternehmen oder Entwickler noch nicht detailliert beschrieben wurde. Dies kann sich auf Daten auswirken , Anwendungen, Netzwerk oder Hardware des Betriebssystems.

Der Begriff Zero Days oder Zero Days gibt an, dass die Systementwickler keine Zeit haben, um das Problem zu lösen, und dass jede Minute, die auf der Suche nach einer Lösung vergeht, mehrere Benutzer weltweit schädigen kann.

Diese Art von Angriff wird auch als Zero Days Exploit bezeichnet und kann unter anderem verschiedene Formen von Malware, Würmern und Trojanern annehmen. Angreifer nutzen diese Sicherheitslücken, um einen massiven Angriff zu starten.

Leider wird bei diesem neuen Angriff die Sicherheitsanfälligkeit vom Angreifer ausgenutzt und ausgenutzt, bevor es einen Patch zur Korrektur gibt.

1. Wie der Zero Days-Virus funktioniert

Wir haben erwähnt, dass diese Viren Sicherheitslücken ausnutzen, um ihren Angriff auszulösen. Es gibt jedoch verschiedene Möglichkeiten, wie sie dies tun, und im Grunde sind es die folgenden:

Verwenden von Ausnutzungscodes, um die gefundenen Schwachstellen auszunutzen und damit Viren oder Malware auf den Zielcomputer zu implantieren.

Verwendung von Mitteln wie E-Mails oder sozialen Netzwerken, damit Benutzer mit geringem Wissen auf von Angreifern erstellte Websites zugreifen und auf diese Weise den schädlichen Code herunterladen und auf dem Computer des Opfers ausführen können.

Die Schritte, die einen Zero Days-Angriff beinhalten, umfassen Folgendes:

So funktioniert Zero Days im Grunde und das Schlimmste ist, dass Sicherheitslücken häufig von Angreifern und nicht von Entwicklern entdeckt werden. Daher haben sie an diesem Punkt einen Vorteil, da diese Bugs an andere Angreifer verkauft werden können mit böswilligen Absichten.

Zusätzlich zu dieser Phase hat der Angriff des Zero Days-Virus ein Zeitfenster, in dem es zu Verwüstungen und Ausfällen bei Hunderten oder Tausenden von Geräten und Benutzern kommen kann, da dieses Zeitfenster in dem Zeitraum liegt, in dem eine Bedrohung veröffentlicht wurde. und den Zeitraum, in dem die Sicherheitspatches dafür veröffentlicht werden. Dieser Zeitraum umfasst:

- Moment der Veröffentlichung des Angriffs an die Benutzer.

- Erkennung und detaillierte Analyse der Schwachstelle.

- Entwicklung einer Fehlerkorrektur .

- Offizielle Veröffentlichung des Sicherheitspatches.

- Veröffentlichung, Verteilung und Installation des Patches auf den betroffenen Computern.

Dies kann Minuten, Stunden oder Tage dauern, in denen sich der Angriff unter Ausnutzung dieser Zeit ausbreitet.

2. Arten von Angriffen Zero Days

Es gibt einige Arten von Angriffen, die wir kennen, um anschließend die erforderlichen Sicherheitsmaßnahmen zu ergreifen. Einige dieser Angriffe sind:

3. So erkennen Sie einen Zero Days-Angriff

Es gibt verschiedene Techniken, mit denen ein Zero Days-Angriff frühzeitig erkannt werden kann, um die erforderlichen Sicherheitsmaßnahmen zu ergreifen. Diese Techniken umfassen:

4. Statistik der Nulltage

Nachfolgend finden Sie die folgenden Statistiken, aus denen hervorgeht, wie Zero Days den Umfang und das Risiko für Benutzer schrittweise erhöht hat. Einige relevante Daten sind:

- 35% der Malware weltweit sind Zero Days.

- Einer der Hauptangriffe von Zero Days ist JavaScript.

- 73% der Angriffe über Websites erfolgen mithilfe des Treiberdownloads.

- Die meisten Zero Days-Trojaner-Angriffe werden in Linux-Umgebungen ausgeführt.

- Es gibt mehr als 18,4 Millionen Arten von Zero Days-Malware.

- Makrobasierte Malware gewinnt an Stärke.

- Der Hauptangriff auf das Netzwerk mit dem Namen Wscript.shell konzentrierte sich auf den Angriff auf Deutschland.

Wir haben darauf hingewiesen, dass die Exploits von Zero Days bei mehreren Gelegenheiten entweder an andere Angreifer oder an Unternehmen verkauft werden können, damit die Sicherheitsanfälligkeit nicht preisgegeben wird und die Glaubwürdigkeit verloren geht. Dies ist eine von Forbes erstellte Liste, in der wir den Preis sehen dass Sie einen Zero Days Exploit auf dem Markt haben können:

- MacOS X: Zwischen 20.000 USD und 50.000 USD.

- Adobe Reader: Zwischen 5.000 USD und 30.000 USD.

- Android: Zwischen 30.000 USD und 60.0000 USD.

- Flash oder Java: Zwischen 40.000 USD und 100.000 USD.

- Windows: Zwischen 60.000 USD und 120.000 USD.

- IOS: Zwischen 100.000 USD und 250.000 USD.

- Microsoft Word: Zwischen 50.000 USD und 100.000 USD.

Wir können sehen, wie die Preise je nach Sicherheitsstufe der einzelnen Anwendungen oder Betriebssysteme variieren.

5. Liste der Schwachstellen von Zero Days

Das Sicherheitsunternehmen Symantec, das für seine Implementierungstechniken gegen verschiedene Arten von Bedrohungen bekannt ist, hat eine Liste der wichtigsten Sicherheitslücken von Zero Days nach Kategorien veröffentlicht. Wir fügen jedem Link einen Link hinzu, um ein wenig mehr über seine Funktionsweise zu erfahren:

- Sicherheitsanfälligkeit in Remotecodeausführung (CVE-2014-0502)

- Operation Greedy Wonk (CVE-2014-0498)

- Operation Bauernsturm (CVE-2015-7645)

- Sicherheitsanfälligkeit bezüglich Pufferüberlaufs (CVE-2014-0515)

- Sicherheitsanfälligkeit in Remoteausführungscode und DoS-Angriffen (CVE-2014-0050, CVE-2014-0094)

- Sicherheitsanfälligkeit in Remotecodeausführung (CVE-2104-1761)

- Sicherheitslücke in TrueType-Schriften (CVE2014-4148)

- Sicherheitsanfälligkeit in Richtlinien von Remotegruppen (CVE 2015-0008)

- Sicherheitsanfälligkeit in der Ausführung von OLE-Paketen (CVE 2014-4114)

6. Geschäft mit Zero Days-Angriffen

Wir haben die Zahlen gesehen, die eine Verwundbarkeit der Systeme kosten können, aber der Punkt ist, dass es einen Markt gibt, der auf den Zero Days basiert und sich aus kriminellen Köpfen zusammensetzt, die große Summen zahlen, um die Verwundbarkeiten oder Entitäten zu erhalten, die Zahlen Sie, um die Fehler zu finden und Angriffe zu vermeiden. Es gibt drei Arten von Geschäftsleuten auf dieser Welt, die Zero Days sind:

7. Wie wir uns vor Zero Days schützen können

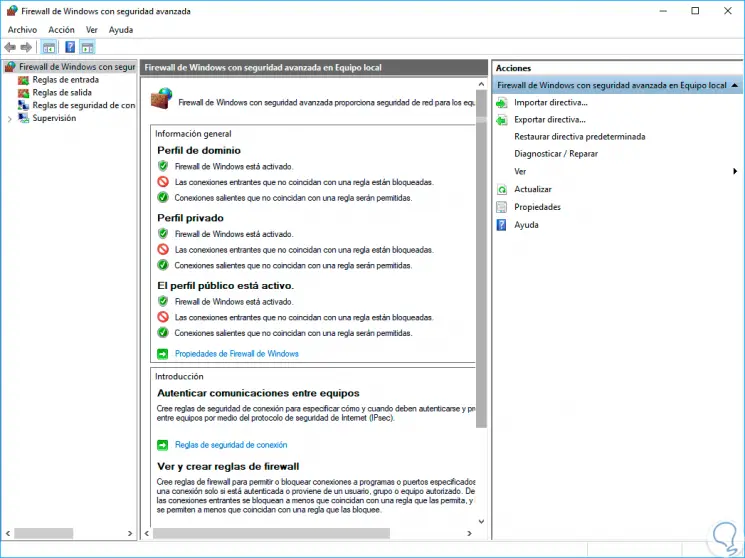

Jetzt kommt einer der wichtigsten Punkte und ist, welche Maßnahmen wir berücksichtigen müssen, um uns vor Angriffen Zero Days zu schützen. Hier sind einige Tipps:

Es wird empfohlen, Java zu deaktivieren, um diese Art von Angriff zu verhindern. Wir sind davon nicht betroffen, da es sich bei den modernen Websites um HTML5 handelt und Java nicht erforderlich ist.

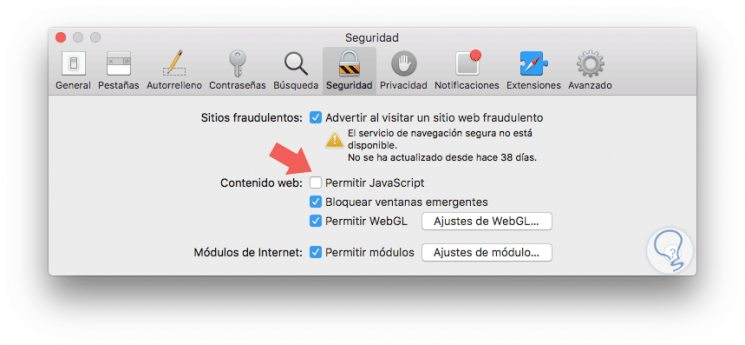

Um Java in Safari zu deaktivieren, rufen Sie das Menü Safari / Einstellungen auf und deaktivieren Sie auf der Registerkarte Sicherheit das Kontrollkästchen JavaScript zulassen

In den aktuellen Versionen von Mozilla Firefox wurde die Verwendung von Java aus Sicherheitsgründen deaktiviert:

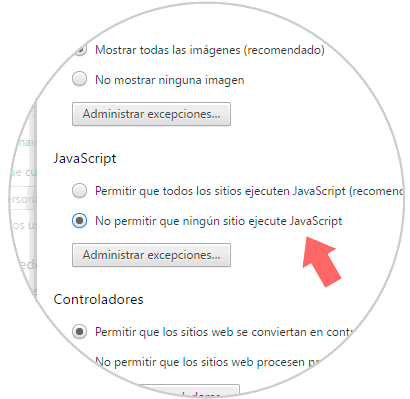

Um JavaScript in Google Chrome zu deaktivieren, gehen Sie zum Menü Anpassen und Steuern von Google Chrome, wählen Sie die Option Konfiguration / Erweiterte Einstellungen anzeigen, wählen Sie auf der Registerkarte Datenschutz die Option Inhaltseinstellungen und suchen Sie im angezeigten Fenster das Feld JavaScript und aktivieren Sie das Kontrollkästchen Keine Website zulassen Führen Sie JavaScript aus.

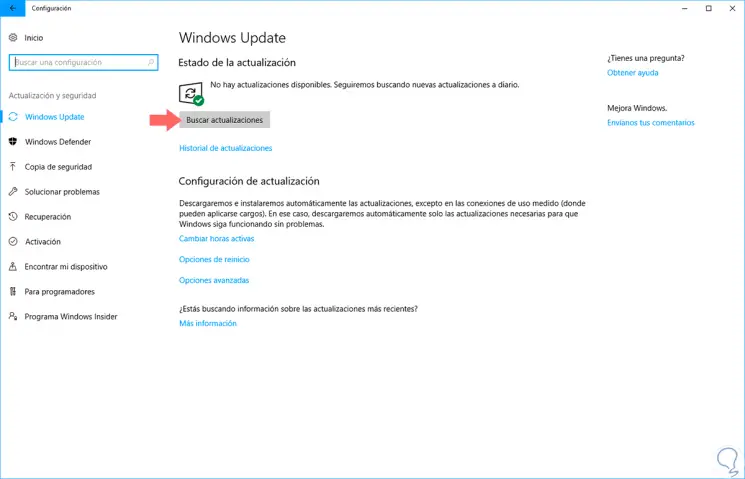

In Mac OS-Umgebungen werden wir über neue Updates im Store informiert, und in Linux-Umgebungen können wir Befehle wie sudo apt update ausführen.

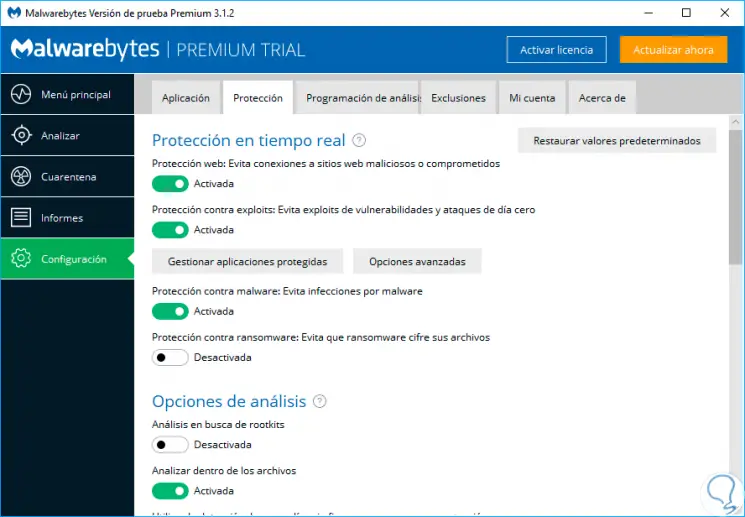

Einige der Programme, die wir verwenden können, sind:

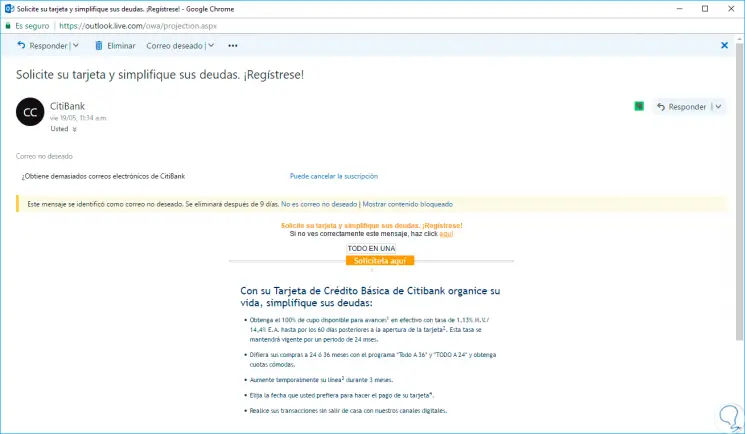

Eine der Möglichkeiten, wie diese E-Mails getarnt werden, ist die Verwendung von mutmaßlichen rechtlichen Hinweisen, Anhängen und Nachrichten unserer Bankunternehmen, unter anderem:

Wir müssen vorsichtig sein und die Absender überprüfen, anrufen, um die Benachrichtigungen zu bestätigen und niemals Anhänge dieser Art von E-Mails herunterladen oder auf die Links klicken.

Zero Days ist eine tägliche Bedrohung, aber wenn wir vorsichtig sind, werden wir es vermeiden, einer der Kanäle zu sein, die dies verbreiten, und im Laufe der Zeit werden wir sicherstellen, dass unsere Informationen geschützt und immer verfügbar sind. Wir empfehlen unseren Freunden, Verwandten oder Kollegen, ihre Systeme und Anwendungen nach Möglichkeit auf dem neuesten Stand zu halten und vor allem zu vermeiden, verdächtige E-Mails zu öffnen oder unzuverlässige Dateien auszuführen.