So schützen Sie sich vor Botnetzen

Computernetzwerke ermöglichen es, die Leistung des Computers selbst zu teilen und somit komplexe und leistungsstarke Aufgaben schneller auszuführen . Diese Technologie wird jedoch in den meisten Fällen häufig für illegale Zwecke verwendet, sodass der Begriff Botnetz normalerweise eine negative Konnotation hat. Wir erklären, was ein Botnetz ist , wie Sie sich davor schützen können und was Sie tun können, wenn Ihr Computer mit einem bösartigen Botnetz infiziert wurde .

- Botnet – was ist das?

- Wie funktioniert ein Botnetz?

- Wofür werden Botnets verwendet?

- Wie erkennt man ein Botnetz?

- Wie können Sie sich vor Botnetzen schützen?

Botnet – was ist das?

Ein Botnetz ist ein Computernetzwerk , mit dem verschiedene Routineaufgaben ausgeführt werden. Es wird zwischen legitimen und böswilligen Botnetzen unterschieden : Erstere stellen das ordnungsgemäße Funktionieren von Websites oder des IRC ( Internet Relay Chat ) sicher und werden auch in Forschungsprojekten verwendet, um komplexe IT-Prozesse schneller zu implementieren. Das bekannteste Beispiel ist das SETI @ home-Projekt an der Universität von Berkeley, das es ermöglicht, einen Teil der Leistung des Computers selbst zu nutzen, um bei der Suche nach intelligentem außerirdischem Leben zusammenzuarbeiten.

Botnetz : Ein Botnetz ist ein Netzwerk von Computergeräten, das Ressourcen für Routineaufgaben wie das Senden von E-Mails oder den Besuch von Webseiten bereitstellt. Obwohl diese Netzwerke zur Ausführung produktiver Aufgaben verwendet werden können, wird der Begriff häufig mit einer häufigen Form von Cyberangriffen in Verbindung gebracht.

Die bösartigen Botnets werden häufig zum Senden von Spam oder zum Usurpieren von Benutzerdaten verwendet und können sich auf vier verschiedene Arten verbreiten. Um Computer von Drittanbietern schnell und einfach mit Malware zu infizieren , verwenden Cyberkriminelle sogenannte Webcrawler, eine Software , die auch von Suchmaschinen verwendet wird. Diese Programme überprüfen und analysieren Webseiten über das Internet. Sobald sie Schwachstellen finden und untersuchen, installieren sie Malware auf der Website oder senden sie per E-Mail.

Das am weitesten verbreitete bei Botnetzen ist die Verbreitung von Malware per E-Mail. In diesem Fall wird das Botnetz für eine eigene Erweiterung verwendet: Der Empfänger erhält eine E-Mail mit einem Setup-Programm, in der er aufgefordert wird, den Anhang herunterzuladen. Sobald Sie die Datei öffnen, wird die Malware im Hintergrund installiert und Ihr Computer wird Teil des Botnetzes .

Eine andere Form des Angriffs ist das freiwillige Herunterladen eines Programms: Es wird scheinbar harmlose Software präsentiert , die der Benutzer herunterlädt und ausführt. Die Anwendung verbirgt jedoch ein Trojanisches Pferd . Heutzutage werden immer mehr legale Programme gehackt und zu Hosts für Trojaner.

Auf der anderen Seite können Exploits verwendet werden , um das Botnetz zu verbreiten . Diese Art von Software nutzt Sicherheitslücken im Browser oder Betriebssystem, um den Computer in das Netzwerk zu integrieren. Obwohl bei einigen Exploits der Benutzer immer noch aktiv auf einen Link klicken muss, gibt es immer mehr Drive-by- Infektionen , bei denen bösartiger Code direkt beim Besuch einer Webseite ausgeführt wird. Auf diese Weise können auch beliebte Seiten infiziert werden, die in keiner Weise mit dem Botnetz zusammenhängen .

Die am wenigsten verwendete Form der Weitergabe ist die manuelle Installation , die häufig bei Servern verwendet wird, da diese über gute Netzwerkverbindungen verfügen und mehr Leistung bieten.

Wie funktioniert ein Botnetz?

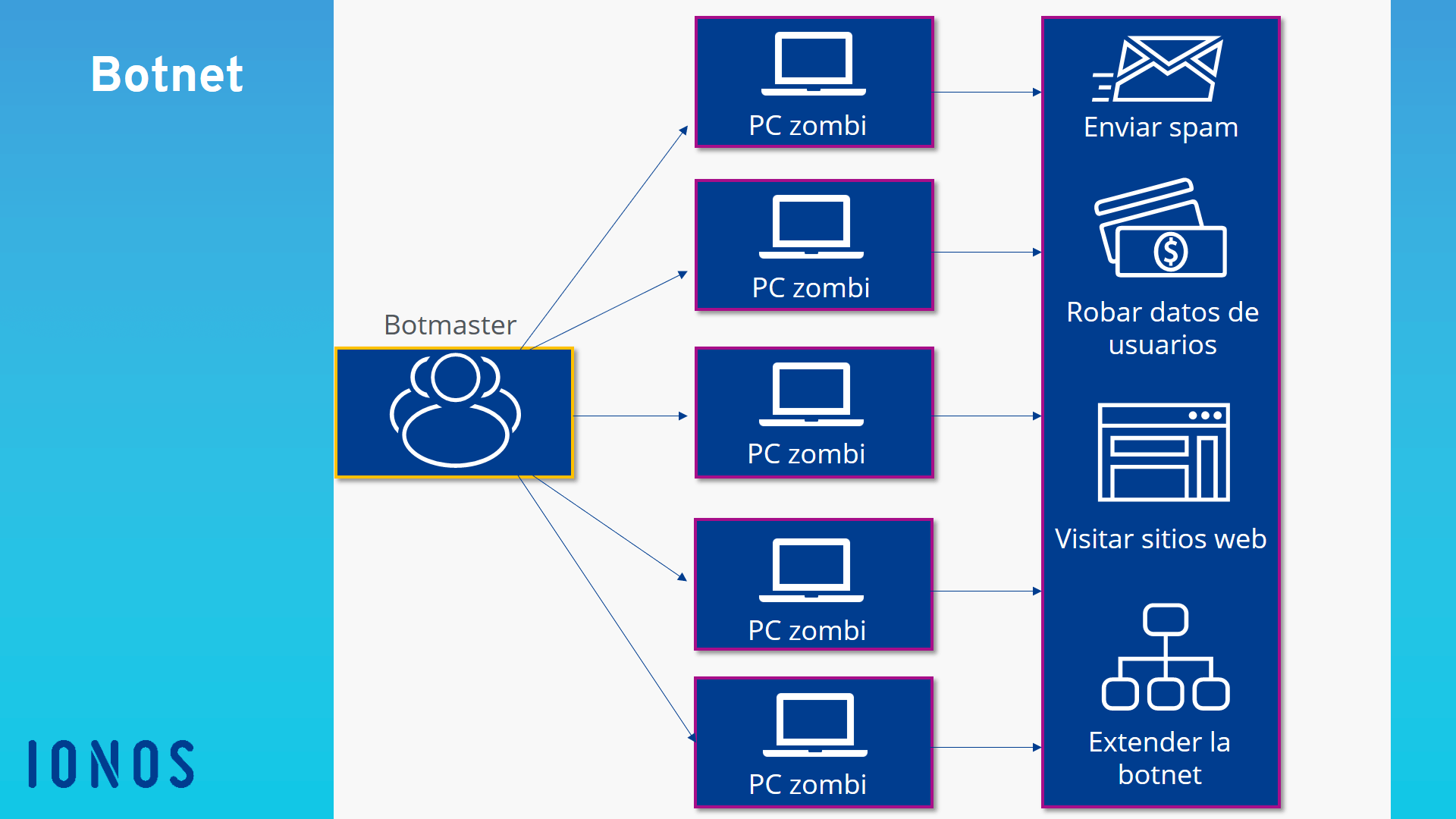

Die Erstellung des Netzwerks beginnt mit der Einführung eines Bots in einen fremden Computer. Dieser Bot arbeitet im Hintergrund und wird vom Gerätebesitzer in den meisten Fällen nicht bemerkt. Nach Abschluss des Angriffs wird der Computer ferngesteuert, um einfache Aufgaben auszuführen. Da die Geräte von Dritten verwaltet werden, werden die Computer, die Teil des Botnetzes sind, als Zombie-PCs bezeichnet .

Die PC-Zombies kommunizieren über das Internet miteinander und erhalten Anweisungen vom Botmaster . Da Zombie-PCs nur über das Internet gesteuert werden können, sind sie nur aktiv, wenn sie eingeschaltet und mit dem Netzwerk verbunden sind. Der Botmaster gibt allen Zombie-PCs die gleichen Befehle , unabhängig davon, ob er eine Webseite besucht, Spam sendet oder einen DDoS-Angriff startet.

Wofür werden Botnets verwendet?

Das Ziel eines Botnetzes ist es , die Leistung von Computern im Netzwerk für Routineaufgaben zu nutzen . Die meisten Botnets werden für kriminelle Zwecke verwendet. Zum Beispiel stehlen Cyberkriminelle durch sie wichtige Informationen und Daten, die sie später auf dem Schwarzmarkt im Internet, dem sogenannten Darknet , verkaufen oder die sie selbst verwenden.

Die Botnets eignen sich auch ideal zum Versenden von Spam , z. B. Phishing- E-Mails . Bei dieser Methode werden böswillige Aktivitäten über den Computer eines Drittanbieters ausgeführt, und der tatsächliche Verbrecher bleibt verborgen.

Wie Sie sehen können, können Botnets auf viele verschiedene Arten für betrügerische Zwecke verwendet werden. Denial-of-Service-Angriffe werden häufig mit ihnen verübt: In diesen Fällen werden Netzwerkcomputer verwendet, um massiven Datenverkehr auf einer Webseite zu generieren, die Server zu überlasten und das Online-Angebot zu unterbrechen. Diese Angriffe können zu immensen finanziellen Verlusten für den Betreiber der Seite führen, insbesondere im E-Commerce-Bereich.

Durch den Zugriff auf Computer von Drittanbietern können Sie auch Informationen über Benutzer abrufen, einschließlich ihres Geschmacks und ihrer Interessen. Durch die Analyse dieser Daten kann der Botmaster die aktuell angezeigte Werbung durch eine an den Benutzer angepasste ersetzen .

Wie erkennt man ein Botnetz?

Da alle Botnet- Prozesse im Hintergrund stattfinden, ist es für den normalen Benutzer oft schwierig, sie zu erkennen. Es gibt jedoch einige Anzeichen dafür, dass der Computer infiziert wurde.

Wenn Sie beispielsweise feststellen, dass die Internetverbindung stark verlangsamt wird oder die Datenverarbeitung höher als normal ist, obwohl der Verbrauch gleich bleibt, sollten Sie sich erkundigen, da dies recht charakteristische Signale sind. In diesem Fall könnte ein Virenscan Malware erkennen und ein mögliches Botnetz entlarven . Manchmal zeigt der Task-Manager unbekannte Prozesse an oder es gibt unerwünschte Anwendungen, die automatisch gestartet werden und auf ein Botnetz verweisen können .

Wie können Sie sich vor Botnetzen schützen?

Obwohl professionelle Cyberkriminelle selbst die subtilsten Sicherheitsverletzungen ausnutzen können, ist eine Verteidigung gegen ihre Angriffe möglich. Die goldene Regel ist Prävention . Es gibt verschiedene Dinge zu beachten, um Ihren Computer so gut wie möglich vor Cyberangriffen zu schützen.

Einerseits wird dringend empfohlen, ein Antivirenprogramm zu installieren , was für die meisten Benutzer offensichtlich ist. Ein weiterer wichtiger Aspekt ist die Firewall oder Firewall, die gut konfiguriert sein sollte, um den bestmöglichen Schutz zu bieten. Außerdem sollten Sie Ihr Betriebssystem und alle installierten Programme immer auf dem neuesten Stand halten. Dies bedeutet, dass Sie Ihre Software regelmäßig aktualisieren , um zu verhindern, dass veraltete Versionen Lücken verursachen. Es ist auch eine gute Idee, ein Browser-Schutzprogramm zu installieren, das Phishing- Seiten erkennt, Malware erkennt und den Benutzer darüber warnt.

Da viele Computer per E-Mail infiziert sind, ist es wichtig, diese Konten zu schützen, um Angriffe zu vermeiden. Es wird generell empfohlen, Anhänge nicht in nicht vertrauenswürdigen E-Mails wie unerwarteten Rechnungen zu öffnen. Ignorieren Sie auch E-Mails von verdächtigen Banken mit fragwürdigen Links und fragwürdiger Rechtschreibung.

Im Allgemeinen ist es ratsam, ein Benutzerkonto ohne Administratorrechte zu verwenden , um die Verwendung von Rechten auf Ausnahmefälle zu beschränken. Im Allgemeinen sind umfangreiche Rechte erforderlich, um die Konfiguration des Betriebssystems des Computers zu ändern. Die Verwendung eines normalen Benutzerkontos verringert daher das Risiko, dass Malware in die Tiefe des Systems gelangt.