Das Thema Sicherheit ist eine der Grundpfeiler jeder Organisation. Unsere Verantwortung als IT-Personal besteht darin, die Integrität und Verfügbarkeit aller Informationen sowie die korrekte Stabilität der gesamten Infrastruktur sicherzustellen.

Wir wissen, dass unsere Systeme unabhängig vom Entwickler jeden Tag Schwachstellen ausgesetzt sind, die den ordnungsgemäßen Betrieb und die Funktionsweise des Unternehmens gefährden können, und dass wir auf jede Neuheit achten müssen, um dem entgegenzuwirken und rechtzeitig zu handeln.

Heute werden wir sehen, wie OpenVAS uns bei der Schwachstellenanalyse in Ubuntu 16 helfen wird.

OpenVAS schützt Sie vor Netzwerk- oder IP-Schwachstellen . Es ist kostenlos und ermöglicht Ihnen, Sicherheitslücken zu identifizieren. OpenVAS ist ein Framework, das Dienste und Tools für die Schwachstellenanalyse und das Schwachstellenmanagement bereitstellt.

Zu den Hauptfunktionen, die wir in OpenVAS finden, gehören:

- Es ist in der Lage, einen Scan gleichzeitig auf mehreren Computern durchzuführen

- Unterstützt das SSL-Protokoll

- Wir können geplante Scans durchführen

- Scan-Aufgaben können jederzeit angehalten oder neu gestartet werden

- Wir können Benutzer von der Konsole aus verwalten

- Unterstützt HTTP und HTTPS

- Unterstützt mehrere Sprachen

- Multiplattform

- Klare und vollständige Berichte

1. Installation von OpenVAS unter Ubuntu 16

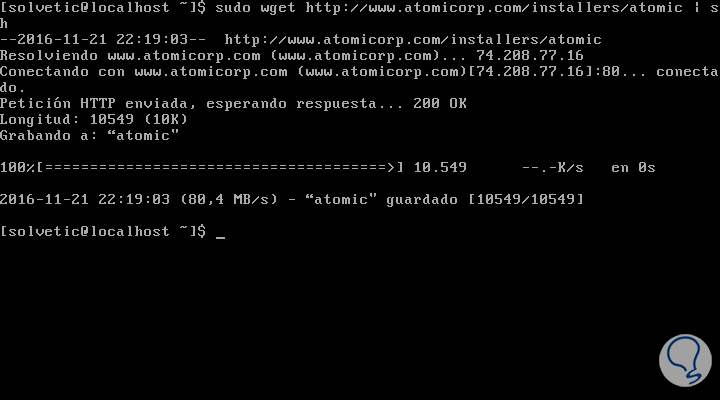

Um den Download und die Installation von OpenVAS zu starten, verwenden wir den folgenden Befehl:

wget http://www.atomicorp.com/installers/atomic | sh

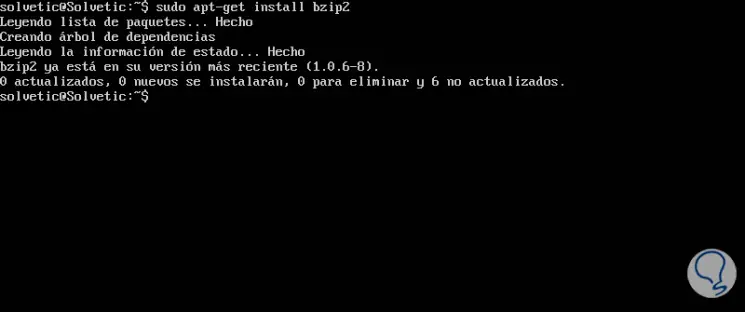

Bzip2 ist ein hochwertiger Datenkomprimierer, der von OpenVAS verwendet wird. Zum Herunterladen verwenden wir den folgenden Befehl:

sudo apt-get install bzip2

Das Framework ist installiert und arbeitet im Hintergrund. Auf die erfassten statistischen Daten können wir jedoch über eine von uns zu installierende Website namens Greenbone Security Assistant zugreifen.

Um in Debian / Ubuntu / Mint oder einer anderen Distribution zu installieren, hängt es davon ab, ob wir sudo oder yum vor den Befehlen verwenden. Um zu starten, müssen wir zu einem Terminalfenster gehen und die folgenden Befehle ausführen:

Wir müssen SQLite Version 3 installieren, um die Berichte zu speichern

apt-get installiert sqlite3

Wir fügen das Repository hinzu:

add-apt-repository ppa: mrazavi / openvas

Wir aktualisieren das System und das Repository nach der Installation, wenn es neue Versionen gibt:

apt-get update

Wir aktualisieren die von uns installierte Software auf neue Versionen:

Apt-Get-Upgrade

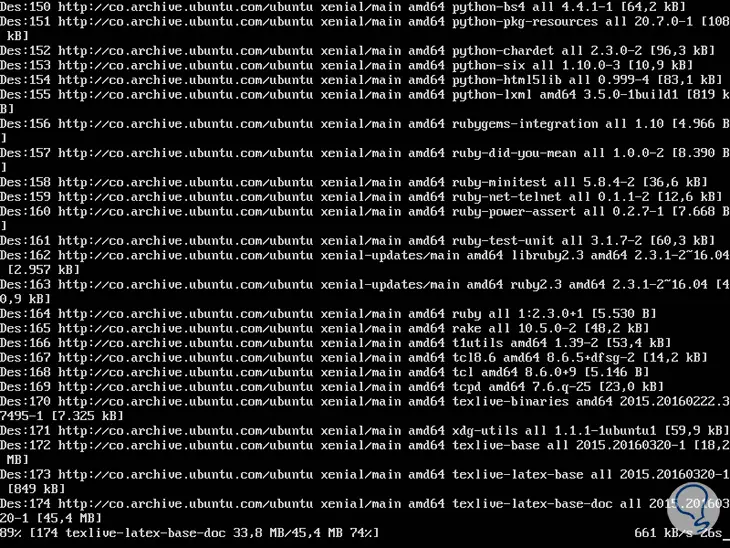

Mit diesen Schritten installieren wir OpenVAS mit dem folgenden Befehl:

sudo apt-get installiere openvas

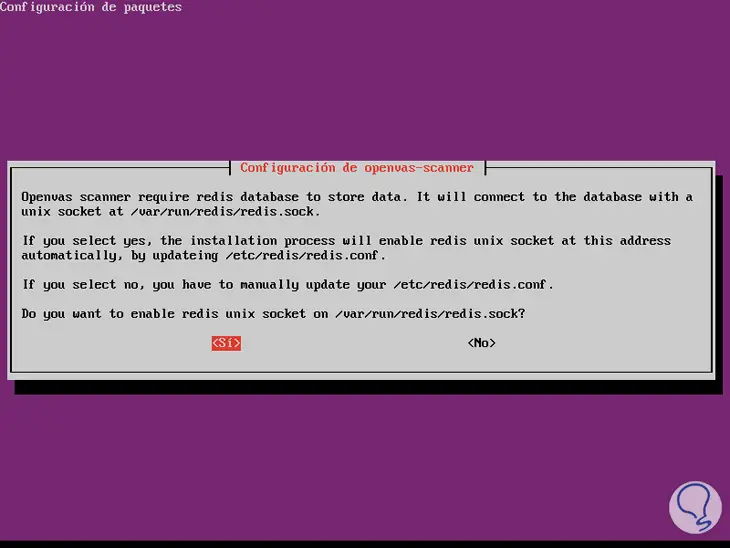

Während des Installationsvorgangs sehen wir das folgende Fenster, in dem wir Ja auswählen .

Dies bezieht sich auf die Datenbank, in der die Informationen gespeichert werden.

Nach der Installation müssen wir die OpenVAS-Serverdienste starten, die für das Sammeln von Informationen verantwortlich sind.

Im Terminalfenster erstellen wir dann ein Zertifikat (optional), um den OpenVas-Server aktualisieren zu können:

sudo openvas-mkcert

Als nächstes erstellen wir ein weiteres Zertifikat. Dieses Mal erstellen wir ein Client-Zertifikat. Wir benötigen keine spezifischen Informationen für den Client-Teil. Daher werden wir die Zertifikate automatisch konfigurieren und installieren:

sudo openvas-mkcert-client -n om -i

Nachdem wir die Zertifikate installiert haben, können wir die Datenbank aktualisieren, sodass wir ein Abfrage-Repository für die Tools der verschiedenen Arten von Bedrohungen und Schwachstellen haben. Es ähnelt einer Antiviren-Datenbank, enthält jedoch verschiedene Bedrohungen für Server.

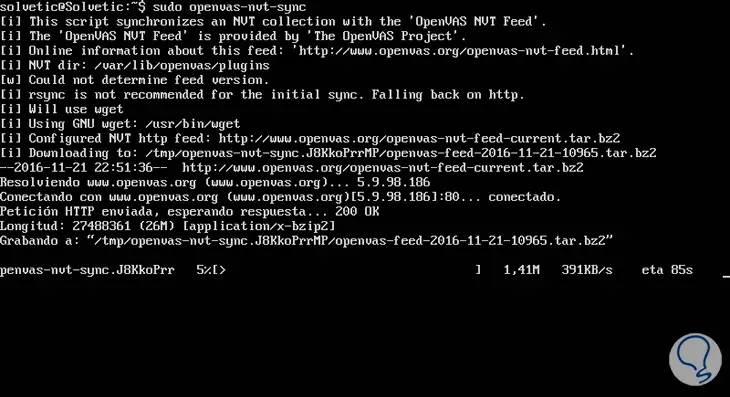

Um die Datenbank zu aktualisieren, verwenden wir den folgenden Befehl:

sudo openvas-NVT-sync

Als Nächstes werden wir die SCAP-Sicherheitsdaten herunterladen und aktualisieren. Dies ist eine weitere Datenbank, mit der OpenVAS nach Sicherheitslücken sucht.

Diese Datenbanken werden täglich oder wöchentlich aktualisiert.

sudo openvas-scapdata-sync

Mit diesem Befehl würde es aktualisiert.

Nach Abschluss der Installation werden die Dienste mit den folgenden Befehlen neu gestartet:

sudo /etc/init.d/openvas-scanner neu starten sudo /etc/init.d/openvas-manager neu starten sudo /etc/init.d/openvas-gsa neu starten

Mit diesen Befehlen starten wir OpenVas neu.

2. Durchführen von Schwachstellentests

Vor dem Zugriff auf die OpenVAS-Konsole führen wir den folgenden Befehl aus, um einen Schwachstellentest durchzuführen:

sudo openvas-nvt-sync

3. Greifen Sie auf die OpenVAS-Konsole zu

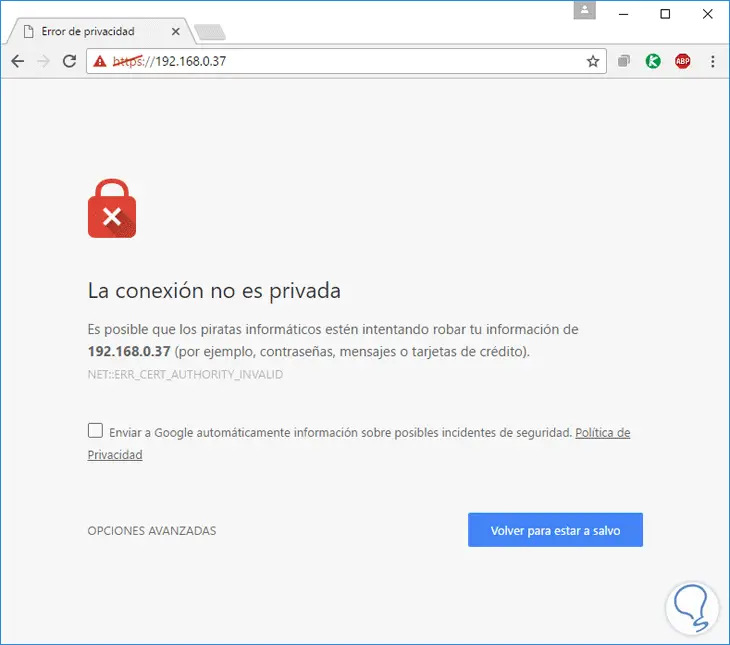

Wenn alles konfiguriert ist, öffnen wir ein Browserfenster und geben Folgendes in die Titelleiste ein:

https: // IP-Adresse

Um die IP-Adresse zu ermitteln, können wir den Befehl ifconfig verwenden. In diesem Fall geben Sie https://192.168.0.37 ein und die folgende Sicherheitsmeldung wird angezeigt:

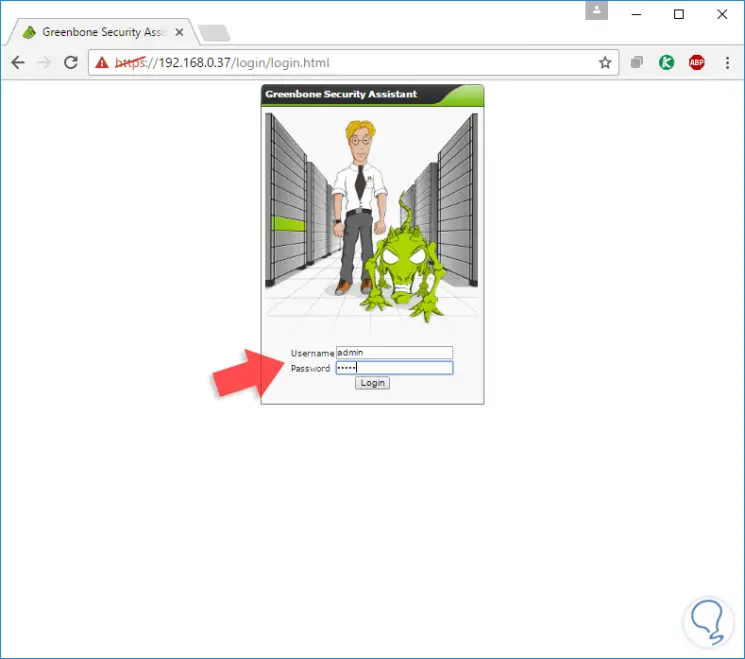

Wenn wir keine sichere Verbindung haben, gibt https eine Fehlermeldung aus. Wir sollten jedoch nur die Ausnahme einer ungesicherten Verbindung zu unserem Browser hinzufügen, damit wir darauf zugreifen können. Klicken Sie auf Erweiterte Optionen und rufen Sie dann 192.168.0.37 auf. Das Hauptfenster der OpenVAS-Konsole wird angezeigt:

Die Standardanmeldeinformationen für den Zugriff auf OpenVAS sind:

- Benutzername: admin

- Passwort: admin

Zugriff auf die OpenVAS-Konsole

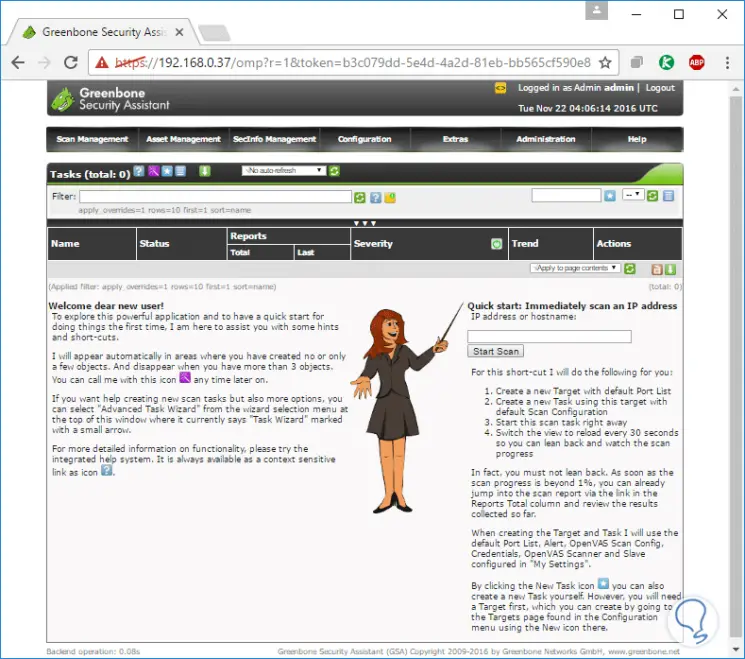

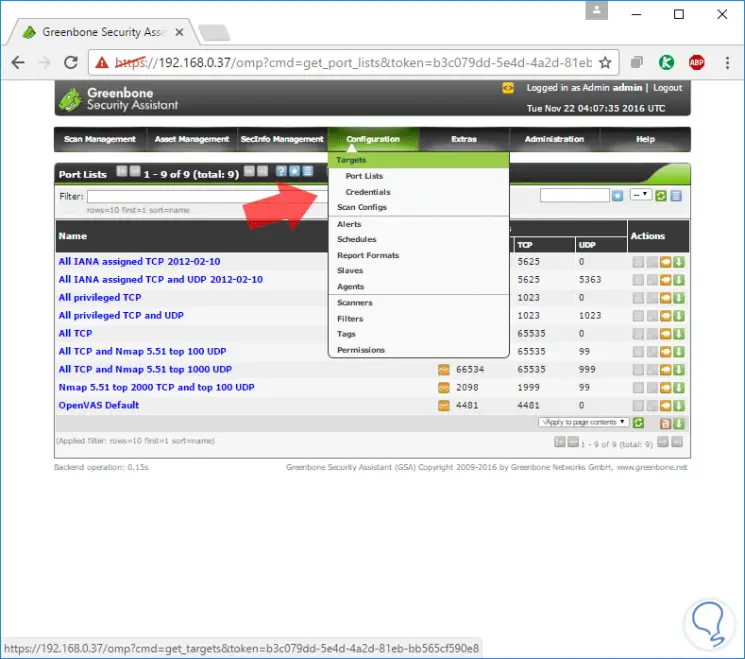

Innerhalb der Konsole haben wir einige sehr nützliche Alternativen für unsere Rollen. Eine davon ist die Registerkarte Konfiguration.

Wir haben die folgenden Registerkarten:

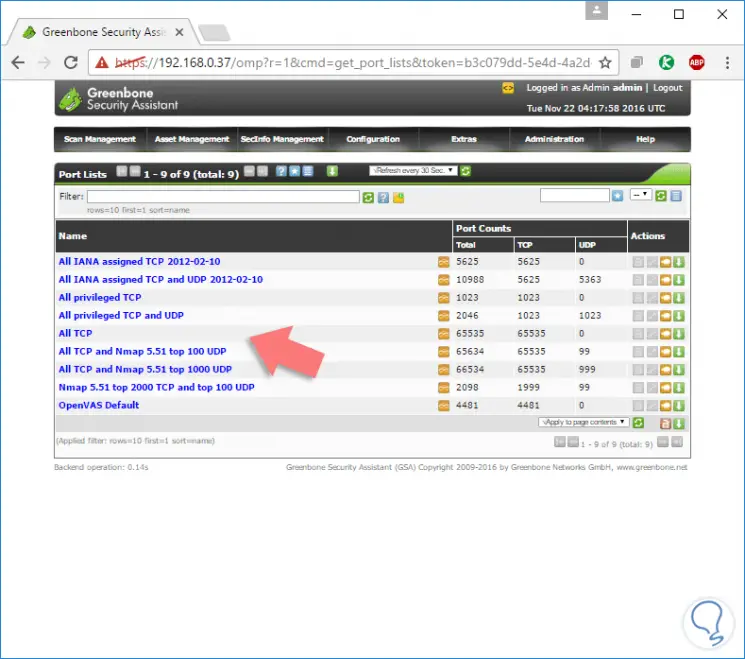

Auf der Registerkarte ” Konfiguration” können wir beispielsweise die Option ” Portliste” auswählen, um eine detaillierte Zusammenfassung der Systemports und ihrer Funktion zu erhalten.

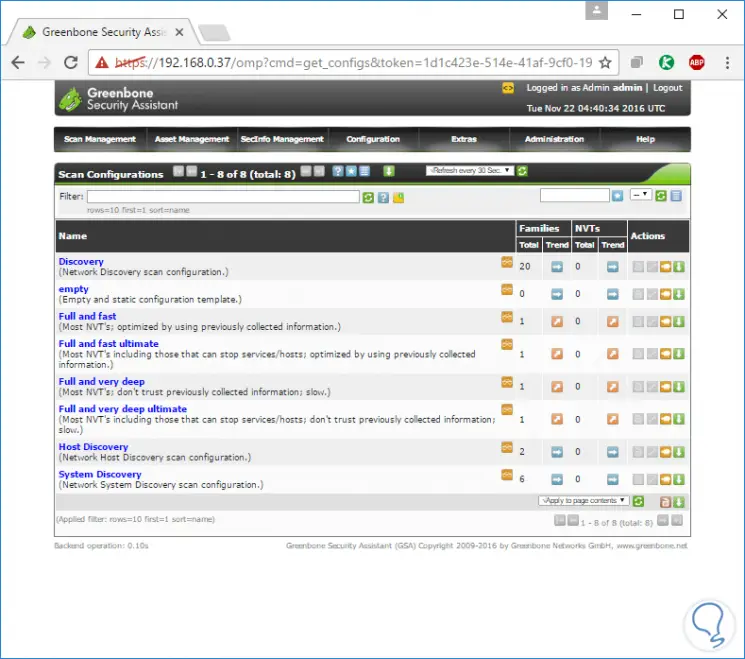

Wir können festlegen, wie die Scans durchgeführt werden:

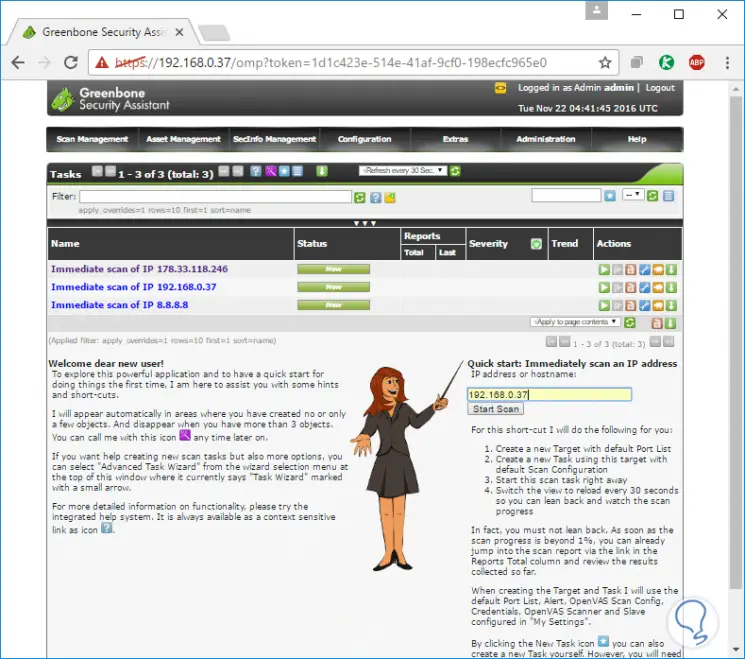

Um eine IP-Adresse zu scannen, gehen Sie zum Hauptfenster und geben Sie in das Feld die zu analysierende IP-Adresse ein und klicken Sie auf die Schaltfläche Scan starten , um den Vorgang zu starten.

Dasselbe können Sie auf der Registerkarte Scan-Verwaltung tun.

4. Erstellen einer Aufgabe mit OpenVAS

Um einen Scan zu starten und nach Schwachstellen zu suchen, rufen Sie das Menü Scan-Verwaltung auf. Es wird eine neue Aufgabe generiert, die aus einer IP-Adresse oder Domäne und einer Scan-Konfiguration besteht.

Geben Sie die IP-Adresse oder Domäne des Computers ein, den Sie testen möchten, und klicken Sie auf die grüne Schaltfläche in der Spalte Aktionen, die als Start Scan oder Start Scan bezeichnet wird, um zu starten.

Das Scannen ist langsam und zeitaufwändig, aber wir können den Fortschritt im Verlauf beobachten. In diesem Fall haben wir mehr als 2 Stunden Zeit, wobei 94% des Scans mit einer der Aufgaben abgeschlossen sind und die anderen bei 1% liegen.

Obwohl das Framework und die Scans Sicherheitslücken erkennen, müssen wir berücksichtigen, dass dieses Tool nur eine Maßnahme ist, mit der sich die Sicherheitsrichtlinien ergänzen lassen . OpenVAS löst kein erkanntes Problem , sondern informiert nur die gefundenen Sicherheitslücken anhand der Datenbanken der Scanner . Dies ist sehr nützlich, um Bedrohungen zu antizipieren und Änderungen täglich sicherer zu machen.

Diese Art der Prüfung und Analyse dient der Identifizierung von:

- Ports öffnen

- Vom Server verwendete Dienste

- Erkennung möglicher Schwachstellen in gescannten Computern.

Nach Abschluss des Scanvorgangs können wir feststellen, ob Sicherheitslücken gefunden wurden. Wir können es auch während des Scans sehen oder für eine Teilanalyse anhalten.

Unten sehen Sie den Bericht, den OpenVAS mit möglichen Systemschwachstellen erstellt hat, die wir scannen. Wir können sehen, dass das Risiko der Sicherheitslücke gefunden. Weitere Informationen zur Sicherheitsanfälligkeit erhalten Sie, indem Sie auf die Lupe klicken. Dies wird uns zu einem vollständigen Bericht über die Ergebnisse führen. Oben haben wir die Möglichkeit, die Ergebnisse in verschiedenen Formaten herunterzuladen: HTML, PDF, unter anderem.

Wir können auch die Ergebnisse filtern und Suchen innerhalb des Berichts durchführen. Standardmäßig werden auf der Benutzeroberfläche nur Bedrohungen mit hohem und mittlerem Risiko angezeigt. Wir können die risikoarmen in der Scan-Konfiguration so konfigurieren, dass sie auch angezeigt und analysiert werden.

Die meisten Sicherheitsanfälligkeiten sind detailliert zu finden und stammen aus Datenbanken von Entitäten wie CVE (Common Vulnerabilities and Exposures). Hierbei handelt es sich um eine Liste mit Informationen zu Sicherheitsanfälligkeiten, die ständig aktualisiert werden.

Ein voll funktionsfähiger OpenVAS-Server zum Scannen eines Netzwerks oder Servers ist eine weitere Alternative zum Schutz vor möglichen Schwachstellen. Wir behandeln nur einen Teil der grundlegenden Funktionen von OpenVAS, da es sich um eine sehr vollständige Sicherheitssuite handelt, die sogar alles von der Befehlszeile bis hin zu erfahrenen Benutzern ausführen kann.

Unter anderem können wir E-Mail-Warnungen konfigurieren, wenn bestimmte Bedrohungsstufen generiert werden, sodass OpenVAs uns automatisch warnt. Mit dem Greenbone-Webassistenten können wir über eine Benutzeroberfläche das integrierte Hilfesystem nutzen, um mehr über seine Optionen und Funktionen zu erfahren. Damit wissen Sie bereits, wie Sie mit einer guten IT-Sicherheitsüberprüfung beginnen können

Wir haben dieses großartige Tool für unser gesamtes Schwachstellenanalyse-Management mit einer einfachen und angenehmen Arbeitsumgebung für unsere Linux-Umgebungen.

Linux System Audit CentOS 7